Supuesta promoción mundialista redirige a la descarga de malware

Resumen

El siguiente análisis realizado al troyano "FIFA_BOLETO.exe", muestra la forma en la que opera la propagación masiva de malware por correo electrónico, aprovechando un evento internacional como lo es el "mundial de futbol 2014". El binario fue creado para descargar otro código malicioso, lo cual se conoce como "downloader".

Análisis dinámico

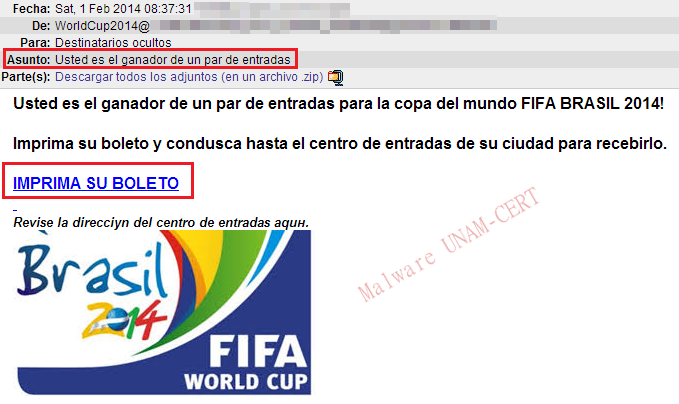

La propagación de este troyano daba inicio con la llegada del correo electrónico a la bandeja de entrada de una posible víctima. Si el usuario daba clic en la liga "IMPRIMA SU BOLETO" comenzaba la descarga del archivo "FIFA_BOLETO.rar".

El sitio web que alojaba la muestra no parecía operar con fines de lucro, por lo que es posible que el sitio fuera vulnerado por un atacante para alojar la pieza de malware.

Una vez descomprimido el archivo "FIFA_BOLETO.rar" se obtuvo el binario "FIFA_BOLETO.exe". Al ejecutarlo en un entorno controlado sin salida a Internet se observó el inicio de los siguientes procesos:

- AcroRd32.exe

- dwwm.exe

- Apoint.exe

- Epoint.exe

El proceso "AcroRd32.exe" es un proceso legítimo de "Adobe" el cual se utiliza para abrir archivos pdf en el sistema. Los procesos restantes son iniciados por el troyano. A continuación se muestra el árbol de procesos:

La actividad que realiza en el Registro de Windows es el valor "cespa" agregado a la llave HKCU\Software\Microsoft\Windows\CurrentVersion\Run para hacer persistente el binario "dwwm.exe" en cada inicio de sesión. Con respecto al sistema de archivos crea los binarios "Apoint.exe", "dwwm.exe" y "Epoint.exe", además del archivo pdf "FIFA_BOLETO.pdf".

A continuación se muestra con Process Monitor el momento de la creación del valor "cespa" por el proceso "dwwm.exe":

Con ayuda de la herramienta "file" se pudo comprobar que el archivo "FIFA_BOLETO.pdf" correspondía a un tipo de archivo PDF, el cual era creado en la ruta donde se ejecutaba la muestra, en nuestro caso fue en el Escritorio de Windows.

A continuación se muestra el contenido del archivo PDF donde se especifican las instrucciones que debe seguir la víctima para obtener el supuesto par de entradas para la copa del mundo FIFA BRASIL 2014:

Si el equipo víctima no tenía instalado "Adobe Reader" se mostraba el siguiente mensaje de error al intentar abrir el archivo "FIFA_BOLETO.pdf" puesto que el troyano era quien invocaba el archivo.

A continuación se muestran los archivos creados por el malware en "system32":

Dichos archivos corresponden a ejecutables de Windows para arquitectura Intel de 32 bits.

El proceso "FIFA_BOLETO.exe" es quien crea satisfactoriamente los cuatro archivos:

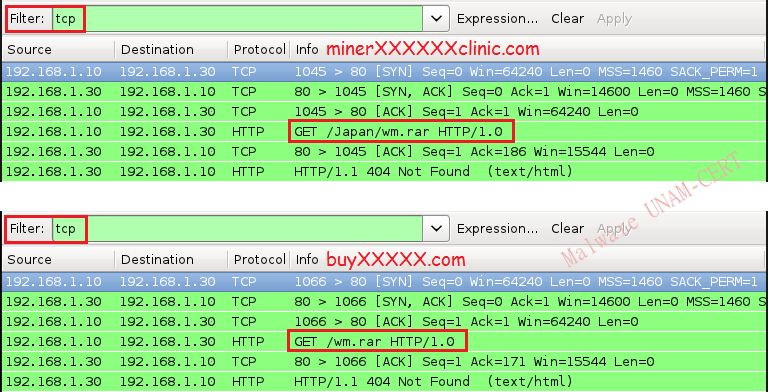

En cuanto a actividad de red, el troyano intenta resolver seis dominios de Internet.

Para saber el motivo de consultar dichos sitios web, se le proporcionó al malware la resolución de dominios y el servicio web que era lo que solicitaba. A cada uno de ellos enviaba peticiones por método GET para descargar el archivo "wm.rar".

Para saber más sobre el comportamiento del troyano, se le dio salida a Internet, donde una vez establecida una conexión al servidor web descarga el archivo "wm.rar".

Los cambios en el sistema de archivos una vez que el malware tuvo salida a Internet fue la descarga del archivo "wm.rar" y la creación del archivo "Bisacs.dll" en "system32".

El archivo "wm.rar" fue descargado de un sitio web objetivo de forma manual para saber qué tipo de archivo era así como para comparar su firma md5 con la del archivo "Bisacs.dll". El resultado fue que el archivo "wm.rar" es en realidad una biblioteca de enlace dinámico y su firma corresponde con al del archivo "Bisacs.dll". Con lo anterior, podemos concluir que una vez que el malware descarga el archivo "rar" lo nombra en "sistem32" como "Bisacs.dll".

A continuación se muestra la descarga del archivo "wm.rar" al procesar el tráfico de red obtenido con la herramienta "NetworkMiner":

Análisis estático

Al revisar la versión del archivo ejecutable "FIFA_BOLETO.exe" con "Resource Hacker" se encuentra información de que fue compilado con "AutoIt v3":

Para comprobar si fue programado con AutoIt se usó "ExeInfo PE", pero además de comprobarlo se identificaron dos secciones con formatos "UPX0" y "UPX1", lo que hace referencia al empaquetador UPX.

Con "Exe2Aut" es posible decompilar el código malicioso, sin embargo se encuentra ofuscado.

Al abrir el archivo "FIFA_BOLETO.exe" con IDA Pro se muestra la advertencia de que algunas funciones importadas no serán visibles debido a las secciones no estándar localizadas en IAT (Import Address Table).

A continuación se muestra parte del código desensamblado de "FIFA_BOLETO.exe" en la sección "UPX0" y "UPX1":

Al tratarse de un archivo empaquetado con UPX se puede utilizar la herramienta de línea de comandos que lleva el mismo nombre para desempaquetar el archivo.

El nuevo archivo desempaquetado "FIFA_BOLETO_des.exe" ahora muestra las secciones correctas de los archivos ejecutables, sin embargo ExeInfo PE sigue mostrando como lenguaje de programación a AutoIt.

Nuevamente se utilizó "Exe2Aut" para decompilar el binario "FIFA_BOLETO_des.exe" pero nuevamente resulta ofuscado el código de alto nivel.

Al abrir "FIFA_BOLETO_des.exe" con IDA Pro es posible ver las secciones correctamente en código ensamblador.

Al comparar los códigos decompilados, con ayuda del "plugin Compare" en Notepad++, tanto del troyano empaquetado como el de la muestra desempaquetada, se puede comprobar que se trata del mismo código y que la muestra empaquetada solo es para complicar un poco su análisis al desensamblar el binario y reducir el tamaño de la pieza original.

Finalmente se verificó el lenguaje de programación de los archivos binarios creados en "system32". A continuación el resultado:

A continuación se muestra el código decompilado del binario "Epoint.exe", que al igual que el código de "FIFA_BOLETO.exe" se encuentra ofuscado:

Para el momento del análisis, VirusTotal indica que 31 de 50 motores antivirus detectan a "FIFA_BOLETO.exe" como malicioso. A continuación el reporte: