Virus que bloquea sitios web de soluciones Antivirus

En días recientes se capturó un archivo malicioso que fue identificado como una variante del virus Sality, el cual comenzó a propagarse a inicios del año 2003 y que hoy en día sigue infectando un gran número de equipos debido a que los autores del mismo han ido mejorando los métodos de evasión Antivirus.

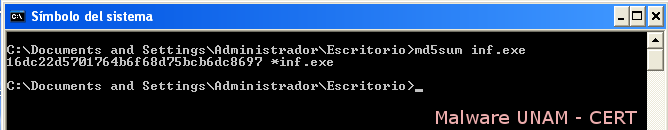

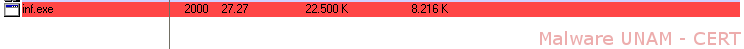

El archivo capturado se descargó con el nombre de inf.exe, la firma md5 del mismo se muestra a continuación.

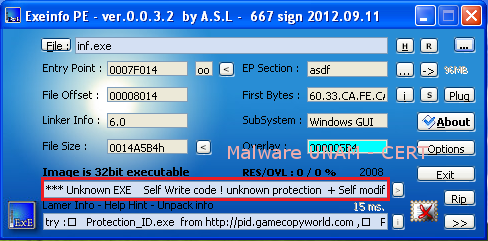

Antes de ejecutar la muestra se utilizó la herramienta Exeinfo PE para determinar si ésta se encontraba empaquetada. Como se observa en la siguiente imagen, la herramienta no es capaz de determinar el tipo de empaquetador utilizado.

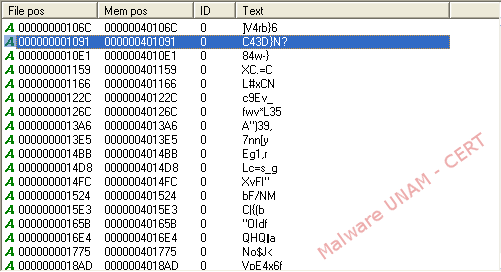

Mediante el análisis de cadenas no se obtuvo mayor información sobre el comportamiento de la muestra debido a que el malware utiliza un algoritmo de cifrado único para ofuscar las cadenas de texto.

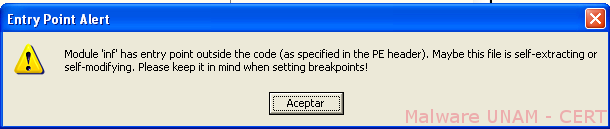

Mientras que si se intenta utilizar la herramienta Olly Debugger se muestra un mensaje indicando que posiblemente se trata de una muestra que se auto modifica. A éste tipo de virus se les conoce como virus polimórficos debido a la capacidad que tienen para modificarse en tiempo de ejecución, con ello buscan evadir el análisis que las soluciones antivirus hacen de las mismas.

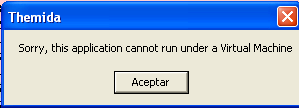

Posteriormente se procedió a ejecutar la muestra en un ambiente controlado. Sin embargo una vez que se ejecutó la muestra apareció el siguiente mensaje.

En la ventana que se desplegó se observó el mensaje que indicaba al usuario que la aplicación no podía ejecutarse bajo una maquina virtual. Sin embargo ésta ventana no pertenece al archivo malicioso sino al empaquetador utilizado para evitar que se pueda realizar el proceso de ingeniería inversa.

El único proceso que se inició mientras se encontraba activa la ventana es el del propio archivo malicioso.

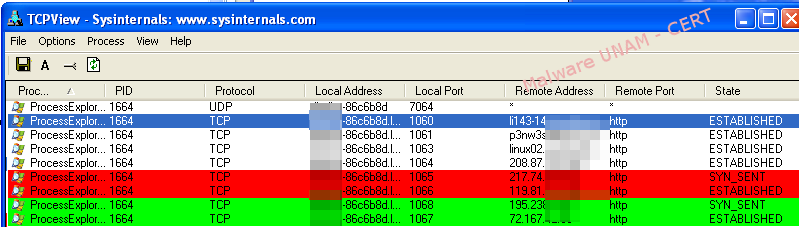

Resulto interesante observar que a pesar del mensaje desplegado, el archivo malicioso siguió ejecutándose. El proceso de infección observado indica que éste se inyecta en archivos ejecutables o procesos que se encuentran en ejecución y que no pertenecen a las aplicaciones críticas del sistema operativo. En este caso en particular, el virus se inyectó dentro del proceso de la herramienta de análisis ProcessExplorer.

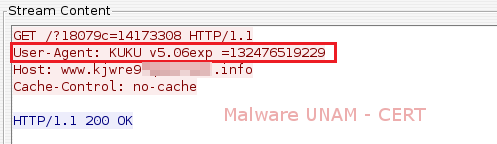

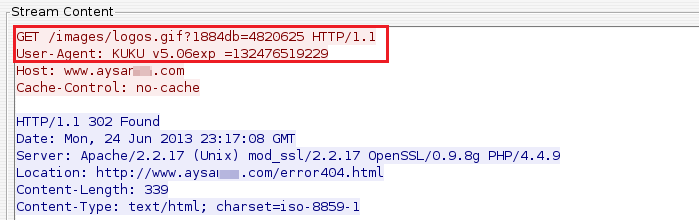

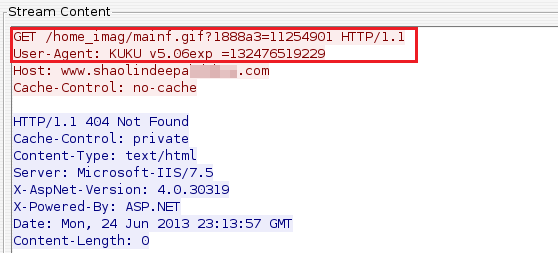

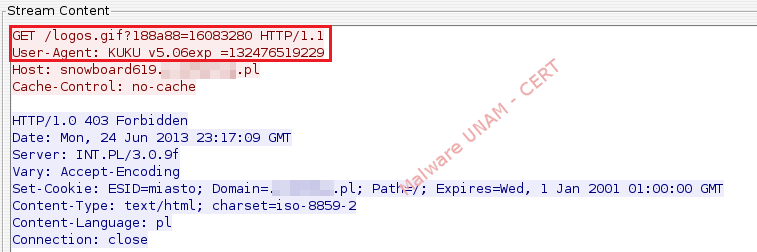

Se observa en la siguiente imagen el intento que realiza este proceso por establecer comunicación con distintos dominios.

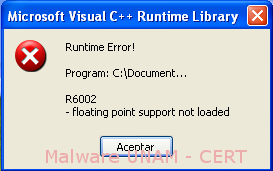

Debido a que el virus sobrescribe el punto de entrada de las aplicaciones, el archivo ejecutable ProcessExplorer quedó corrupto mostrando el siguiente mensaje cuando se intentaba utilizarlo.

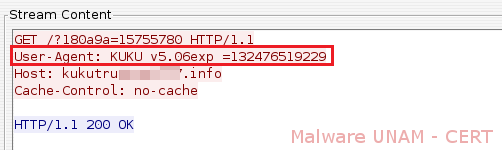

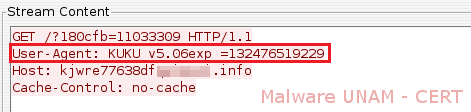

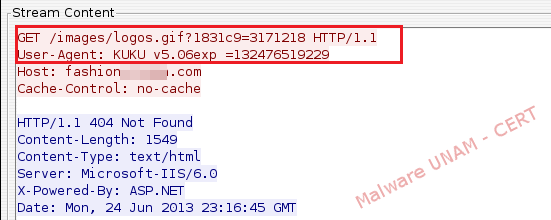

En cuanto a la actividad de red, se observaron peticiones con la cadena “KUKU” la cual se encuentra particularmente cuando se trata de este virus, además ésta aparece en el campo “User-Agent” con la finalidad de limitar el acceso a los archivos maliciosos a través de un navegador web.

Las peticiones hacia los demás dominios siguen el mismo patrón que las ya mostradas. La cantidad de dominios registrados son los siguientes:

fashionenXXXX.com

snowboard619.w.intXXXX.pl

meta-XXXX.com

cychXXXX.com

kukutrustneXXXX.info

kjwre77638dfqwiXXXX.info

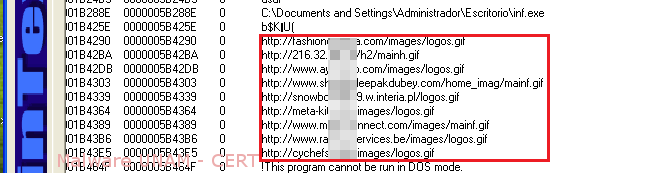

Un método para obtener más indicios sobre el comportamiento de la muestra es realizar el volcado de memoria del proceso, para ello es posible utilizar la herramienta LordPE. Después de haber realizado el volcado del proceso, se volvió a realizar un análisis de cadenas en donde finalmente se obtuvo el nombre de los sitios a los que el archivo malicioso realizaba las peticiones observadas anteriormente.

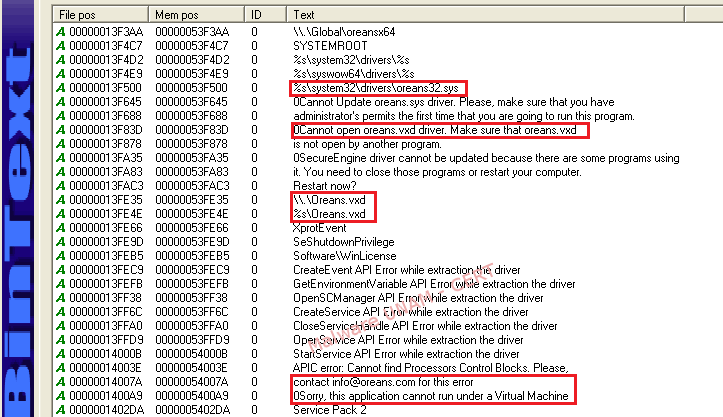

En la siguiente imagen se observan en rojo las cadenas “oreans” haciendo referencia a lo que parecen ser archivos del sistema, además de la posible referencia al sitio de nombre “oreans.com”.

Después de realizar una búsqueda en internet se determino que el sitio oreans.com, es el que distribuye formalmente la herramienta de empaquetamiento “Themida”.

Ahora bien, si se opta por solucionar la alerta que el empaquetador muestra se puede editar el archivo de configuración de la maquina virtual (VmWare) agregando al final del archivo .vmx las siguientes líneas:

isolation.tools.getPtrLocation.disable = "TRUE"

isolation.tools.setPtrLocation.disable = "TRUE"

isolation.tools.setVersion.disable = "TRUE"

isolation.tools.getVersion.disable = "TRUE"

monitor_control.disable_directexec = "TRUE"

monitor_control.disable_chksimd = "TRUE"

monitor_control.disable_ntreloc = "TRUE"

monitor_control.disable_selfmod = "TRUE"

monitor_control.disable_reloc = "TRUE"

monitor_control.disable_btinout = "TRUE"

monitor_control.disable_btmemspace = "TRUE"

monitor_control.disable_btpriv = "TRUE"

monitor_control.disable_btseg = "TRUE"

monitor_control.restrict_backdoor = "TRUE"

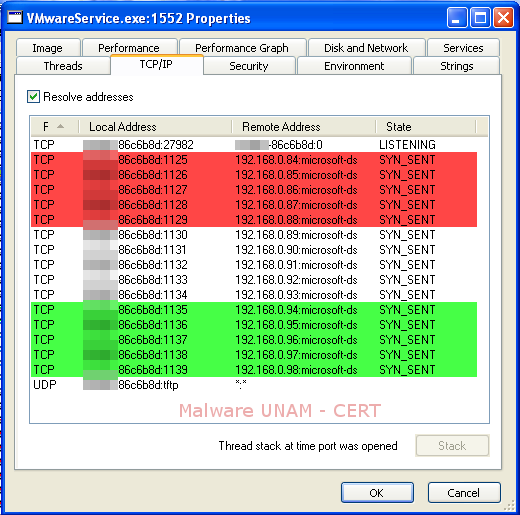

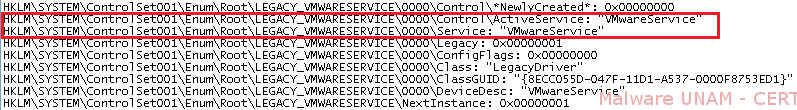

Si se realiza lo anterior, al ejecutar el archivo inf.exe no se mostrara el mensaje de alerta por parte del empaquetador. Después de ejecutar la muestra con las configuraciones correspondientes el archivo malicioso iniciará un nuevo proceso que toma por nombre VMwareService.exe el cual no es el proceso legitimo de la maquina virtual.

Una vez en ejecución, éste proceso comenzó a realizar una serie de peticiones a direcciones IP del segmento de red privado 192.168.0.0/24 en el puerto 445 el cual está asociado al servicio conocido como Microsoft-ds posiblemente para encontrar equipos que cuenten con este servicio y de esta forma explotar algún tipo de vulnerabilidad.

Para mayor información sobre las vulnerabilidades en este servicio consultar el siguiente enlace:

https://www.grc.com/port_445.htm

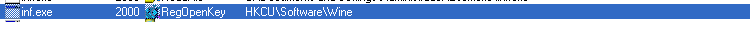

Además la muestra realizó una serie de peticiones a las llaves de registro para comprobar si existen ciertas aplicaciones instaladas en el sistema. Dentro de las peticiones se observó que la muestra verificaba si el emulador Wine se encontraba instalado.

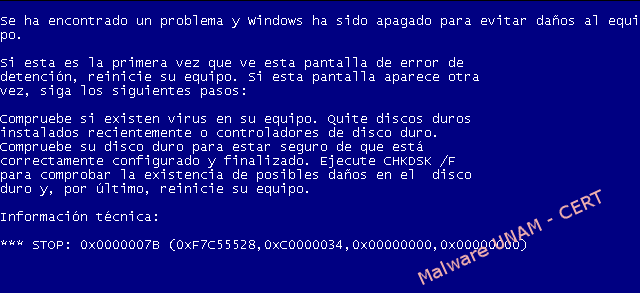

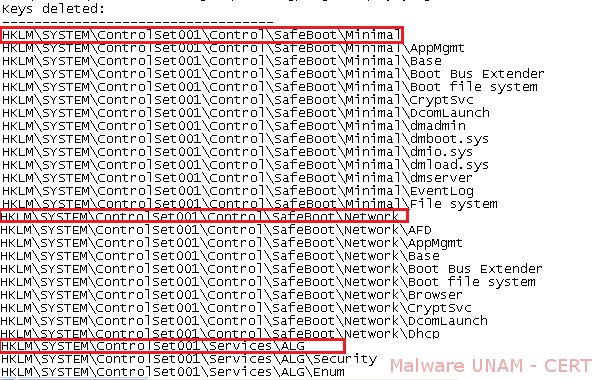

En cuanto al sistema de archivos, se observó la eliminación de las llaves de registro que permiten que el sistema se inicie en modo seguro, por lo que si se desea iniciar en este modo el sistema fallara mostrando la pantalla azul (BSOD).

Así mismo se observó la eliminación del servicio ALG el cual está asociado al firewall del sistema, de esta forma el malware se asegura que las peticiones realizadas a los dominios externos no sean bloqueadas.

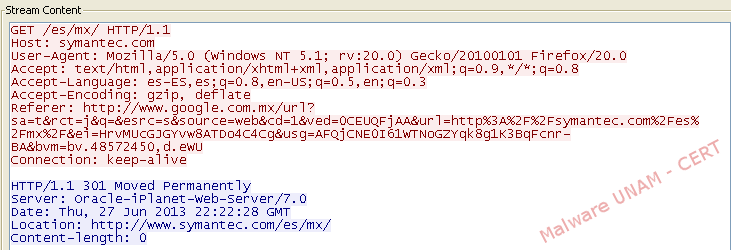

También se llevo a cabo el registro de varios servicios, el primero de ellos hace referencia a “IpFilterDriver” el cual es utilizado por el archivo malicioso para bloquear las peticiones que se hagan a sitios Antivirus como Symantec o ESET entre otros.

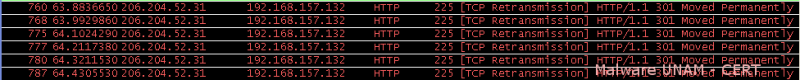

Después de intentar acceder al sitio symantec.com se observó en el tráfico de red que se generaban múltiples paquetes que se retransmitían debido a que el sitio supuestamente había sido movido.

También se añadieron las llaves de registro para dar de alta el servicio e iniciar el proceso malicioso VMwareService.exe

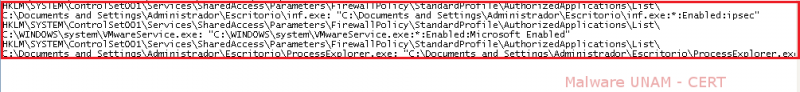

Así mismo se habilitó a los procesos infectados en la lista de aplicaciones permitidas por el firewall, de esta forma las peticiones realizadas por los procesos correspondientes no serían bloqueadas.

En cuanto a los archivos agregados se observó la creación del archivo VMwareService.exe en la ruta “C:\Windows\system”

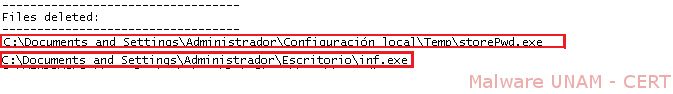

Por otro lado al ejecutarse la muestra de virus ésta se borra a si misma, además de eliminar el archivo storePwd.exe, el cual es un archivo que utiliza la maquina virtual para añadir funcionalidades extra a la misma.

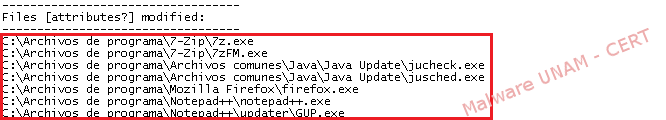

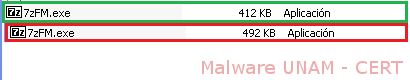

Finalmente se realizó la modificación de los archivos ejecutables, como los que se muestran a continuación.

Dichos archivos se ven modificados en su tamaño debido a que el virus se añade al final de los mismos, con lo cual se asegura que en la ejecución de los archivos el virus se vuelva a propagar en caso de que otro archivo infectado haya sido eliminado.

El índice de detección de las casas antivirus es de 41 de 46, por lo que es importante mantener actualizado la solución antivirus.

El reporte completo se puede encontrar en el siguiente enlace:

Si se desea recuperar el inicio en modo seguro y de esta forma ejecutar la solución antivirus, se puede seguir el procedimiento previamente publicado en este blog en el siguiente enlace:

http://www.malware.unam.mx/es/content/ransomware-que-usurpa-la-identidad-de-polic%C3%AD-federal