Zombies a través de Facebook

El día de ayer recibimos la notificación por parte de un usuario, acerca de ciertos enlaces que están distribuyendo malware a través del chat de Facebook. Estos links hacen referencia a una foto y tienen el objetivo de engañar a los usuarios para hacer clic en los mismos.

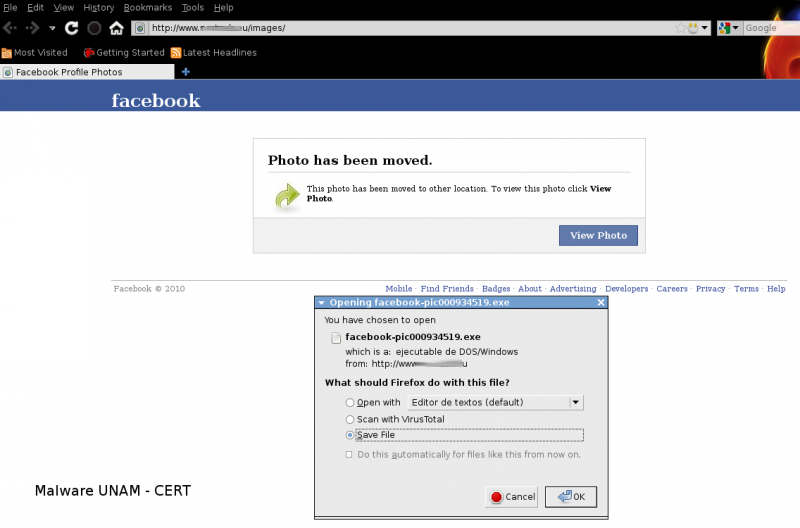

Cuando el usuario intenta ver la imagen, éste es redireccionado hacia el sitio http://www.-sitio-.eu/images/, el cual, aparenta ser el portal oficial de Facebook y se muestra un mensaje diciendo: "La foto ha sido removida"; inmediatamente después, aparece una ventana para descargar el archivo malicioso facebook-pic000934519.exe.

Hasta el momento, este archivo no es reconocido por muchos motores antivirus:

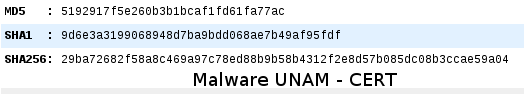

La información digital de la muestra es:

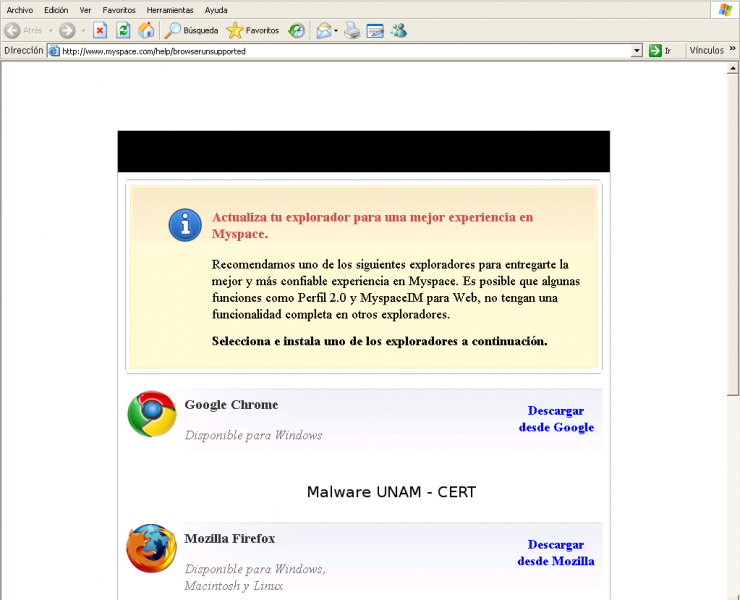

En el momento de ser ejecutado y debido a que el navegador en nuestro laboratorio de análisis no estaba actualizado, se levantó el Internet Explorer con el sitio http://www.myspace.com/help/browserunsupported.

El ejecutable se copió al directorio C:/WINDOWS/, con el nombre nvsvc32.exe e igualmente, levantó un proceso con dicho nombre y para asegurar su ejecución con cada reinicio del sistema, se agregó a la llave HKLM\Software\Microsoft\Windows\CurrentVersion\Run, con el valor "NVIDIA driver monitor"="c:\windows\nvsvc32.exe", para engañar al usuario haciéndose pasar por un controlador de la tarjeta de Video NVIDIA.

Por otro lado, se agregó a la llave HKLM\System\ControlSet002\Services\SharedAccess\Parameters\FirewallPolicy\StandardProfile\AuthorizedApplications\List, con el valor "C:\

Este mismo proceso (nvsvc32.exe) abrió el puerto 1039/TCP y realizó la conexión al servidor IRC 77.X.X.106:6663.

En la conversación IRC, se pueden apreciar los links que están propagando el código malicioso. Y actualmente se encuentran activos.

Después de una segunda ejecución de la muestra, el dominio a partir del cual se propaga el malware, aparenta pertenecer a facebook: hxxp://YYYY.facebook.com/photooftheyear/photo.php

Identificamos además, que en realidad, el letrero que hace referencia a “la foto ha sido removida”, es en realidad una imágen que se inserta a través de un iframe y redirecciona al sitio http://

Y en este sitio también se almacena el ejecutable malicioso: hxxp://-XXXX-.com-/images/facebook-pic000934519.exe

Ejecutamos la muestra una tercera vez y comprobamos que el sitio desde donde se descarga el malware, así como donde se almacena la imagen, ha cambiado, ahora es hxxp://-ZZZZ-.be/images/facebook-pic000934519.exe