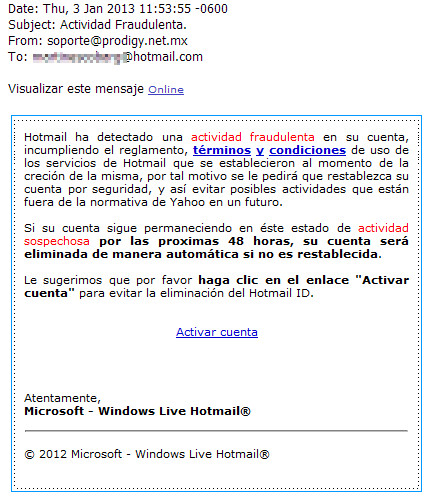

Sitio Phishing - robo de identidad a hotmail

El UNAM-CERT recibió una notificación en donde se informaba sobre una posible campaña de robo de identidad. La amenaza llega por correo electrónico como un aviso de una posible actividad fraudulenta del usuario o de la dirección de correo electrónico.

Command and Control (C&C) de ZeuS alojado en dominio MX

El Equipo de Respuesta a Incidentes de Seguridad en Cómputo de la UNAM recibió un reporte sobre un archivo ejecutable supuestamente malicioso que se alojaba en un sitio web legítimo.

Falso correo electrónico suplantando la identidad de FedEx redirige a la descarga de malware

Varios usuarios del servicio de correo electrónico de Hotmail reportaron al UNAM-CERT un mensaje que residía en la carpeta de "Correo no deseado" (spam). El correo es supuestamente enviado por la compañía FedEx, que brinda el servicio de paquetería. Dicho correo es el aviso de la llegada de un paquete a la oficina de correos desde el día 29 de noviembre del año en curso, en donde se establece que para recogerlo, se debe presentar una tarjeta postal descargable desde la liga proporcionada en el correo.

Descarga maliciosa en supuesto correo de Gusanito.com

El UNAM-CERT recibió la notificación por parte de un usuario a cuya bandeja de entrada llegó un correo electrónico posiblemente malicioso. El correo contenía una liga para la descarga de una supuesta postal del tan popular servicio gusanito.com. La liga descargaba software malicioso de un sitio que pudo haber sido comprometido con la finalidad de alojar y distribuir dicho malware.

Supuesto comentario de Facebook redirige a una descarga de Malware

Un usuario reportó al UNAM-CERT haber recibido una notificación de un supuesto comentario en Facebook hecho por alguno de sus amigos, lo extraño fue que nuestro informante no conocía al remitente y tampoco figuraba entre sus contactos. La notificación contenía varias ligas que al ser consultados descargaban el malware Video_Multimedia.exe desde un sitio web comprometido.

.png)

Variante de Dorkbot que se propaga por Skype

En los últimos días, usuarios del servicio Skype (VoIP) se vieron afectados por el envío masivo de mensajes instantáneos que propagaban un gusano informático. Se trataba de un archivo ejecutable comprimido en formato "zip" con el nombre "skype_06102012_image.zip". Los mensajes contenían ligas que dirigían al servidor de "hotfile.com" desde donde se podía realizar la descarga del malware.

El mensaje llegaba con el siguiente texto:

lol is this your new profile pic? (¿esta es tu nueva foto de perfil?)

Robo de identidad - CFE

El UNAM-CERT recibió una notificación en donde se informaba sobre un posible robo de identidad. La amenaza llega por correo electrónico como un aviso de pago de recibos de la empresa de energía mexicana CFE con cargo a tarjeta de crédito.

En este caso, se utiliza una promoción para persuadir a los usuarios y hacerlos caer en el juego de los atacantes.

Sitio phishing del portal gusanito.com

Un usuario notificó al UNAM-CERT sobre un correo electrónico que contenía un archivo adjunto supuestamente malicioso y también una dirección URL en el cuerpo del mensaje que redireccionaba a un portal malicioso que se utilizaba para suplantar al tan popular sitio de postales y tarjetas... gusanito.com . Este tipo de sitios es conocido como phishing y su función es sacar provecho de los usuarios haciéndoles creer que navegan en un sitio legítimo.

Nueva variante “troyano” como adjunto en correo electrónico

Se nos informó de un archivo posiblemente malicioso que llega como un adjunto en correo electrónico. Se envía así mismo como adjunto, requiere de interaccion del usuario para poder ejecutarse.

Se observó que la dirección origen del correo no existía,

El archivo adjunto utiliza el nombre “Xerox_Workcentrer-6560.zip”.

Con MD5 - c737f840607e1a668db843cea82a043e

Malware - Nuevo troyano que se difunde por correo electrónico

UNAM-CERT recibió un reporte sobre un posible archivo malicioso, el archivo era de tipo ejecutable aunque tuviera un icono de documento de texto, esto lo hacen para despistar al usuario y ejecutarlo sin que el usuario se dé cuenta.

El archivo llega como un adjunto en correos que son enviados posiblemente por otra pieza de malware instalada previamente, o bien, por un usuario infectado en forma de spam (correo basura) como se muestra en la imagen: