English

English Español

Español

Distribución de malware en sitio web que suplantaba identidad del Buró de Crédito

Un usuario reportó al UNAM-CERT haber recibido una notificación en su correo electrónico para consultar su Buró de Crédito. El sitio web, supuestamente legítimo, se trataba de un phishing diseñado para propagar malware.

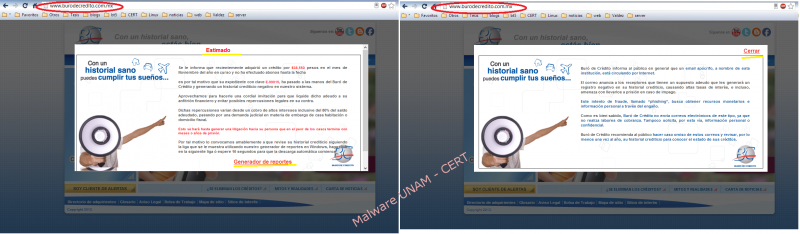

El sitio web falso es muy parecido al sitio legítimo, tanto en la dirección URL como en el diseño de la página de inicio. En el dominio solo cambiaba una letra, la "i" por "l", lo cual puede provocar que los usuarios pasen por alto la estafa.

Una vez que se ha ingresado al sitio phishing, en el transcurso de 13 segundos se inicia automáticamente la descarga del malware "generador_reportes_burodecredito_2012.exe". Lo cuan se corroboró haciendo un análisis en el código html del sitio malicioso.

Al intentar navegar por la página que alojaba el malware, nos dimos cuenta que la ventana emergente no se podía quitar, ya que el código con el que fue diseñada y programada no lo permitía. Solamente tenía habilitada una liga con el nombre "Generador de reportes", la cual al ser seleccionada descargaba nuevamente el malware.

Al realizar el análisis dinámico de la muestra maliciosa sin salida a Internet, se pudo observar que inicialmente se levantan dos procesos con el mismo nombre de la muestra, posteriormente se cierra un proceso con el nombre "generador_reportes_burodecredito_2012.exe" y en su lugar se abre uno con el nombre "lago.exe". Este nuevo proceso levanta un tercer proceso con su mismo nombre. Finalmente, se cierra el árbol de procesos quedando únicamente un solo proceso activo, en nuestro caso fue "lago.exe", el cual, después de unos segundos se cierra.

En cuanto a la actividad de red, se analizó en las tramas capturadas que intenta resolver un dominio por el puerto 80.

Con respecto a los cambios en el sistema de archivos, la muestra crea dos carpetas y en cada una de ellas genera un archivo. También borra el archivo malicioso de la ruta donde fue ejecutado.

En cada ejecución del malware, genera dos carpetas pero siempre, con nombres aleatorios.

Los archivos que se crean en estas carpetas, también son generados con nombres aleatorios. Uno de ellos es un archivo con extensión "exe", que fue ejecutado por el archivo malicioso "generador_reportes_burodecredito_2012.exe"

Se dejó interactuar a la muestra con Internet para que resolviera el dominio al cual se intentaba conectar y con ello establecer la conexión de red. El sitio web se encontraba alojado en Singapur.

Mediante una petición por método GET al sitio web de Singapur, descarga un archivo llamado "bor.bin". La firma md5 de este archivo es: 4885ea6ac519bab72e94542a3758dd28 y en un análisis de cadenas, no muestra ninguna.