Falso correo electrónico suplanta la identidad del SAT para propagar malware

El UNAM-CERT recibió el reporte sobre un correo electrónico que usurpaba la identidad del Servicio de Administración Tributaria para informar sobre supuestas incidencias en las declaraciones, los usuarios debían consultar un documento que se descargaba en el equipo. El mensaje se muestra a continuación:

En el cuerpo del correo electrónico se encontraba una liga que redirigía a la descarga de un archivo comprimido en formato ZIP con el nombre "exp_230157.zip".

El sitio web al que hacía referencia la liga está alojado en Bélgica, dicha referencia era hacia un script que contenía una segunda redirección hacia el servidor que alojaba el malware.

El sitio web que alojaba al malware se encuentra ubicado en Rumania. Si la liga de descarga era consultada directamente en el navegador se mostraba el mensaje "File no found", esto sucedía por la validación de no acceder a dicho sitio a través de la primera redirección, la cual se efectuaba al dar clic a la liga contenida en el correo electrónico.

A continuación se muestra la página de inicio del servidor web que alojaba al malware:

Al descomprimir el archivo "exp_230157.zip" se obtiene el ejecutable "vista.scr".

La muestra se ejecutó en un ambiente controlado sin salida a Internet.

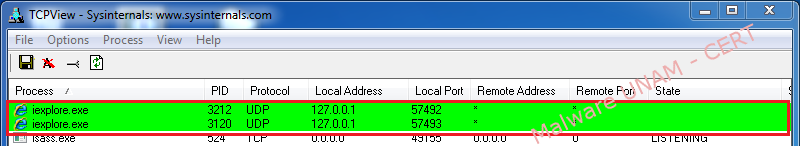

El programa en ejecución "vista.scr" levanta el proceso "tinstall.exe" que a su vez inicia "explorer.exe".

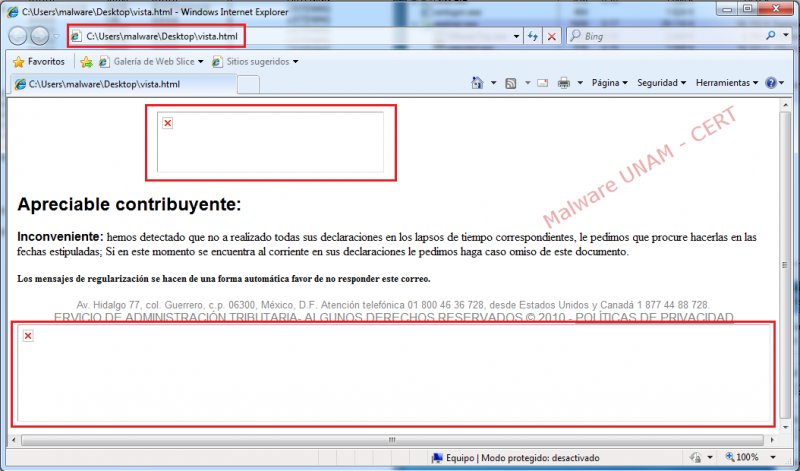

El proceso "iexplore.exe" inicia el navegador que el usuario tiene configurado de manera predeterminada con el supuesto mensaje del SAT.

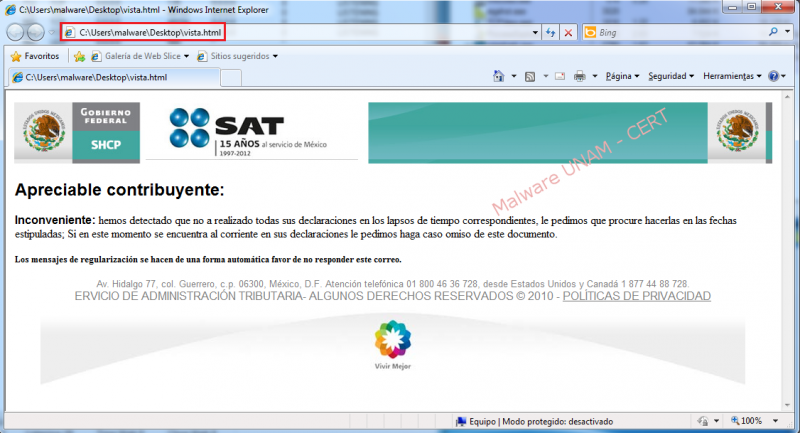

A continuación se muestra el archivo "vista.html" con el mensaje al contribuyente:

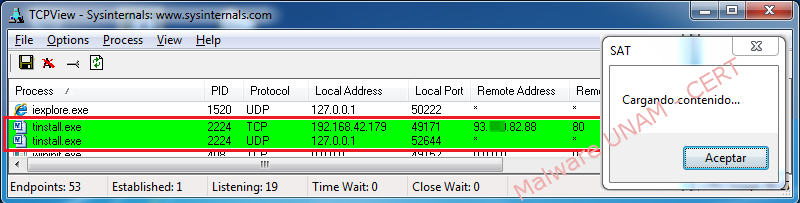

El proceso "tinstall.exe" hace intentos de sincronización con un servidor web alojado en Rumania. También se muestra una ventana con nombre "SAT" y el mensaje "Cargando contenido..."

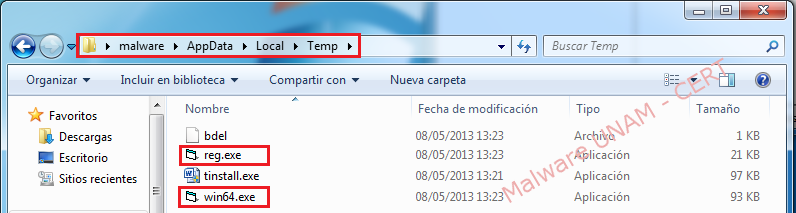

La muestra de malware crea tres archivos y posteriormente se borra a sí misma:

A continuación se muestran los archivos creados:

El archivo con nombre "bdel" (sin extensión) es un archivo en texto plano que indica la ruta donde fue ejecutado el malware.

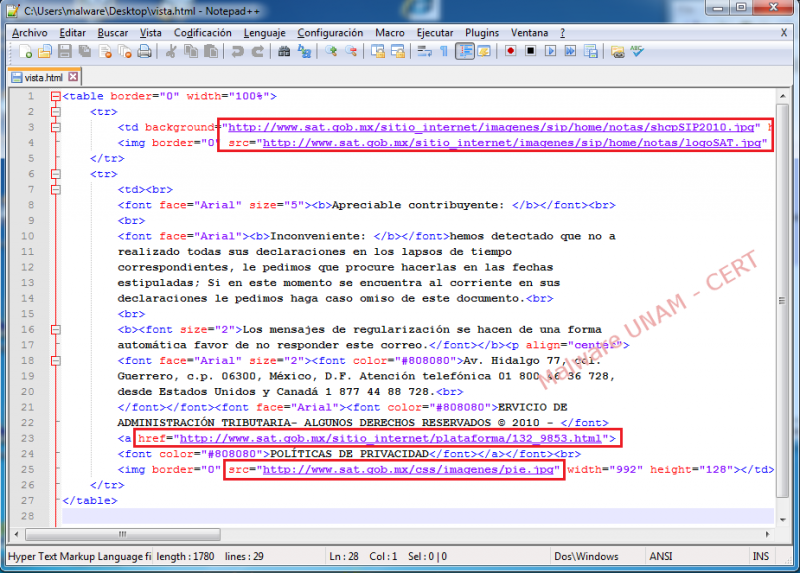

El archivo "vista.html" contiene el mensaje que se muestra en el navegador y también cuatro direcciones URL que hacen referencia al sitio oficial del SAT para cargar sus imágenes.

Dejando interactuar a la pieza malware con Internet, se puedo observar en el navegador web el mensaje al contribuyente con las imágenes oficiales del sitio sat.gob.mx

A continuación se muestra el tráfico de red con las peticiones que solicitan las imágenes del sitio oficial del SAT:

En la actividad de procesos se muestra "win64.exe".

A continuación se muestra la llave de registro "win64" y los archivos "req.exe" y "win64.exe", creados a partir de la interacción del malware con Internet:

Los nuevos archivos son generados en la ruta "C:\Users\malware\AppData\Local\Temp":

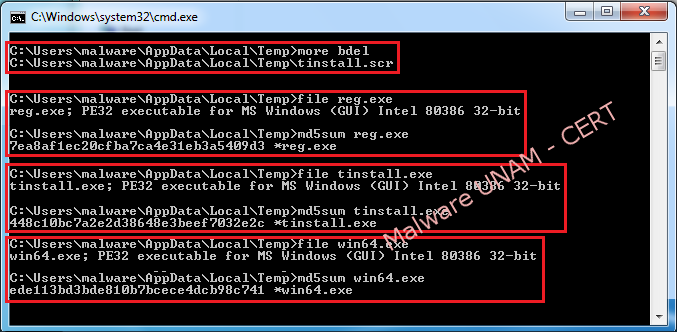

A continuación se especifican las firmas md5 de cada uno de ellos:

En un análisis de cadenas al binario "vista.scr" se encontró la estructura que crea el archivo "vista.html".

También se encontró un dominio que no es consultado durante la ejecución del malware y el nombre original del archivo binario: "instala.exe"

A continuación se muestra el archivo que apareció como referencia en el análisis de cadenas:

Consultando la muestra en el servicio VirusTotal, arroja que 9 de 46 antivirus la detectan como maliciosa. A continuación el reporte: