English

English Español

Español

Falso correo electrónico suplantando la identidad de FedEx redirige a la descarga de malware

Varios usuarios del servicio de correo electrónico de Hotmail reportaron al UNAM-CERT un mensaje que residía en la carpeta de "Correo no deseado" (spam). El correo es supuestamente enviado por la compañía FedEx, que brinda el servicio de paquetería. Dicho correo es el aviso de la llegada de un paquete a la oficina de correos desde el día 29 de noviembre del año en curso, en donde se establece que para recogerlo, se debe presentar una tarjeta postal descargable desde la liga proporcionada en el correo.

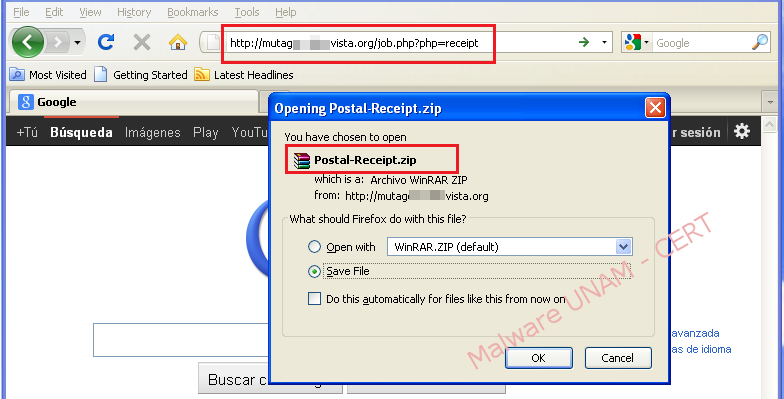

La liga redirigiría a la descarga de un malware comprimido en formato ZIP con el nombre "Postal-Receipt.zip". Para que el malware logre infectar un equipo, es necesario extraer el archivo "Postal-Receipt.exe" y posteriormente ejecutarlo.

Durante el análisis se descubrió que el malware se encontraba alojado en un sitio web en Alemania que lucía de la siguiente forma:

El archivo ejecutable aparenta ser un archivo de Microsoft Office Word. Al ejecutar el archivo malicioso se levanta un proceso con el mismo nombre de la muestra, que a la vez lanza el proceso "svchost.exe" del sistema. Este último proceso es el que ejecuta el binario "notepad.exe".

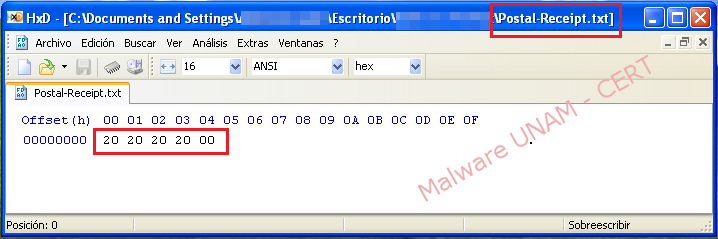

Inmediatamente después de que se ejecuta el "Bloc de notas" se crea el archivo "Postal-Receipt.txt" en el directorio donde fue ejecutado el malware. El archivo se muestra automáticamente. En un inicio aparenta no contener datos, pero al obtener su md5 se calcula una cadena diferente a "d41d8cd98f00b204e9800998ecf8427e" que es la correspondiente a un archivo vacío.

Al abrir el archivo de texto con un editor hexadecimal muestra la siguiente secuencia de caracteres:

El archivo generado con el nombre aleatorio es una réplica del malware "Postal-Receipt.exe" como se puede observar al calcular sus firmas con el algoritmo md5.

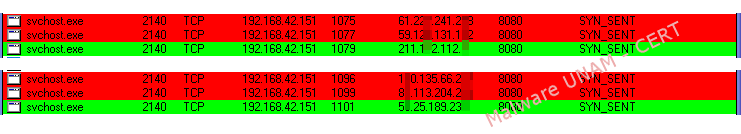

En cuanto a la actividad de red, el proceso troyanizado "svchost.exe" intenta establecer conexión con varios sitios web por el puerto 8080. Para cuando se realizó el análisis de la muestra los sitios ya se habían dado de baja, por lo cual no se pudieron establecer las conexiones de red.

Consultando el servicio VirusTotal muestra el reporte donde solo 18 de 46 soluciones antivirus detectan la muestra descargada como maliciosa, el reporte a continuación: