Ransomware que usurpa la identidad de instituciones de Procuración de Justicia en México

En una de nuestras publicaciones anteriores en este blog, se realizó el análisis de una muestra de malware que secuestraba la sesión del usuario en el equipo infectado, usurpando la identidad de la Policía Federal Mexicana, con la finalidad de obtener dinero por el rescate.

Recientemente, fueron reportados varios casos de infección por ransomware que se atribuye la identidad de instituciones de Procuración de Justicia para realizar extorciones. A continuación se muestra la ventana de bloqueo:

La ventana de bloqueo muestra a los usuarios infectados información como:

- Dirección IP pública

- País

- Región

- Ciudad

- ISP (Proveedor de Servicio de Internet)

- Sistema operativo

- Nombre de usuario

Esta muestra en particular, se aloja en el equipo infectado con el nombre "cache.dat", dicho archivo al ser verificado con la herramienta file, muestra que es un ejecutable para Windows.

Para ejecutar la muestra en un entorno controlado sin salida a Internet, se renombró a "cache.exe".

El proceso "cache.exe" permanece activo un par de segundos e inmediatamente después de cerrarse, se inicia el proceso troyanizado "svchost.exe".

En el tráfico red se observaron peticiones DNS para resolver los dominios: n**fw.net, x**lx.com y k**qs.ru.

Una vez modificado el archivo hosts para resolver los dominios solicitados por la muestra, se observaron peticiones de sincronización al puerto 80, el cual está asociado al servicio web.

A continuación se muestran las peticiones SYN:

Posteriormente, se procedió a iniciar un servicio web:

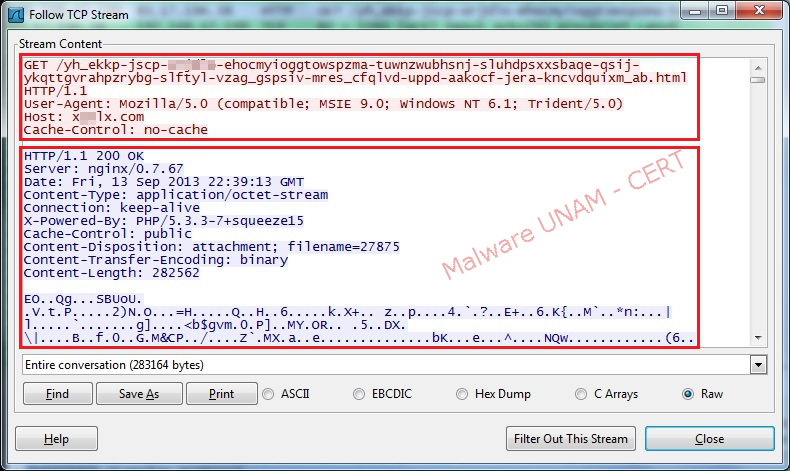

Una vez que la muestra resuelve alguno de los dominios solicitados y el servicio web por el puerto 80, realiza una petición por método GET para cargar un archivo HTML.

A continuación se muestra las peticiones realizadas por método GET con un filtro en Wireshark:

La actividad en el Registro de Windows, consta de la creación del valor "shell" en la ruta: HKU\S-1-5-21-448539723-1770027372-725345543-500\Software\Microsoft\Windows NT\CurrentVersion\Winlogon con el valor: "explorer.exe,C:\Documents and Settings\Administrador\Datos de programa\cache.dat".

La configuración anterior, hace que winlogon cargue al iniciar sesión el perfil del usuario con la configuración establecida por el malware, que es iniciar el proceso "explorer.exe" junto con "cache.dat" alojado en la ruta C:\Documents and Settings\Administrador\Datos de programa.

A continuación se muestra la ruta donde se aloja el archivo "cache.dat" en sistemas Windows XP:

Con la herramienta Process Monitor, se puede observar la creación del archivo "cache.dat", llevada a cabo por el proceso troyanizado "svchost.exe":

También, es posible observar la creación del valor de registro "shell", la cual iniciará el malware en cada inicio del sistema:

Aproximadamente dos minutos después de haberse llevado a cabo la infección, se muestra la ventana que bloquea la sesión del usuario con los logotipos de la Secretaría de Seguridad Pública (SSP), de la Procuraduría General de la República (PGR) y de la Agencia Federal de Investigación (AFI), así como el escudo de México, información del equipo infectado, las clausulas que especifican el por qué el equipo pudo haber sido bloqueado y las indicaciones de cómo pagar el rescate por el secuestro del equipo. A continuación se muestra la ventana del ransomware:

A manera de prueba, se ingresó un código PIN aleatorio de 19 dígitos para ver el comportamiento de la aplicación, también se eligió en el menú de cantidades el valor de $2,000 pesos, habiendo disponibles cuatro cantidades más: $250, $500, $1,000 y $1,500 pesos MN.

Una vez que se presionó el botón Pagar Ukash, apareció un mensaje indicando que el código o número de serie introducido fue incorrecto por lo cual se debe realizar el pago nuevamente.

A continuación se muestra la petición por método GET realizada al servidor malicioso una vez que se dejó interactuar a la muestra con Internet:

En el caso de que los usuarios intenten iniciar el sistema en "Modo seguro", no podrán hacerlo debido al cierre de Windows causado por la configuración del ransomware.

A continuación se muestra que el inicio "Modo a prueba de errores" es fallido:

Para esta muestra en particular, se realizaron pruebas tanto en el sistema operativo Windows XP como en Windows 7, con la finalidad recuperar el control del sistema y poder tomar medidas de seguridad con respecto a la información que se tiene almacenada.

¿Cómo eliminar este ransomware en Windows XP?

Debido a que una vez infectado el equipo de cómputo, el malware no permite iniciar el "Administrador de tareas de Windows" con la combinación de teclas CTRL+ALT+DEL y tampoco iniciar el sistema en "Modo seguro", se propone como solución iniciar el sistema con un Live CD de Linux, en nuestro caso se utilizó la distribución de Ubuntu 12.04.

- Al encender la computadora, presionar la tecla F2 para entrar al BIOS (Sistema Básico de Entrada/Salida). Dirigirse a la pestaña "Boot" y cambiar el orden de arranque de los dispositivos con las teclas "+" o "-" dejando a la opción "CD-ROM Drive" al principio. Cabe destacar que el procedimiento para estas configuraciones, puede variar dependiendo del equipo de cómputo.

- Una vez que se ha configurado el orden de arranque correctamente, presionar la tecla F10 para guardar los cambios y salir del BIOS, con esta acción deberá aparecer un mensaje de confirmación de los cambios y debemos dar enter a la opción afirmativa. Inmediatamente después se reiniciará el sistema automáticamente.

- Con el Live CD dentro de la computadora, iniciará el sistema operativo "Ubuntu 12.04".

- Si el usuario así lo prefiere, puede cambiar el idioma en el cual se mostrará el sistema operativo y después debe seleccionar la opción "Try Ubuntu" para iniciar la prueba de la distribución de Ubuntu.

- A continuación debe dirigirse al icono de la "Carpeta personal" (HOME),que se muestra en la barra lateral izquierda:

- Una vez que se abre el explorador, seleccionar la partición del sistema de Archivos de Windows, en nuestro caso se montará el disco duro de 27 GB.

- Posteriormente, dirigirse a la ruta: "Documents and Settings\Administrador\Datos de programa", donde "Administrador" es el usuario del equipo infectado.

- Se deberán borrar los archivos "cache.dat" y "cache.ini".

- Hasta este momento ya se ha eliminado la amenaza, por lo que solo resta reiniciar el sistema y entrar a Windows de forma ordinaria.

- Con los cambios realizados, la carga del perfil del usuario ya no se verá afectada por el ransomware, puesto que se eliminó el archivo binario desde Linux.

Una vez que se ha iniciado la sesión correctamente, es conveniente eliminar el valor de registro que generó el malware, para ello es necesario ir al menú "Inicio" y seleccionar "Ejecutar..."

- Para abrir el "Editor del Registro" de Windows se debe escribir la palabra "regedit" y dar clic en el botón "Aceptar". Posteriormente, dirigirse a la ruta HKU\S-1-5-21-448539723-1770027372-725345543-500\Software\Microsoft\Windows NT\CurrentVersion\Winlogon y eliminar el valor de registro con el nombre "shell".

- Otra forma de eliminar el valor de registro, es utilizando la herramienta Autoruns. En el caso de Windows XP aparece segmentada, por lo cual se deberá quitar la selección de los cinco campos.

- También, se puede seleccionar la opción "Jump to..." para ir directamente a la ruta donde se aloja el valor de registro "shell" y eliminarlo manualmente.

A continuación se muestra el valor de registro creado por el ransomware:

¿Cómo eliminar este ransomware en Windows 7?

Para eliminar el malware en el sistema operativo Windows 7, se deben llevar a cabo los mismos pasos descritos para Windows XP pero con la consideración del nombre del usuario y la ubicación tanto del valor de registro como del archivo binario "cache.dat".

- El valor de registro creado es la siguiente:

HKU\S-1-5-21-1378332399-1373618527-3381202181-1000\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\shell: "explorer.exe,C:\Users\malware\AppData\Roaming\cache.dat"

- El archivo ejecutable que debe eliminarse se encuentra en la ruta:

C:\Users\malware\AppData\Roaming\cache.dat

- Finalmente eliminar el valor de registro "shell".