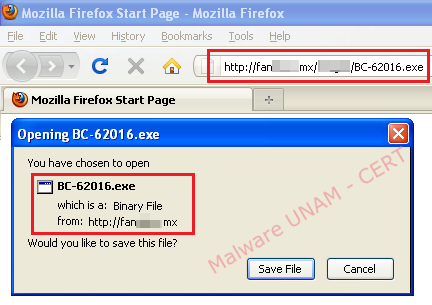

El UNAM-CERT recibió un reporte sobre un archivo ejecutable supuestamente malicioso. El binario se encontraba alojado en un dominio MX con el nombre "BC-62016.exe".

El primer análisis se realizó en un entorno controlado sin salida a Internet. Al ejecutar la muestra se inicia en primera instancia un proceso con el mismo nombre del archivo ejecutable y posteriormente se levanta otro proceso con el nombre "vadoo.exe".

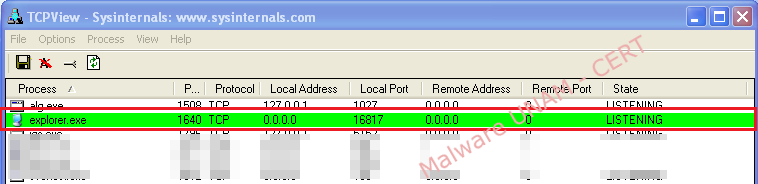

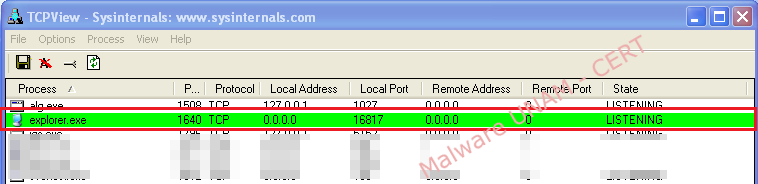

Posteriormente el malware troyaniza el proceso explorer.exe, dicho comportamiento es común cuando los equipos son infectados por alguna variante de un bot de ZeuS. Pero hasta este momento no es suficiente la información recabada para determinar que el equipo forma parte de una botnet de ZeuS.

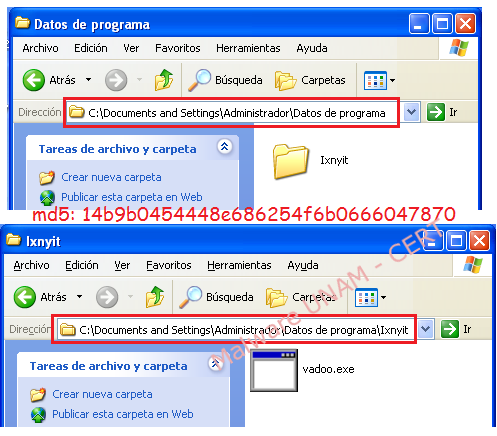

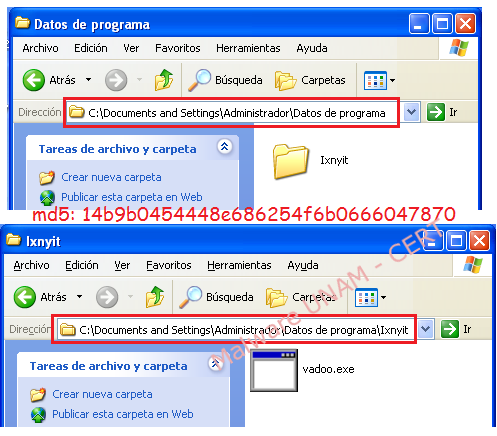

En el sistema de archivos se crea una carpeta con el nombre "Ixnyit" y dentro se genera el programa "vadoo.exe", el cual se pudo apreciar en ejecución una vez que se infectó el equipo.

Los cambios anteriormente registrados se pueden corroborar con el reporte generado con la herramienta de análisis RegShot.

Otro cambio en el sistema de archivos es que el malware se borra a sí mismo de la ubicación donde fue ejecutado. Esta característica también puede atribuirse a los bot generados con el Toolkit de ZeuS.

En cuanto a la actividad de red, intenta resolver un dominio diferente de donde fue descargado pero también se trata de un dominio MX.

Durante una segunda ejecución, se le permitió al malware interactuar con Internet para obtener más información sobre su comportamiento. En está ocasión el nombre del archivo ejecutable que genera en la ruta "C:\Documents and Settings\Administrador\Datos de programa" es diferente, ahora es nombrado: "cuibf.exe".

La muestra de malware, al tener salida a Internet, logra establecer la conexión de red para comunicarse con su "Command & Control" para esperar instrucciones de actividad maliciosa en el equipo infectado.

A continuación se muestra la carpeta y dentro de ella el archivo que se genera a partir del malware "BC-62016.exe ":

Una vez establecida la conexión con el "Command & Control", se inician las descargas de dos archivos ejecutables: "te.exe" y "tmp305da5a5.exe" en un directorio temporal del equipo comprometido.

A continuación se muestra las ubicaciones de los dos archivos ejecutables descargados en el directorio "Temp". Los archivos tienen la misma firma md5, por lo que se trata del mismo archivo, es decir que una vez descargado te.exe se renombra con un identificador aleatorio para asegurar su ejecución.

En el tráfico de red capturado durante el proceso de infección se puede observar la ruta completa desde donde se realizó la descarga. El archivo "te.bin" es un archivo de configuración del "Command & Control".

En las tramas de red correspondientes a las peticiones "GET" hechas por el "bot" se puede apreciar la descarga de un archivo ejecutable para Sistema Operativo Windows.

En un análisis de cadenas al binario "BC-62016.exe" aparece en repetidas ocasiones la palabra "Stephani" que podría hacer alusión a un nombre de mujer.

A partir de la información extraída del tráfico de red, se procedió a consultar el sitio web que estaba alojando el malware que era descargado en los equipos infectados.

Se trataba de un sitio legítimo alojado en México y que seguramente fue vulnerado por algún atacante malicioso para montar el "Command & Control" de ZeuS

El sitio web comprometido no afecta la página principal, sino que montaron las configuraciones maliciosas en un subdirectorio que mostraba información en Japonés.

Las firmas del malware se muestran a continuación:

Para cuando se realizó el análisis, el servicio VirusTotal mostraba que la amenaza era detectada por 19 de 45 motores de detección antimalware. El reporte a continuación: