Virus que infecta archivos ejecutables a través de supuesta actualización del plugin Adobe Flash

Recientemente el equipo de Respuesta a Incidentes del UNAM-CERT recibió un reporte sobre un archivo malicioso que se estaba propagando a través de la red y el cual pretendía ser una actualización del plugin Adobe Flash Player.

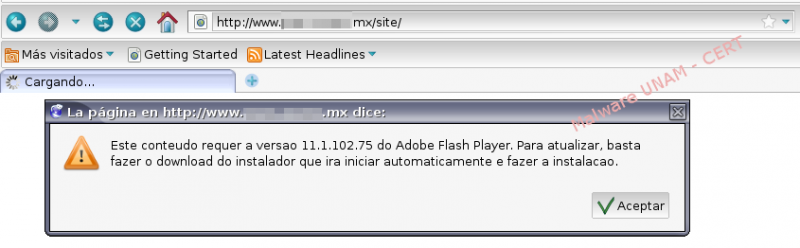

Una vez que se accedía al sitio se desplegaba una ventana para aceptar la descarga del archivo.

Después de descargar el archivo éste se almacenaba con el nombre dia11_puxa_cliente2.exe y se desplegaba la siguiente página que intentaba hacerse pasar por el sitio legítimo de Adobe Flash.

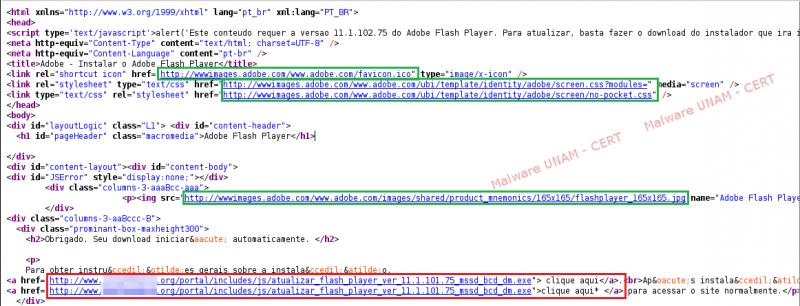

En la página se observan los enlaces que llevan por nombre “clique aqui” los cuales también comenzaban la descarga del archivo malicioso sin embargo dicha descarga no se inició desde el sitio que fue vulnerado sino de un servidor diferente. El código fuente de la página nos permitió determinar el nombre de dominio del sitio en el que se alojaba el mismo archivo malicioso. En la siguiente imagen se muestra en rojo el dominio donde se alojaban copias del archivo malicioso, mientras que en verde se observan los enlaces hacia el sitio legítimo de Adobe Flash desde donde se cargan las imágenes.

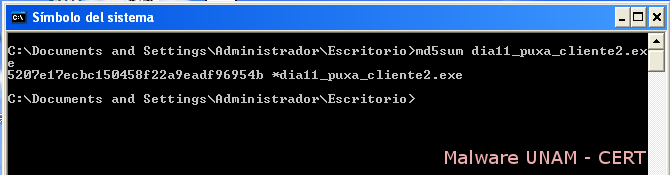

La firma md5 del archivo se muestra a continuación

Mediante el uso de la herramienta ExeInfoPE se determinó que el archivo no se encontraba empaquetado

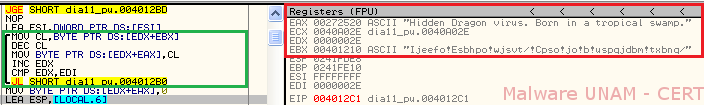

En el análisis de cadenas se observó en el archivo descargado el patrón de caracteres “Ijeefo!Esbhpo!wj” el cual nos permitió identificar que se trataba del virus conocido como “Jeefo” cuyo nombre lo obtiene como resultado de ofuscar la cadena “Hidden”. De hecho el patrón que sigue para ofuscar es un corrimiento a la derecha y a la izquierda por un carácter.

A continuación se muestra la rutina que realiza el corrimiento de los caracteres, la cual es parte de la función que se encuentra en la dirección de memoria 00401280.

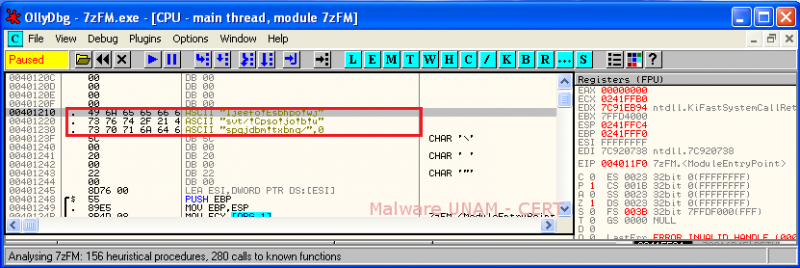

Mediante OllyDbg se procedió a localizar la rutina mostrada anteriormente. La primera vez que esta rutina se mandó a llamar se observó el proceso utilizado para desofuscar las cadenas incluidas dentro del propio archivo, al terminar el proceso se mostró la cadena “Hidden Dragon virus. Born in a tropical swamp” como se observa en rojo en la siguiente imagen.

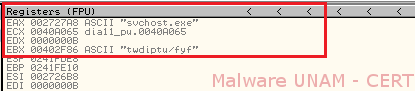

Debido a que todas las cadenas que utiliza el malware ya sea para crear un archivo con un nombre en especifico como svchost.exe y las peticiones a distintos archivos del sistema vienen ofuscadas, ésta rutina es llamada antes de ejecutar dichas peticiones.

En las siguientes imágenes se observan las cadenas “svchost.exe” y “PowerManagerMutant”, la primera hace referencia al archivo creado en el directorio “C:\Windows” mientras que la segunda hace referencia al servicio que se registra en el sistema.

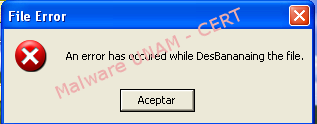

Una vez que la muestra había sido ejecutada se desplegó una ventana como la siguiente.

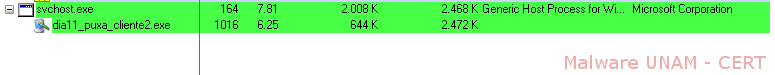

Los procesos que se iniciaron fueron solo los correspondientes al archivo ejecutable.

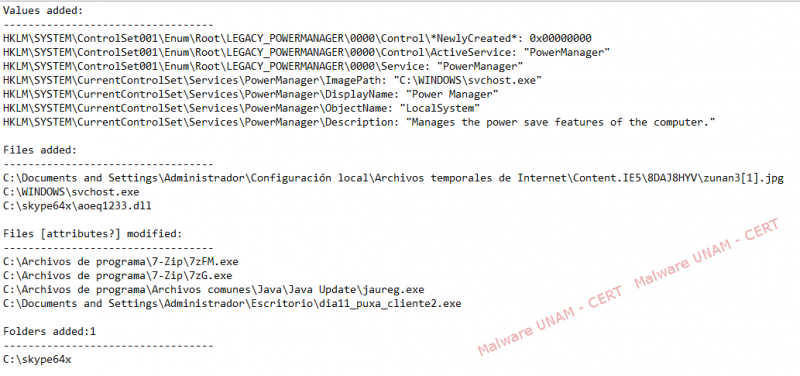

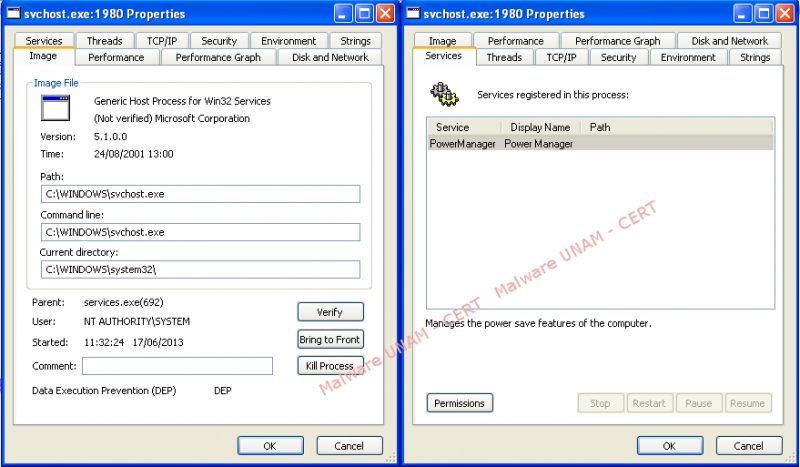

En cuanto al sistema de archivos, se observó el registro de un nuevo servicio con el nombre “PowerManager” y la descripción “Manages the power save features of the computer” además se observó que este hacía referencia al programa svchost.exe el cual se encontraba ubicado en la ruta “C:\Windows\svchost.exe”. Es importante recordar que el archivo legítimo svchost.exe se encuentra ubicado en la ruta “C:\Windows\system32”

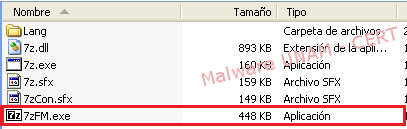

También se agregaron la imagen zunan3[1].jpg, el archivo svchost.exe y la DLL aoeq1233.dll. Así mismo se presento la modificación en los archivos ejecutables 7zFM.exe, 7zG.exe y la propia muestra maliciosa dia11_puxa_cliente2.exe.

Después de que el servicio “PowerManager” había sido registrado en el sistema, éste se inicio a través del archivo malicioso svchost.exe

En el editor de registro Windows el servicio “PowerManager” quedó de la siguiente forma:

Mediante el uso del comando file se determinó que el archivo descargado zunan3.jpg no poseía el formato adecuado siendo éste de tipo “data”, además usando un editor hexadecimal se observó que este no poseía el número mágico “FF D8” esperado para los tipos de archivo jpg.

Después de observar el log de la herramienta ProcessMonitor se determinó que el archivo dia11_puxa_cliente2.exe realizaba una búsqueda en los archivos temporales de internet con la finalidad de tener acceso al archivo zunan3.jpg a partir del cual creó la DLL aoeq1233.dll

En cuanto a la actividad de red observada se registraron conversaciones a dos dominios que se encontraban en el segmento 187.73.33.X

Ambos dominios se encontraban ubicados en servidores de Brasil.

El análisis del trafico de red muestra el momento en que se realizó la petición del archivo zunan3.jpg. En la siguiente imagen se muestran en rojo la petición, el dominio y el contenido del archivo descargado, éste último fue el que se observó con el editor hexadecimal.

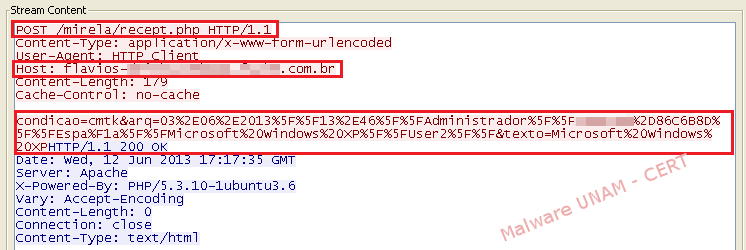

Respecto al tráfico de red de la segunda conversación, resulta interesante observar que se realiza una petición POST a un archivo PHP, la información que se envía corresponde al Usuario, nombre de equipo, lenguaje y sistema operativo utilizados, con ello el autor del malware puede llevar un registro del número de equipos que han sido infectados.

El proceso de infección que utiliza el virus se realiza a través de los archivos que se van ejecutando en el sistema, dichos archivos son modificados a través del proceso svchost.exe el cual se copia completamente en los archivos ejecutables agregándoles 36 KB. Una vez que este archivo ha sido infectado el virus reside en él hasta que es ejecutado nuevamente, durante la ejecución del archivo infectado el virus sale del mismo y busca copiarse en otro archivo. En muchos de los casos el archivo puede quedar inutilizable.

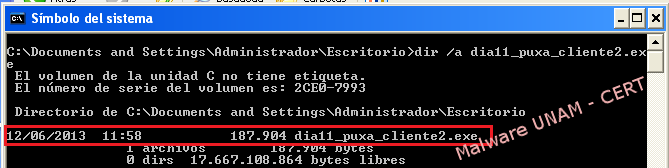

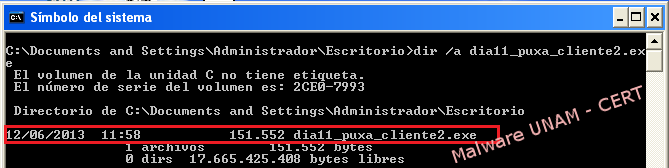

En las siguientes imágenes se muestra como el archivo malicioso dia11_puxa_cliente2.exe cambia de tamaño después de la ejecución de la misma.

Antes de la ejecución

Después de la ejecución

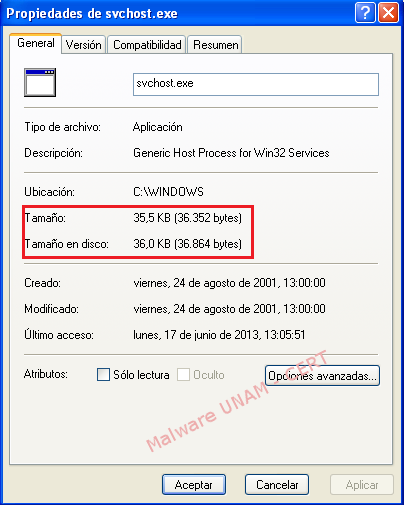

Si se realizan los cálculos adecuados se observa que existe una diferencia de 36.352 Bytes. Ahora bien, si se observa el tamaño del archivo svchost.exe veremos que este posee el mismo tamaño que el numero de bytes calculados anteriormente.

Recordando que el archivo 7zFM.exe también presento modificaciones, se procedió a realizar un proceso análogo al realizado para el archivo malicioso. A continuación se muestra el tamaño del archivo antes y después de la ejecución de la muestra maliciosa.

Antes de la ejecución

Después de la ejecución

Nuevamente se puede observar que el tamaño del archivo ejecutable 7zFM.exe ha aumentado 36 KB. Mediante el uso de OllyDBG se observaron las cadenas del virus “Jeefo” dentro del archivo ejecutable como se muestra en rojo en la siguiente imagen lo cual es una muestra clara de que el archivo ejecutable se encuentra infectado.

La firma md5 de los archivos se muestra a continuación

62727fa0d1e6b2ba0336d5ca9472c3a7 aoeq1233.dll

9e3c13b6556d5636b745d3e466d47467 svchost.exe

5207e17ecbc150458f22a9eadf96954b dia11_puxa_cliente2.exe

El análisis de los archivos mediante el sitio Virus Total nos muestra el siguiente reporte

Es necesario mantener actualizado el antivirus del sistema para así evitar daños en los programas del equipo dado que en muchos casos estos quedan dañados cuando el virus intenta copiarse a otro archivo o proceso.