English

English Español

Español

Supuesto correo de UPS, propaga malware...Otra vez !!!

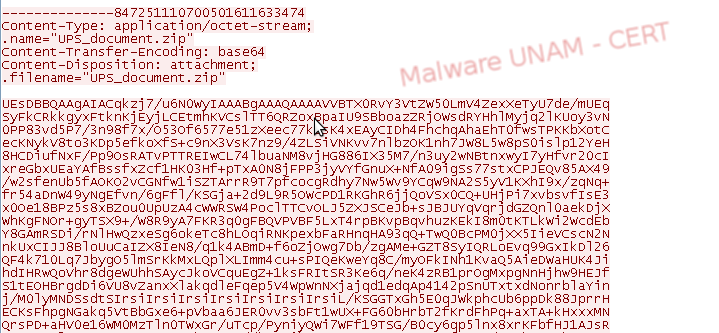

El día de ayer recibimos la notificación de un nuevo correo supuestamente enviado por UPS, el cual contiene como adjunto, un archivo comprimido llamado UPS_document.zip.

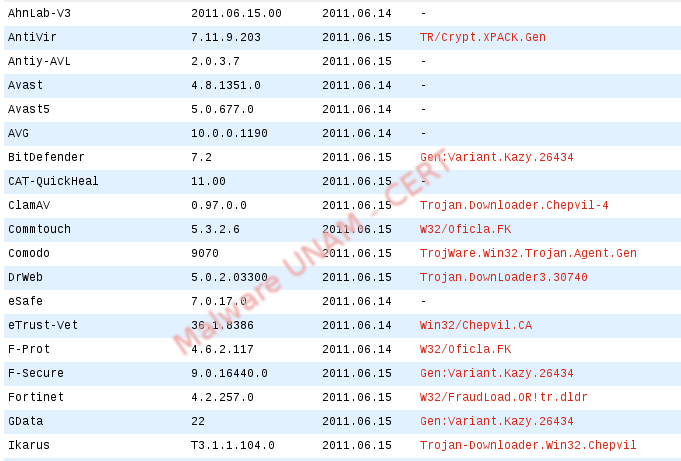

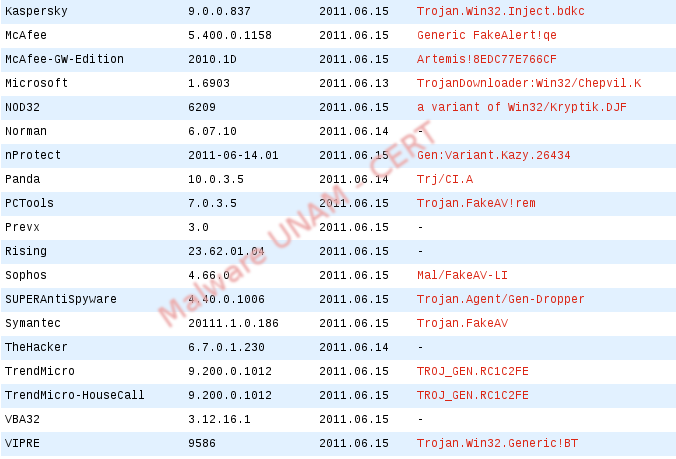

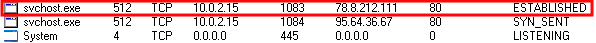

Dentro de éste, se encontraba el ejecutable UPS_Document.exe, el cual, al día de hoy, es reconocido como amenaza por los siguientes fabricantes de antivirus:

Su información digital es la siguiente:

Al parecer este nuevo ejecutable es una actualización de UPS_mail.exe, analizado el 8 de junio y que resultó ser una falsa aplicación diseñada para "escanear" el disco duro del equipo infectado.

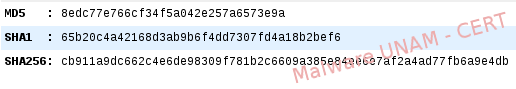

Esta muestra también creó un proceso llamado svchost.exe que realizó la conexión al servidor web 78.8.212.111, para descargar el ejecutable pusk3.exe.

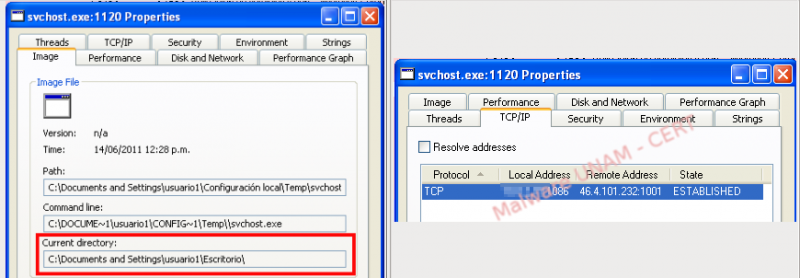

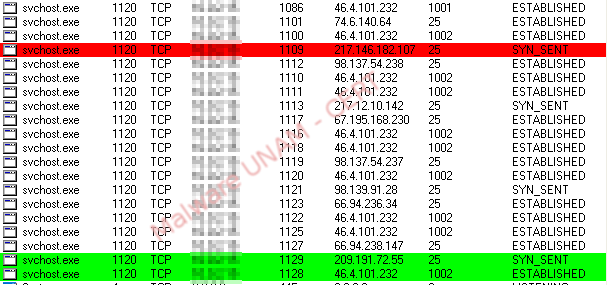

Además, mantuvo una conexión constante a la IP 46.4.101.232.

Svchost.exe se encarga de descargar y ejecutar dos archivos ejecutables más:

C:\DocumentsandSettings\<usuario>\ConfiguraciónLocal\Temp\trol.exe, MD5=4f0cbf75e2dcd832a760d93e076fb916

C:\DocumentsandSettings\<usuario>\ConfiguraciónLocal\Temp\trol2.exe, MD5=5a62e5f94e1314d33c3f1ed2379cf775

Hasta el momento, 27 fabricantes detectan a trol.exe como malicioso y sólo 22 a trol2.exe

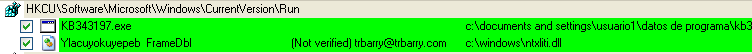

Trol.exe se encarga de modificar la llave HKCU\Software\Microsoft\CurrentVersion\Run y agrega el valor KB343197=“C:\DocumentsandSettings\<usuario>\Datosdeprograma\KB343197.exe” a fin de garantizar la ejecución del archivo en cada reinicio del sistema.

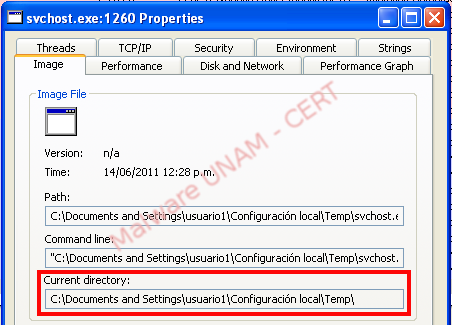

Además, ejecuta una nueva instancia de svchost.exe, desde C:\DocumentsandSettings\<usuario>\ConfiguraciónLocal\Temp\ y el proceso anterior de svchost, termina.

Tanto la nueva instancia de svchost, como trol.exe escriben y modifican el archivo KB343197.exe.

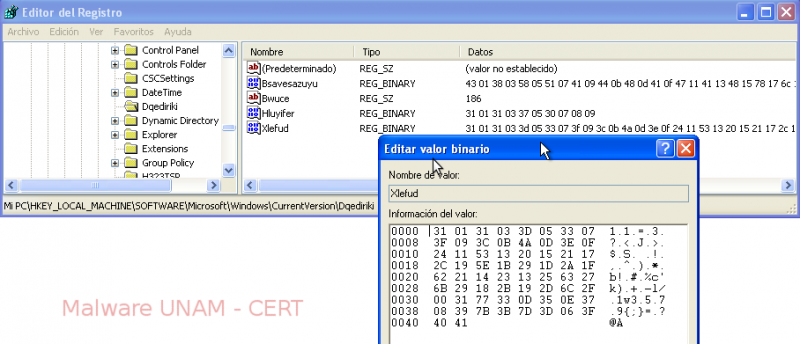

Por su parte, trol2.exe crea el archivo C:\WINDOWS\ntxliti.dll y modifica el registro:

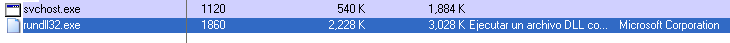

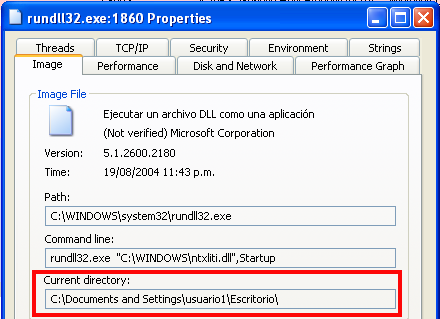

Posteriormente, la nueva instancia de svchost crea el proceso llamado rundll32.exe, haciéndose pasar por el componente de Windows que permite ejecutar dlls como programas. Al no ejecutarse desde C:\WINDOWS\System32, puede identificarse una suplantación.

A continuación, rundll32.exe modifica la llave del registro HKCU\Software\Microsoft\Windows\CurrentVersion\Run\ y agrega el valor Ylacuyokuyepeb= “C:\WINDOWS\ntxliti.dll”

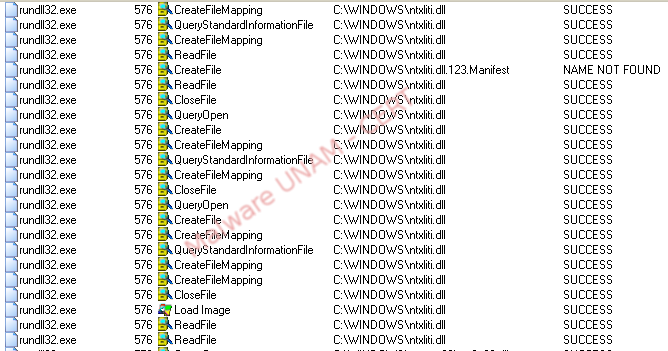

Además, lee y carga el archivo C:\WINDOWS\ntxliti.dll:

Lo anterior provoca que svchost empiece a establecer conexiones al puerto 25 de diferentes servidores.

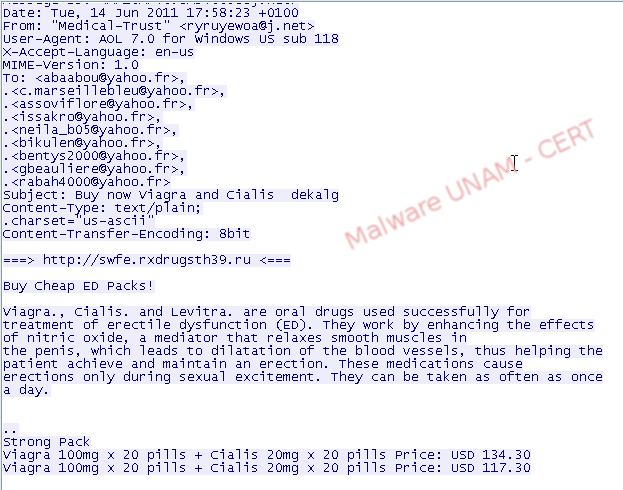

Este comportamiento es muy común cuando el malware configura los equipos infectados para reenviar spam. Al capturar el tráfico generado, ésto se comprobó:

Adicionalmente, se observó que este código malicioso estuvo reenviando el primer correo, de UPS:

Es muy probable que el vector de ataque utilizado por el creador de la versión anterior del ejecutable UPS_Document.exe, no haya sido tan efectivo, razón por la cual, haya decidido modificar el comportamiento de de esta nueva muestra.

Actualmente el correo electrónico es una de las principales fuentes de infección por código malicioso y es muy probable que este comportamiento se mantenga.

Comentarios

Help

Muy buen analisis de este nuevo Malware, alguna solucion para eliminarlo si alguien lo tiene?

Help

Que tal, antes que todo, gracias por tu comentario...

En primera instancia es necesario identificar los procesos maliciosos, ya sea a través del Administrador de Tareas de Windows o por medio de herramientas como ProcessExplorer o TCPView de Sysinternals, las cuales puedes descargar desde el sitio: http://technet.microsoft.com/en-us/sysinternals/bb842062. Estas herramientas te permitirán eliminar estos procesos. Por otro lado, con la herramienta Autoruns, podrás determinar en qué parte del Registro de Windows se han colocado, para asegurar su ejecución con cada reinicio del sistema y sobre todo, podrás eliminar estas entradas. Además, te recomiendo que elimines todos los archivos que forman parte de la infección: pusk3.exe, trol.exe, trol2.exe, ntxliti.dll, la instancia maliciosa de svchost.exe y tener cuidado de no eliminar rundll32.exe de C:\WINDOWS\System32, ya que es un archivo válido del sistema; si está presente en una ubicación diferente podrás eliminarlo con sus debidas precauciones.

Ahora bien, si no quieres hacerlo de forma manual, te recomiendo realizar un escaneo de tu sistema con el motor antivirus que esté instalado en el equipo, asegurándote que esté actualizado. Por otro lado, existen varios fabricantes que ofrecen servicios gratuitos de escaneo en línea y siempre son una buena opción por si el que tienes instalado no detecta alguna amenaza. Algo importante a considerar, es que algunas de estas empresas te piden descargar e instalar una aplicación...simplemente deberás estar seguro que lo estás descargando del sitio oficial del fabricante y tambien puedes utilizar VirusTotal.com para verificar que no sea malicioso. Existe también una herramienta llamada Malwarebytes que puede ser una muy buena opción para eliminar el problema.

Espero que te haya sido de utilidad...