Phishing de bancos mexicanos

El día de ayer recibimos la notificación de una serie de correos electrónicos que están propagando malware, a través de una campaña de scam, relacionada con el Tsunami en Japón.

En el correo se muestra un supuesto video de Youtube en el cual se hace referencia a “imágenes impactantes” del desafortunado evento que azotó a Japón el pasado 11 de marzo. Cuando el usuario trata de visualizarlo al dar “clic” en la imagen, éste es redireccionado a un sitio a partir del cual es posible descargar el ejecutable Install-flash.exe, el cual hace referencia al supuesto plug-in de flash necesario para reproducir el video.

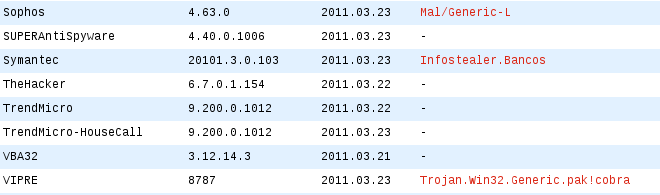

Al momento de analizar la muestra, con diferentes motores antivirus, los siguientes lo detectaron como amenaza:

Su información digital es la siguiente:

Al momento de ejecutar la muestra en nuestro laboratorio de análisis, se mostró una ventana con un mensaje de Error, al parecer debido a que el archivo Kernel32.dll estaba corrupto.

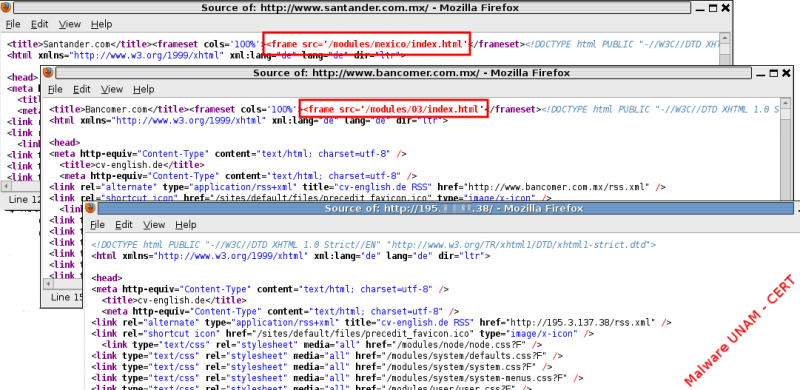

Sin embargo, el código malicioso logra llevar a cabo la modificación del archivo de Hosts, estableciendo el Pharming de Bancomer y Santander.

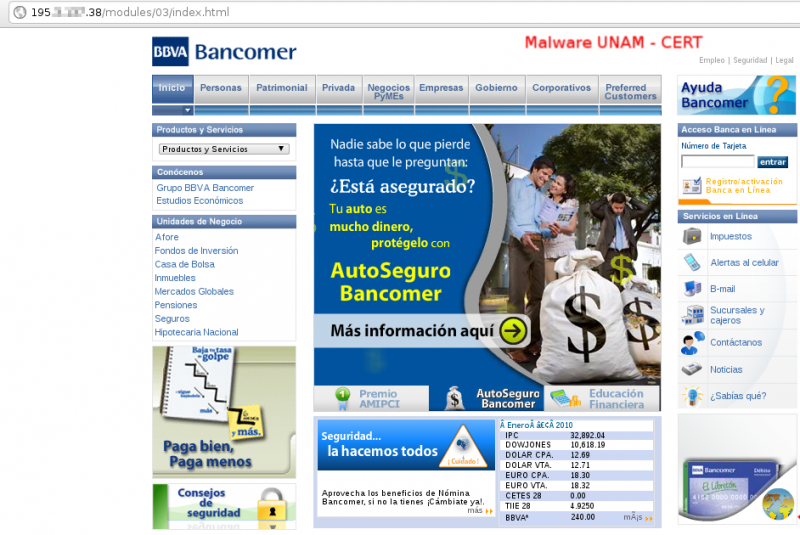

El día de ayer, todavía se encontraban activos los sitios de Phishing de los bancos:

Bancomer:

http://195.XXX.XXX.38/modules/03/index.html

Santander:

http://195.XXX.XXX.38/modules/mexico/index.htm

Al revisar las páginas de los bancos, no encontramos diferencias con respecto a los sitios de phishing, sin embargo, identificamos que a través de un frame insertado, al comprometer el sitio http://195.XXX.XXX.38, fue posible realizar el engaño.

Lo realmente peligroso de este tipo de ataques es que un usuario poco experimentado puede ser engañado con mayor facilidad, ya que antes, con sólo verificar el dominio en la barra de navegación, podía uno darse cuenta si algo andaba mal y salirse inmediatamente del sitio. Pero ahora, mediante esta técnica, verificar el dominio no es suficiente, debido a que nos encontraremos en la página oficial, pero la información confidencial será enviada al atacante sin que el usuario se dé cuenta.

Para prevenir este tipo de engaños se puede recurrir a la instalación de extensiones (add-ons) que permitan identificar la dirección IP del sitio en el que nos encontramos, en Firefox existe uno llamado ShowIP (https://addons.mozilla.org/en-us/firefox/addon/showip/) que hace precisamente lo anterior. Además, se vuelve fundamental mantener actualizado nuestro navegador, ya que ahora tienen implementadas características de seguridad que permiten identificar estas amenazas.