Bots que utilizan Messenger y Facebook para su propagación

El día de ayer nos llegó la notificación de un enlace malicioso que se propaga por Messenger. Este link pretende hacer que la víctima haga clic en él, para ver una supuesta imagen desde Facebook, además, en la parte final del enlace aparece el correo electrónico de la persona a la que le llegó el mensaje.

Lo primero que debe uno hacer para identificar la veracidad del enlace, es preguntarle a la persona que supuestamente lo mandó, si realmente lo hizo. En caso de que no lo haya hecho a propósito (generalmente la persona no sabe que está distribuyendo estos enlaces), deberemos decirle que lo más seguro es que está infectado con algún código malicioso y que necesita escanear su sistema para identificar y eliminar la amenaza.

Sin embargo, no siempre tenemos una respuesta de la persona en el momento justo, por lo que se vuelve necesario revisar el link antes de pensar siquiera, en darle clic. Cuando un amigo quiere que veamos una foto que realmente es una foto, el link es muy diferente al que se muestra en la imagen: No contiene apps.facebook.com, ni mucho menos, un correo electrónico al final de éste. Estos links son muy parecidos al que se muestra a continuación:

http://www.facebook.com/photo.php?fbid=170627117759934&set=a.12909460056...

Este link contiene el dominio principal de Facebook, seguido de un archivo PHP llamado photo.php o también puede ser album.php y a continuación una serie de parámetros que identifican al usuario dueño de la foto y un identificador para la foto en cuestión.

El día 18 de febrero publicamos un reporte a cerca de como aplicaciones desarrolladas a partir del API de Facebook pueden ser utilizadas para robar información personal de los usuarios; en esta ocasión, podemos ver cómo estas misma aplicaciones pueden crearse para propagar malware a través de la red social.

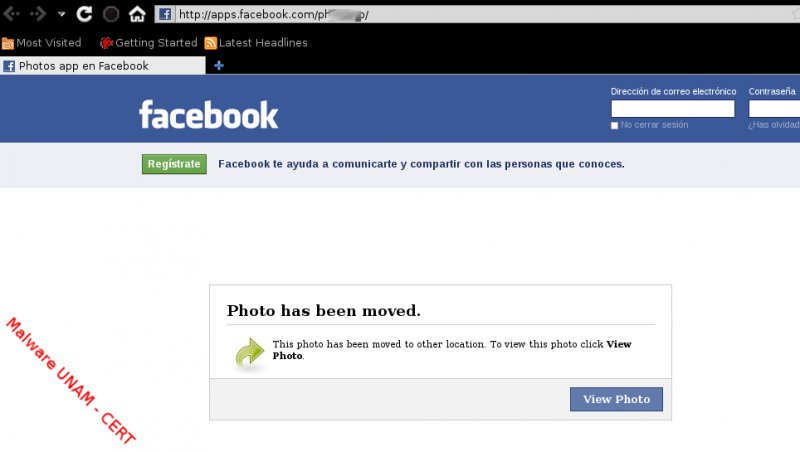

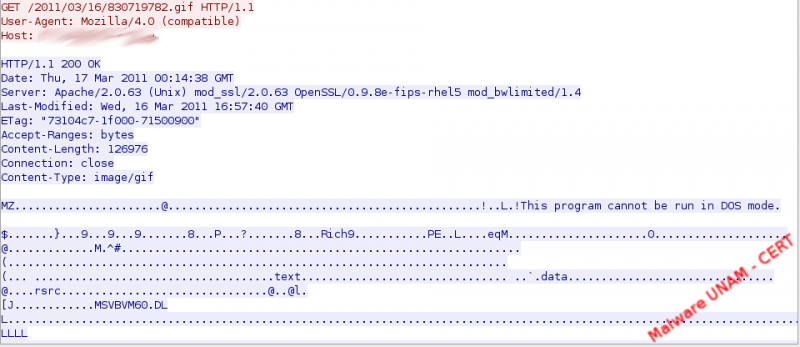

Copiamos en el navegador el enlace, sin incluir la parte del correo electrónico y fuimos redirigidos a una página en la cual se muestra un mensaje donde se mencionaba que la imagen había sido movida y automáticamente aparecía una ventana para salvar el ejecutable photo_345349224.exe.

En el momento de ser analizada la muestra por diferentes motores antivirus, sólo tres la detectaban como amenaza:

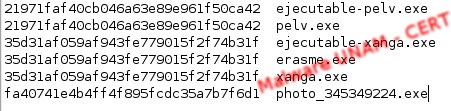

Su información digital es la siguiente:

Tras la ejecucuión de la muestra se crearon en C:\WINDOWS, dos archivos llamados xanga.exe y pelv.exe, los cuales fueron los responsables de levantar dos procesos con el mismo nombre.

Estos archivos fueron descargados desde los servidores web img101.XXXX.com y img103.YYYY.com,respectivamente.

El proceso xanga fue el responsable de establecer una conexión con el servidor IRC 46.XXX.XXX.42:6567

Se puede ver en la conversación IRC una advertencia para todos aquellos que traten de entrar al servidor IRC sin autorización, además de la descarga del archivo eraseme_84424.exe, el cual tiene el mismo hash MD5 que el ejecutable xanga.exe.

A continuación se muestran los hash MD5 de los ejecutables descargados. Los archivos ejecutable-pelv y ejecutable-xanga, los obtuvimos a partir de la captura de tráfico.