| L | M | M | J | V | S | D |

|---|---|---|---|---|---|---|

|

|

1

|

2

|

3

|

4

|

5

|

6

|

|

7

|

8

|

9

|

10

|

11

|

12

|

13

|

|

14

|

15

|

16

|

17

|

18

|

19

|

20

|

|

21

|

22

|

23

|

24

|

25

|

26

|

27

|

|

28

|

29

|

30

|

|

|

|

|

Continúa propagación de bots por messenger

No era de extrañarse, pero este año empieza con un problema muy frecuente en 2010: la propagación de códigos maliciosos a través de mensajería instantánea, en este caso, a través del famoso Windows Live Messenger de Microsoft.

El mensaje es el mismo:

=====================================================================

te han dad oee no te molesta si subo esta foto tuya a mi face?

http://<ciertodominio.com>/fotos/FOTO-12-01-2011.JPG

=====================================================================

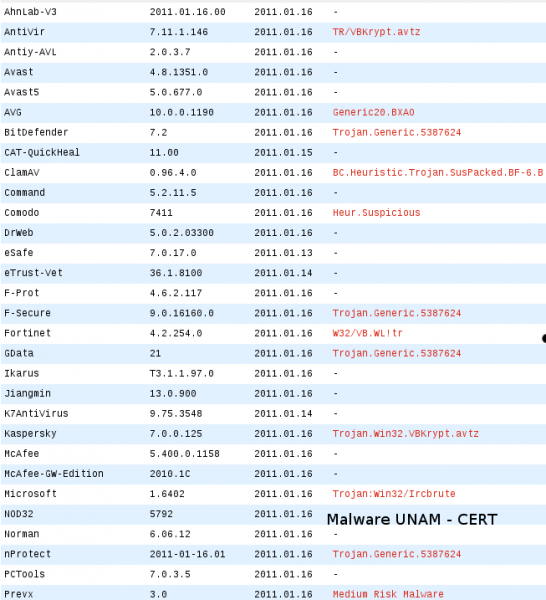

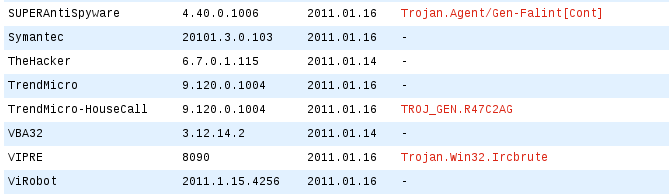

El archivo JPG, el cual realmente es un ejecutable de windows, fue detectado por los siguientes motores antivirus:

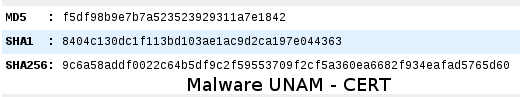

Su información digital es la siguiente:

Al ejecutar la muestra, ésta se copió a la ruta C:\DOCUME~1\<suario>\CONFIG~1\Temp\, creó el proceso service, el cual se agregó a la llave del registro HKLM\Software\Microsoft\Windows\CurrentVersion\Run, con el registro "Windows Services"="service.exe", para asegurar su ejecución posterior en el sistema y abrió el puerto 3274 / TCP, a través del cual se conectó al servidor IRC 212.X.X.241 por el puerto 6667.

La IP 212.X.X.241 resuelve al dominio server95527.santrex.net, alojado en Alemania.

La conversación IRC se presenta a continuación:

NICK {XP\MEX\569006}

USER X * 0 :X

MODE {XP\MEX\569006} -ix

JOIN ##spam##

PONG irc.priv8net.com

PONG irc.priv8net.com

PONG irc.priv8net.com