Archivo ejecutable Downloads_D modifica llaves de registro

Recibimos un mail con un archivo ejecutable de nombre Downloads_D.zip, que a su vez contenía un archivo ejecutable llamado Downloads_D.exe.

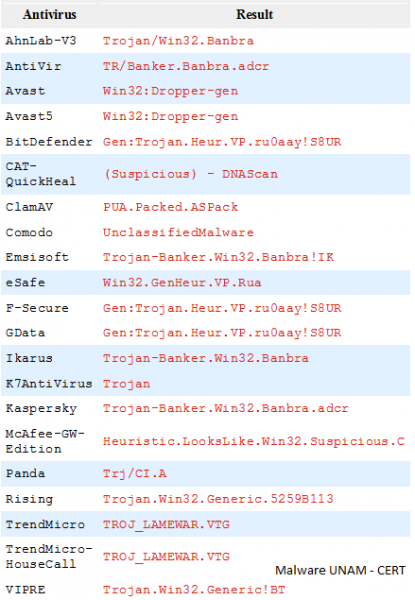

Al analizarlo con motores antivirus mostró que se trata de un troyano y presuntamente roba información de algún banco.

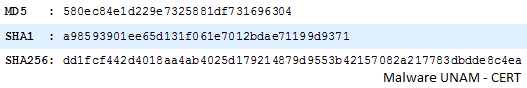

El archivo ejecutable contiene las siguientes firmas MD5 y SHA1.

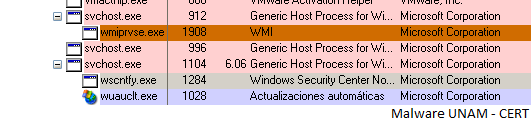

Al analizarlo con laboratorios virtuales comerciales no realizó ninguna modificación sin embargo al analizarlo con el laboratorio del CERT (Sandnet), realizó modificaciones en el archivo de registro, así como la creación de un proceso que se troyanizo con el servicio svchost.exe.

Svchost, invocó un script llamado wmiprvse.exe, como se muestra en la imagen.

Este proceso levanta el puerto 1105 en TCP y lo deja en escucha. Además modifica algunas

características de seguridad de Windows con respecto al manejo de algoritmos criptográficos ya

que modifica la llave de registro

HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Ciphers

Algunas de los registros más importantes son los siguientes:

HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Ciphers\DES 56/56 HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Ciphers\NULL HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Ciphers\RC2 128/128 HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Ciphers\RC2 40/128 HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Ciphers\RC2 56/128 HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 128/128 HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 40/128 HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Ciphers\RC4 56/128 HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Ciphers\Triple DES 168/168 HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Hashes\MD5 HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Hashes\SHA HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\KeyExchangeAlgorithms\Diffie-Hellman HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\KeyExchangeAlgorithms\PKCS HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Protocols\Multi-Protocol Unified Hello HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Protocols\Multi-Protocol Unified Hello\Client HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Protocols\Multi-Protocol Unified Hello\Server HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Protocols\PCT 1.0\Client HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Protocols\PCT 1.0\Server HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client HKLM\SYSTEM\ControlSet001\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server

Según la información de Microsoft, estos registros son modificados cuando se desea deshabilitar algún tipo de cifrado en el equipo, probablemente el programador de este código trata de deshabilitar los algoritmos de cifrado.

El malware no realizó alguna otra modificación.