Botnet persiste a pesar de casi 100% de detecciones por motores antivirus

Se envió una muestra al correo de incidentes de esta subdirección informando sobre un supuesto archivo malicioso el cual se conectaba a una dirección IP. La persona que nos informó lo anterior nos indicó además que dicho sitio aún se encuentra en línea.

&nbs

p;

La muestra que nos fue enviada pareciera que se propaga por medio de dispositivos de almacenamiento portátiles pues en la raíz de la carpeta se encontraba el archivo autorun.inf. Este tipo de archivos tienen instrucciones que son leídas cuando un dispositivo externo se conecta a un sistema operativo Windows El contenido del archivo es el siguiente:

[autorun] open=RESTORE\S-1-5-21-1482476501-1644491937-682003330-1013\ise32.exe icon=%SystemRoot%\system32\SHELL32.dll,4 action=Open folder to view files shell\open=Open shell\open\command=RESTORE\S-1-5-21-1482476501-1644491937-682003330-1013\ise32.exe

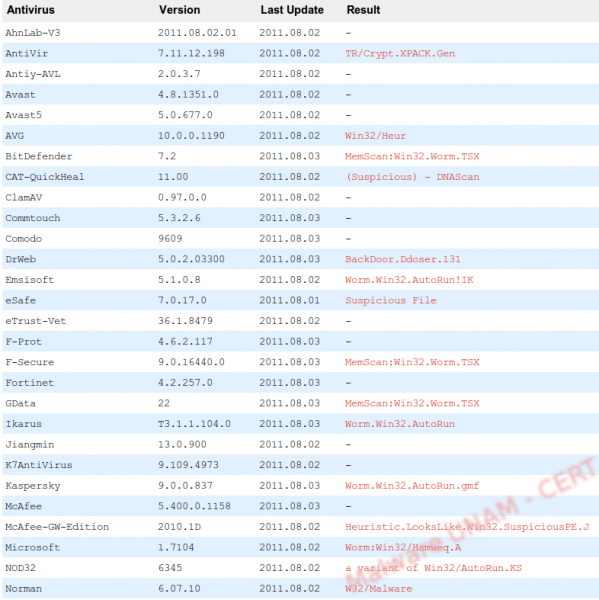

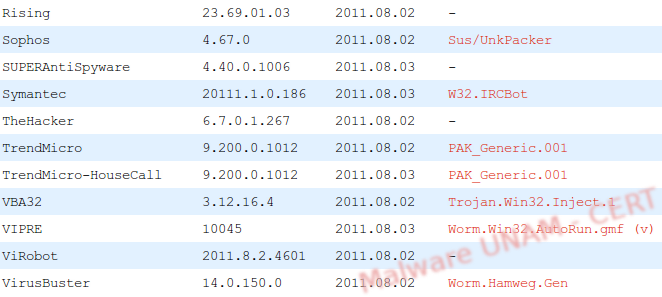

De donde hace referencia a la carpeta S-1-5-21-1482476501-1644491937-682003330-1013, en dicha carpeta se encuentra un archivo ejecutable. Al enviar el mismo a VirusTotal para ver si era detectado; más del 95% de las firmas ya lo clasificaban como malicioso.

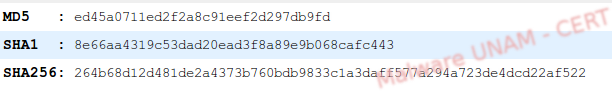

Sus firmas digitales son las siguientes.

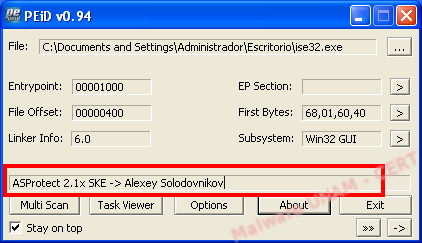

Al realizar el análisis estático del ejecutable nos dimos cuenta que éste se encontraba empaquetado con el algoritmo ASProtect 2.1x, como nos lo indicó PEiD.

Para desempaquetar este algoritmo hicimos uso de la herramienta Stripper v2.13 beta 9.

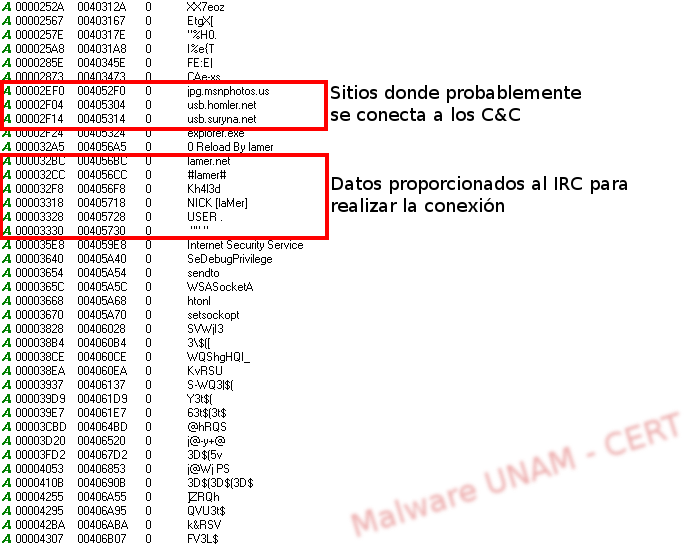

Una vez desempaquetado el archivo ejecutable entonces comenzamos con el análisis de cadenas, durante este análisis aparecieron datos muy interesantes, con esta información pudimos suponer que se trataba de una botnet que se conectaba a 3 diferentes C&C con un canal y Nick definidos en código duro.

A continuación se muestran los sitios IRC en donde probablemente se está conectado el cliente, además del canal y el Nick; probablemente el usuario lo genere de manera aleatoria.

La muestra desempaquetada es reconocida por 23 firmas antivirus.

Posteriormente ejecutamos la muestra en el equipo del laboratorio de malware. Lo primero que realizó fue la modificación de la llave de registro HKLM\SOFTWARE\Classes\.key agregando la siguiente información:

HKLM\SOFTWARE\Classes\.key\: "regfile"

Además agrega una llave de registro para garantizar su ejecución en cada reinicio del sistema.

HKLM\SOFTWARE\Microsoft\Active Setup\Installed Components\{28ABC5C0-4FCB-11CF-AAX5-81CX1C635612}\StubPath: "c:\RESTORE\S-1-5-21-1482476501-1644491937-682003330-1013\ise32.exe"

Posteriormente el proceso muere, es entonces cuando el proceso explorer.exe se troyaniza y comienza con comportamientos maliciosos. Explorer.exe crea la carpeta RESTORE\S-1-5-21-1482476501-1644491937-682003330-1013 en donde copia dos archivos quedando la estructura de directorio de la siguiente manera:

C:\RESTORE\S-1-5-21-1482476501-1644491937-682003330-1013\Desktop.ini C:\RESTORE\S-1-5-21-1482476501-1644491937-682003330-1013\ise32.exe

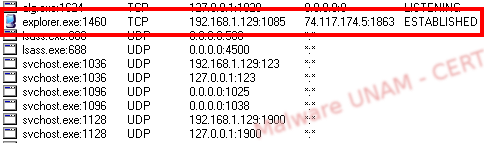

Una vez realizado lo anterior entonces comienza con una conexión hacia un servidor remoto. Esto lo realiza el proceso explorer.exe.

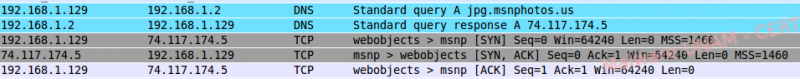

La captura que realizamos con el sniffer fue la siguiente; primero realiza una petición DNS hacia el sitio externo, el mismo que mostramos en un inicio durante el análisis de cadenas.

Probablemente si este sitio no se encuentra activo entonces trata de conectarse a los otros dos sitios que se mostraron anteriormente.

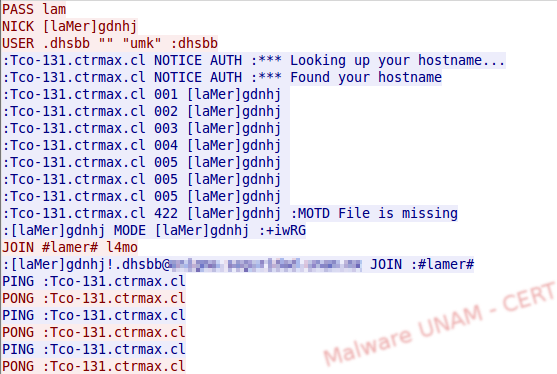

Cuando encuentra el servidor C&C donde se aloja el IRC, comienza con la siguiente conversación.

Como mencionamos en un principio el canal al cual se conecta es #lamer# y el usuario lo genera de manera aleatoria.

El proceso explorer.exe queda comprometido y es quien tiene el comportamiento malicioso en el equipo, por lo tanto tratamos de verificar las bibliotecas que inyecta durante la infección. Con la herramienta listdlls copiamos las bibliotecas que el proceso explorer usa antes de la infección y posterior a la misma, dando como resultado la inyección de 6.

0x719d0000 0x40000 5.01.2600.5512 mswsock.dll

0x76ee0000 0x27000 5.01.2600.5512 DNSAPI.dll

0x76f70000 0x8000 5.01.2600.5512 winrnr.dll

0x76f80000 0x6000 5.01.2600.5512 rasadhlp.dll

0x66740000 0x59000 5.01.2600.5512 hnetcfg.dll

0x71a10000 0x8000 5.01.2600.5512 wshtcpip.dll

Comentarios

Gracias!

Buen dia,

Gracias por la nota sobre la muestra que les envie no la pudieron hacer mejor!

Saludos.

Pablo. S.

Rw. Gracias!

Pablo. S, gracias a ti por confiar en nosotros para realizar el análisis de esta muestra.

Pablo Lorenzana