Ransomware: Troyano que secuestra nuestro equipo y pide rescate por ello

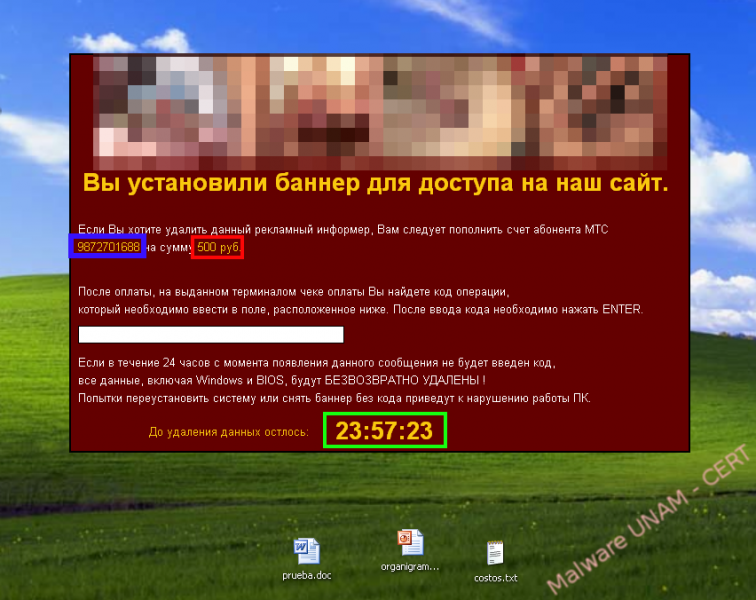

El 23 de agosto, recibimos a través de una notificación, una muestra que al ejecutarse, provocaba el reinicio del sistema e impedía la utilización del equipo. Lo único que se podía hacer, era introducir caracteres desde el teclado que iban apareciendo en el recuadro blanco de la imagen mostrada a continuación:

Este tipo de códigos maliciosos se caracterizan por “bloquear” al equipo, e inclusive cifrar todos los documentos del usuario. A través de un mensaje como el mostrado anteriormente, piden a la víctima realizar el pago de cierta cantidad con la finalidad de que los delincuentes envíen un “código” que permitirá desbloquear el equipo o descifrar los archivos afectados.

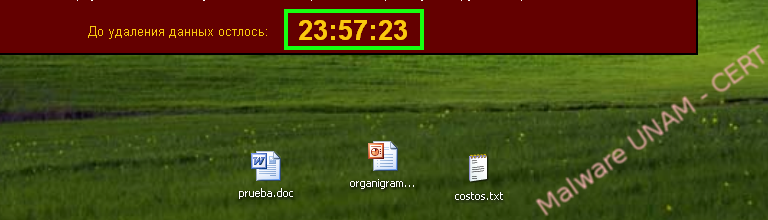

Desafortunadamente, no es posible entender el texto del mensaje, pero por los números que aparecen, podemos darnos una idea de que se tratan del número de cuenta, la cantidad que piden por el “rescate” y una cuenta regresiva para presionar la realización del pago.

La muestra se estuvo propagando desde el sitio sexvkontakteset.ru, desde el cual podía descargarse el ejecutable videos11.avi.exe. Actualmente, dicho sitio se considera como peligroso:

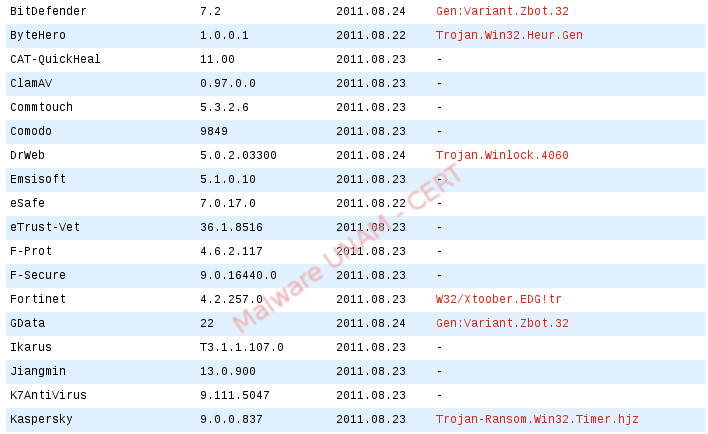

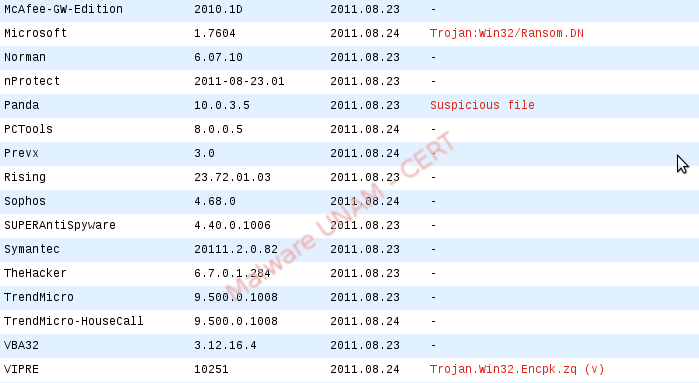

Al día de hoy, el ejecutable es detectado tan sólo por 9 firmas antivirus:

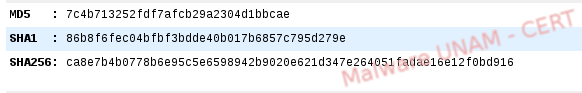

La información digital de la muestra es la siguiente:

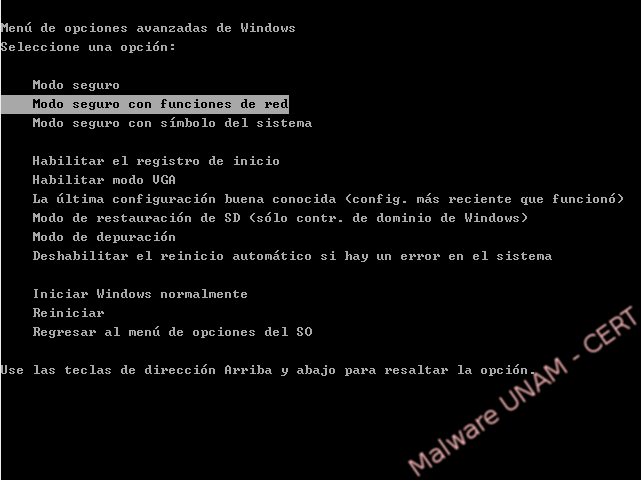

Como se mencionó anteriormente, al ejecutar la muestra, ésta tomó el control del equipo y fue imposible realizar cualquier tarea. Sin embargo, aún es posible reiniciar el equipo en “Modo seguro” (presionando la tecla F8 antes de que aparezca el logo de Windows) e intentar eliminar la amenaza. En nuestro caso, seleccionamos la opción “Modo seguro con funciones de red” para monitorear si el código malcioso realizaba alguna conexión de red.

Una vez que el sistema inició en este “modo”, fue posible utilizarlo de nuevo y ejecutar herramientas que nos permitieran monitorear su comportamiento. Debido a que este código malicioso no se ejecutó al inicio, no hubo ningún proceso sospechoso, ni tampoco se detectó actividad de red durante toda la duración del análisis.

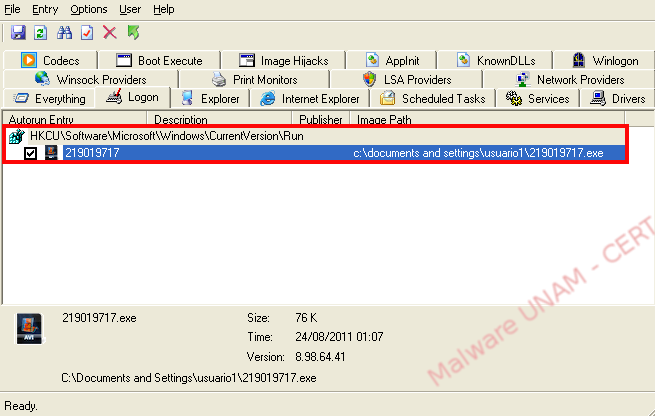

Por otro lado, a través de la herramienta Autoruns fue posible determinar la creación de una llave en el registro para garantizar su ejecución con cada reinicio normal del sistema. Es posible eliminar dicha entrada en el registro con la ayuda de Autoruns, simplemente habrá que seleccionarla y pulsar la tecla “Supr” o hacer clic derecho sobre ésta y seleccionar “borrar”, en el menú contextual.

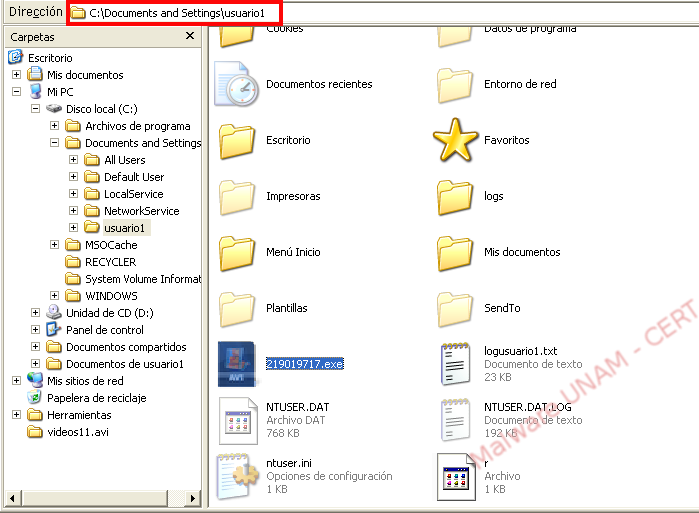

Además, se recomienda borrar el ejecutable 219019717.exe de la ubicación indicada en Autoruns.

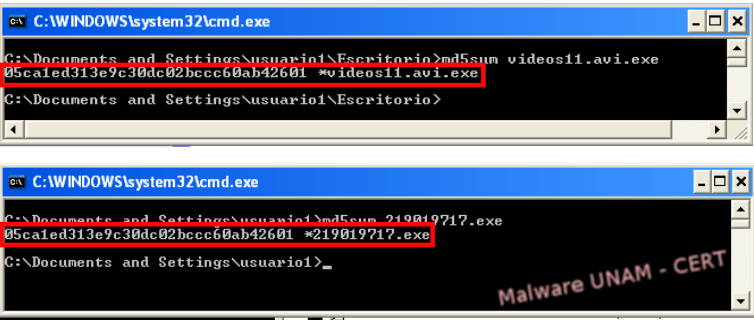

El ejecutable anterior es una copia del archivo videos11.avi.exe, lo cual se puede comprobar calculando el hash MD5 de ambos archivos.

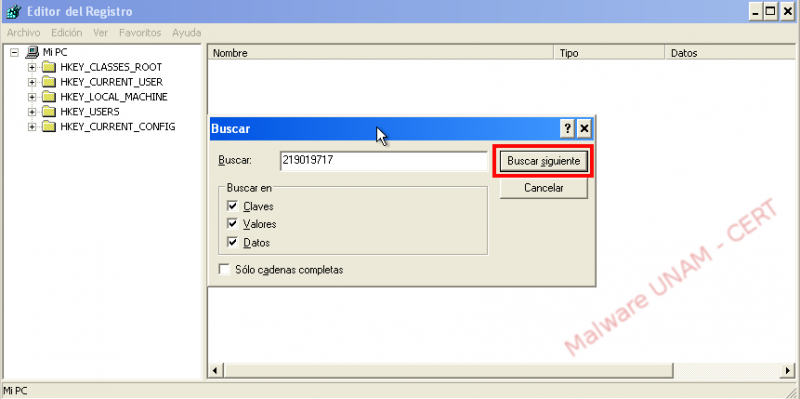

Otra recomendación importante es llevar a cabo una búsqueda en el registro de Windows del ejecutable 219019717.exe. Para ello, se deberá abrir el “Editor del Registro” (Menú Inicio - > Ejecutar -> Escribir regedit en la ventana que aparece -> Enter), dirigirse al menú “Edición” y dar clic en “Buscar”. En el cuadro de búsqueda, escribir el nombre del ejecutable y dar clic en el botón “Buscar siguiente”.

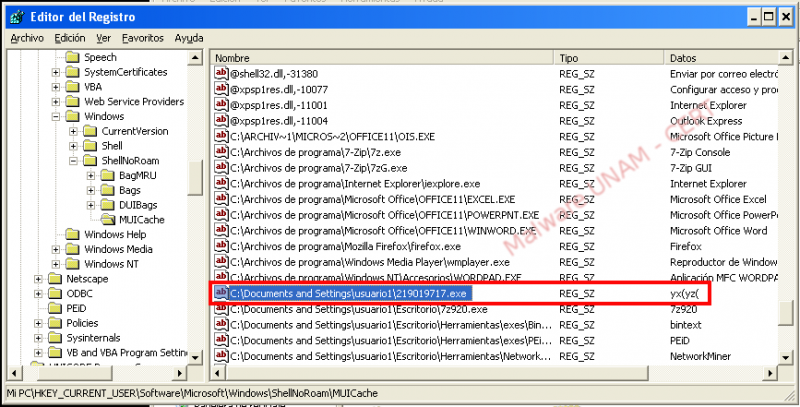

El editor buscará la cadena proporcionada en claves, valores y datos dentro de todo el registro y se detendrá en la primera coincidencia que detecte. En este caso, encontró una bajo HKCU\Software\Microsoft\Windows\ShellNoRoam\MUICache.

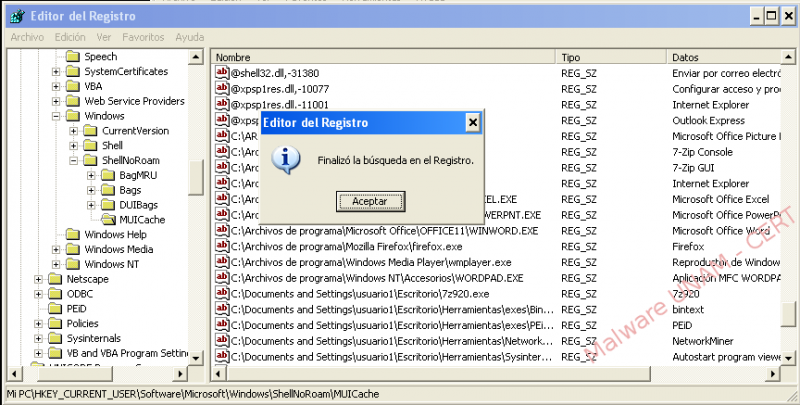

Se recomienda eliminarla y posteriormente, presionar la tecla F3 para continuar con la búsqueda. Si el Editor ya no encuentra otra coincidencia, la búsqueda termina.

Es importante señalar que las modificaciones realizadas en el registro de Windows, a través del Editor, se reflejan automáticamente en el sistema, por lo que se deberá tener mucho cuidado cuando se maneje esta herramienta.

Tras terminar estas acciones, es posible reiniciar el equipo normalmente, ya no deberá verse la ventana del “secuestro” y el equipo podrá usarse con normalidad. Aún así, se sugiere hacer un escaneo del sistema con el motor antivirus instalado o con herramientas como Malwarebytes.

Para finalizar este análisis, de los 3 archivos que se crearon antes de analizar la muestra para determinar si el código malicioso los cifraba o no, y que colocamos en el escritorio, se concluye que después de llevar a cabo las labores de desinfección del equipo, fue posible abrirlos y ver su contenido, comprobando que este malware únicamente “inutilizaba” el equipo.

Comentarios

saludos

Buen analisis, saludos.

Pablo S.