Variante de ransomware que usurpa la identidad de la Policía Federal Mexicana

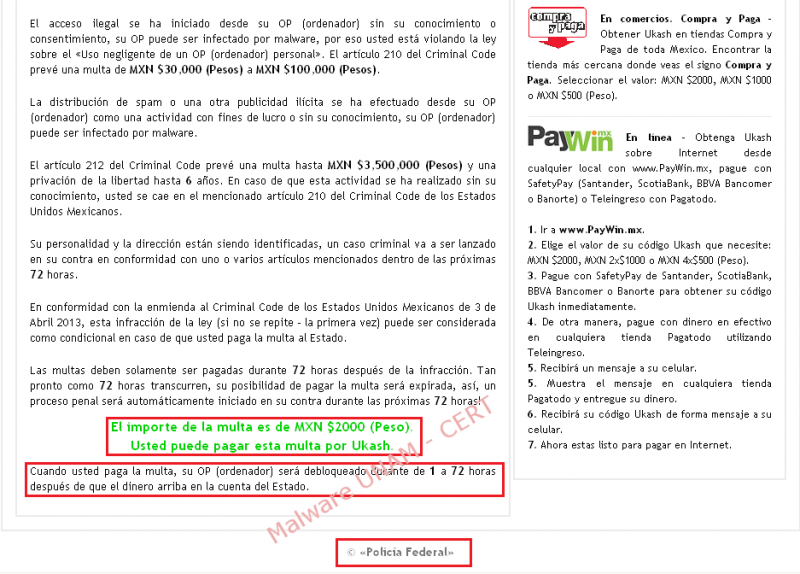

En una de nuestras publicaciones anteriores en este blog, se realizó el análisis de una muestra de malware que tenía como finalidad conseguir dinero por el secuestro de la sesión del usuario una vez que se infectaba el equipo. Recientemente fueron reportados varios casos de ransomware de la Policía Federal al Equipo de Respuesta a Incidentes de Seguridad en Cómputo UNAM-CERT, la ventana de bloqueo en el equipo se muestra a continuación:

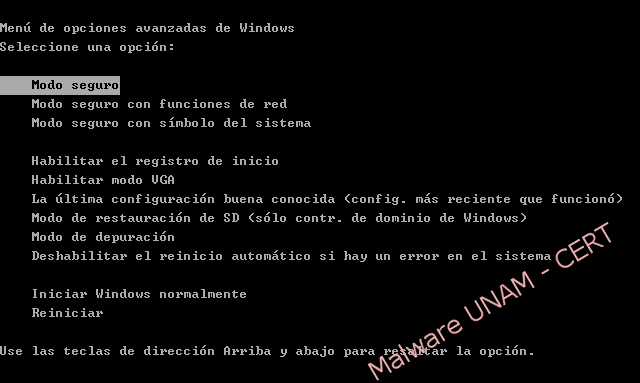

La imagen que se muestra a las víctimas infectadas con esta nueva variante software malicioso, cambia con respecto a versiones anteriores de este tipo de malware, el procedimiento de eliminación es diferente, ya que en esta ocasión no es posible ingresar al sistema en modo a prueba de fallos para remover el malware.

Como nueva técnica de intimidación, en el equipo infectado se muestra información como:

- Dirección IP pública del equipo infectado

- País

- Región

- Ciudad

- ISP (Proveedor de Servicio de Internet)

- Sistema Operativo

- Nombre de Usuario

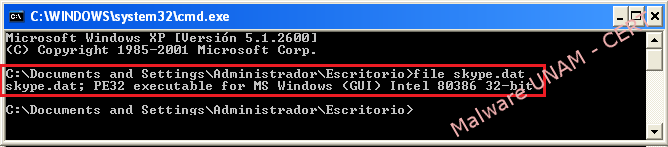

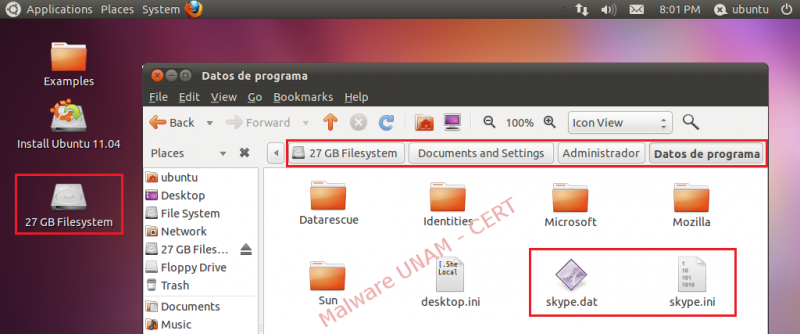

La muestra extraída de los equipos infectados tiene por nombre original "skype.dat", pero al verificar con herramienta file el tipo de archivo al que pertenece, lo identifica como archivo ejecutable de Windows.

Por lo anterior, se procedió a realizar el análisis de la muestra en nuestro laboratorio. Para poder ejecutarla se renombró a "skype.exe".

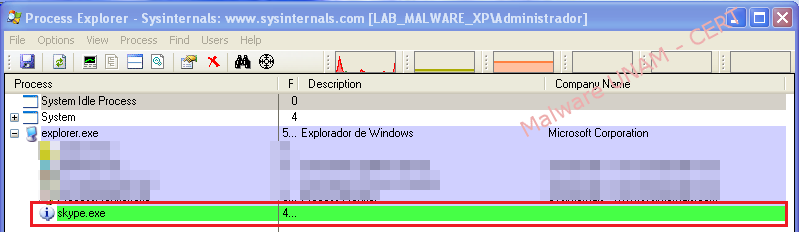

El proceso "skype.exe" permanece activo un par de segundos y posteriormente levanta el proceso troyanizado "svchost.exe".

Aproximadamente dos minutos después de haberse llevado a cabo la infección, se muestra la ventana que bloquea la sesión del usuario con el logotipo de la Policía Federal, información del equipo infectado, el escudo de México, las clausulas que especifican el por qué el equipo pudo haber sido bloqueado y las indicaciones de cómo pagar el secuestro del equipo. A continuación se muestra la nueva ventana del ransomware:

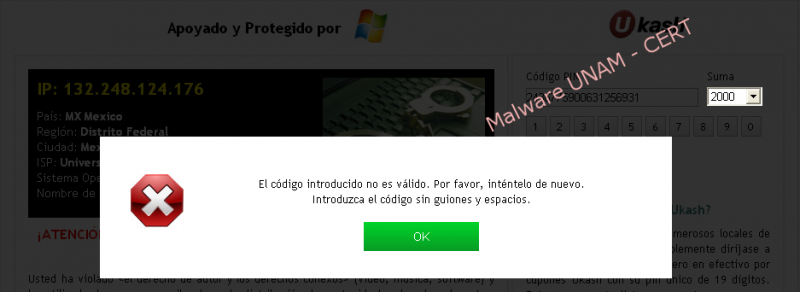

A manera de prueba, se ingresó un código PIN aleatorio de 19 dígitos para ver el comportamiento de la aplicación, también se eligió en el menú de cantidades el valor de $2,000 pesos, habiendo disponibles dos cantidades más: $500 y $1,000 pesos MN.

Una vez que se presionó el botón Pagar Ukash, aparece el siguiente mensaje de error:

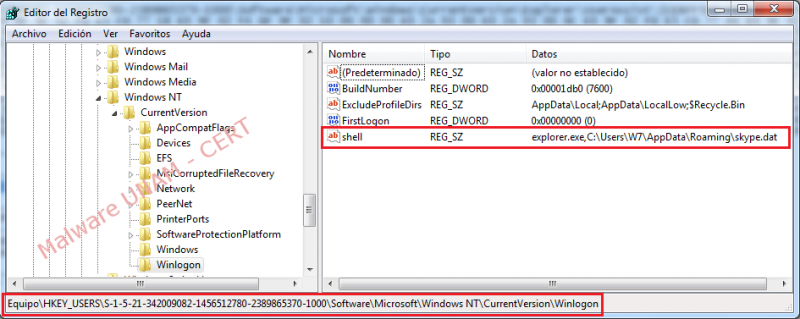

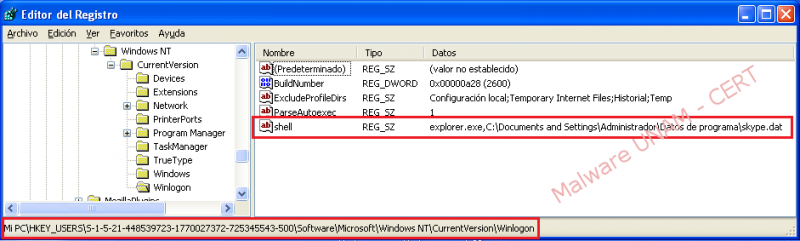

En cuanto a la actividad en el Registro de Windows, crea una llave con el nombre "shell" en la ruta HKU\S-1-5-21-448539723-1770027372-725345543-500\Software\Microsoft\Windows NT\CurrentVersion\Winlogon con el siguiente valor: "explorer.exe,C:\Documents and Settings\Administrador\Datos de programa\skype.dat".

Winlogon carga el perfil del usuario al iniciar sesión, con la configuración que establece el malware se iniciará el proceso "explorer.exe" y junto con este, el malware "skype.dat" alojado en la ruta C:\Documents and Settings\Administrador\Datos de programa\.

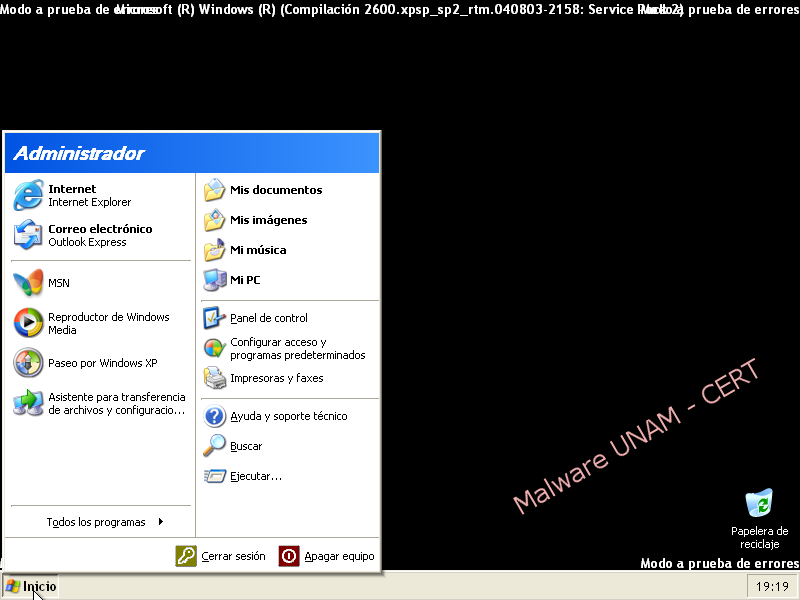

Para esta muestra en particular, se realizaron pruebas tanto en el sistema operativo Windows XP como en Windows 7, con la finalidad recuperar el control del sistema y poder tomar medidas de seguridad con respecto a la información que se tiene almacenada.

¿Cómo eliminar este malware en Windows XP?

Debido a que una vez infectado el equipo de cómputo, el malware no permite iniciar el "Administrador de tareas de Windows" con la combinación de teclas CTRL+ALT+DEL y tampoco iniciar el sistema en "Modo seguro", se propone como solución iniciar el sistema con un Live CD de Linux, en nuestro caso se utilizó la distribución de Ubuntu 11.04.

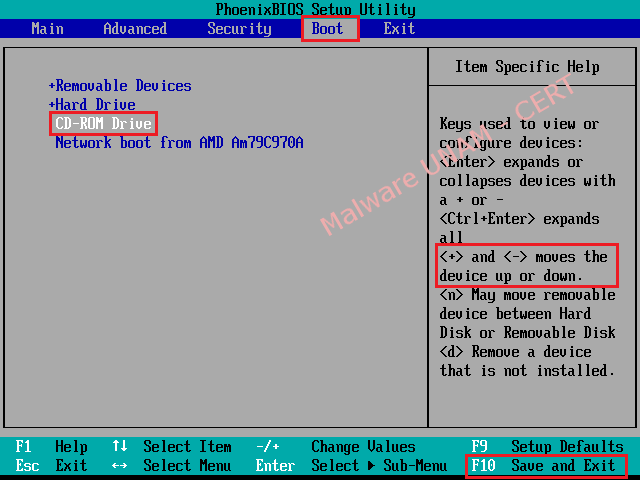

- Al encender la computadora, presionar la tecla F2 para entrar al BIOS (Sistema Básico de Entrada/Salida). Dirigirse a la pestaña "Boot" y cambiar el orden de arranque de los dispositivos con las teclas "+" o "-" dejando a la opción "CD-ROM Drive" al principio.

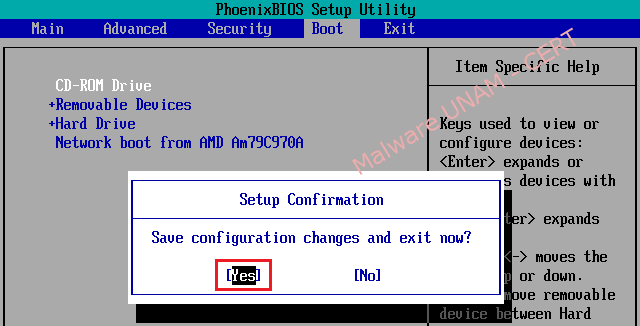

- Una vez que se ha configurado el orden de arranque correctamente, presionar la tecla F10 para guardar los cambios y salir del BIOS, con esta acción deberá aparecer un mensaje de confirmación de los cambios y debemos dar enter a la opción afirmativa. Inmediatamente después se reiniciará el sistema automáticamente.

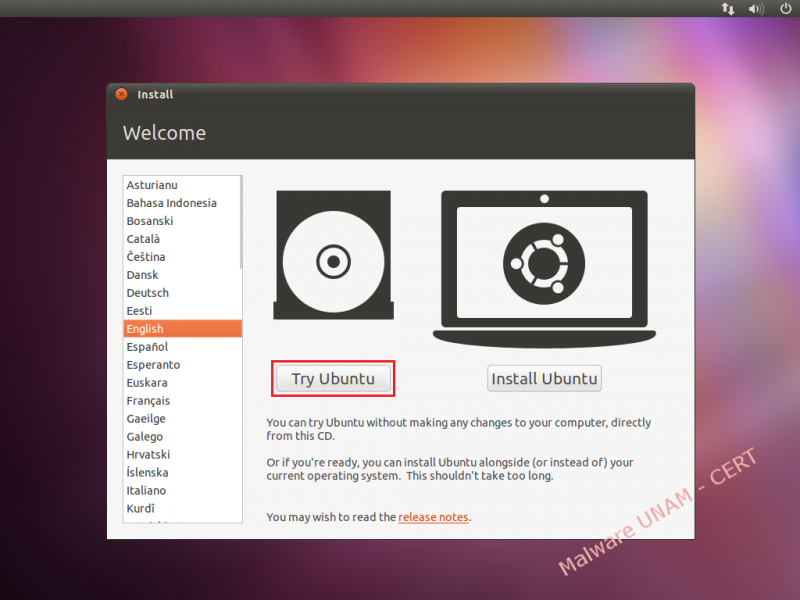

- Con el Live CD dentro de la computadora, iniciará el sistema operativo "Ubuntu 11.04".

- Si el usuario así lo prefiere, puede cambiar el idioma en el cual se mostrará el sistema operativo y después debe seleccionar la opción "Try Ubuntu" para iniciar la prueba de la distribución de Ubuntu.

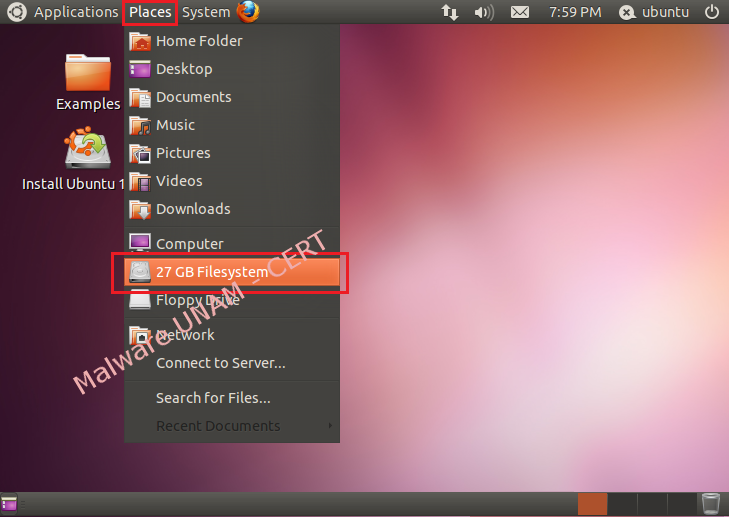

- A continuación debe dirigirse al menú "Places" y seleccionar la partición del sistema de Archivos de Windows, en nuestro caso se montará el disco duro de 27 GB.

- Dar doble clic sobre la unidad montada recientemente y dirigirse a la ruta "Documents and Settings" => "Administrador" (usuario del sistema infectado) => "Datos de programa". Se deberán borrar los archivos "skype.dat" y "skype.ini".

- Hasta este momento ya se ha eliminado la amenaza, por lo que solo resta reiniciar el sistema y entrar a Windows de forma ordinaria.

- Con los cambios realizados, la carga del perfil del usuario ya no se verá afectada por el ransomware, puesto que se eliminó el archivo binario desde Linux.

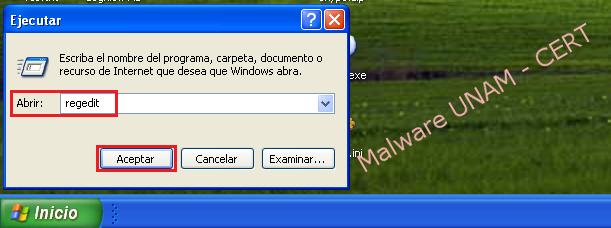

- Una vez que se ha iniciado la sesión correctamente, es conveniente eliminar la llave de registro que generó el malware, para ello es necesario ir al menú "Inicio" y seleccionar "Ejecutar..."

- Para abrir el "Editor del Registro" de Windows se debe escribir la palabra "regedit" y dar clic en el botón "Aceptar".

- Dirigirse a la ruta HKU\S-1-5-21-448539723-1770027372-725345543-500\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\ y eliminar la llave de registro con el nombre "shell".

- Al haber erradicado la amenaza, el inicio del sistema en "Modo seguro" ya no se ve afectado.

¿Cómo eliminar este malware en Windows 7?

Para eliminar el malware en el sistema operativo Windows 7, se deben llevar a cabo los mismos pasos descritos para Windows XP pero con la consideración del nombre del usuario y la ubicación tanto de la llave de registro como del archivo binario "skype.dat".

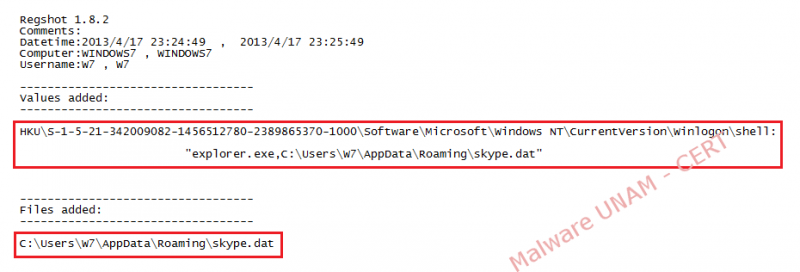

- La llave de registro creada es la siguiente:

HKU\S-1-5-21-342009082-1456512780-2389865370-1000\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\shell: "explorer.exe,C:\Users\W7\AppData\Roaming\skype.dat"

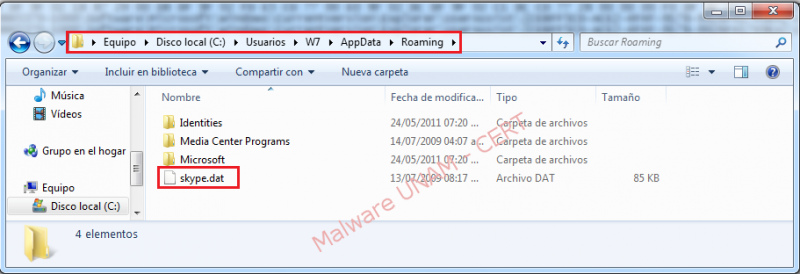

- El archivo ejecutable que debe eliminarse se encuentra en la ruta:

C:\Users\W7\AppData\Roaming\skype.dat

- Finalmente para la eliminación de la llave de registro nombrada "shell", hay que dirigirse a la siguiente ruta:

HKU\S-1-5-21-342009082-1456512780-2389865370-1000\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\