La muerte de Osama es aprovechada para el envío de Spam y propagación de Botnets

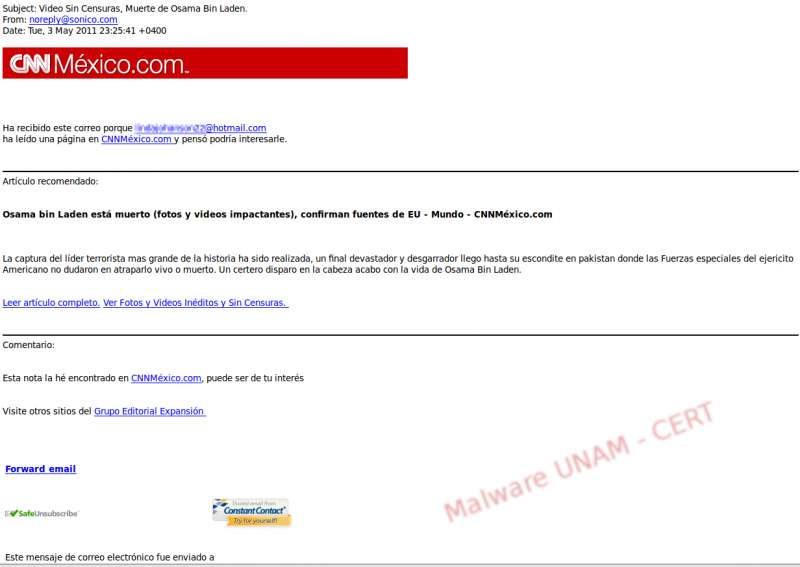

El UNAM – CERT recibió una notificación sobre un presunto correo que se ha estado propagando como Spam y en el cual se hace mención de la muerte de Osama bin Laden.

Al hacer clic en la liga proporcionada en el correo, observamos que se dirige hacia el sitio www.xxxx.ru/_files/redir/, el cual hace un redireccionamiento hacia un nuevo sitio.

En el nuevo sitio, el autor del malware solamente inserta dentro de un IFRAME el contenido del verdadero portal de CNN, agregando únicamente un DIV para colocar una imagen donde se invita a descargar el video sin censuras de la muerte de Osama.

Es por esto que la página es exactamente igual que la publicada por CNN, excepto por el botón para descargar el presunto video.

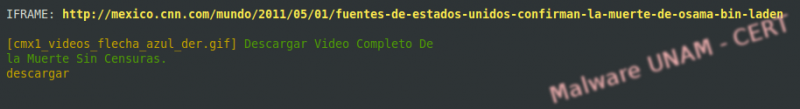

En el código fuente de la página Web se puede observar el tag IFRAME que inserta y el verdadero sitio donde se descarga el malware.

El archivo download.php es en realidad el ejecutable, al descargarse se renombra como Captura_y_muerte_de_Ozama_Bin_Laden.exe. Al colocar este archivo ejecutable en el laboratorio de Windows pareciera tratarse de un video.

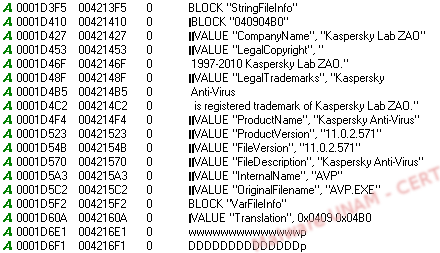

Durante el análisis de cadenas que realizamos nos dimos cuenta de que el autor del malware trata de hacer pasar su archivo ejecutable como uno del Antivirus Kaspersky.

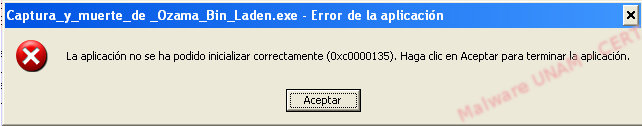

Contamos con un equipo Windows XP SP2 en donde realizamos los análisis, sin embargo, al tratar de ejecutar la muestra, mandaba el siguiente error y no se ejecutaba.

Al analizar nuevamente el ejecutable vemos que está programado en .NET y en este equipo no contamos con ese Framework instalado, por lo que probamos nuevamente en un equipo del laboratorio con Windows 7 donde sí fue posible su ejecución.

Al ejecutar el malware en el laboratorio, crea inmediatamente un nuevo archivo binario en C:\Users\[Usuario]\AppData\Roaming\Zswuwt.exe, además crea también su respectiva llave de registro HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Zswuwt, estos nombres los obtiene de manera aleatoria ya que en otra ejecución creo el nombre Tbxaxt.exe. Realizado lo anterior mata el proceso Captura_y_muerte_de _Ozama_Bin_Laden, para ese entonces había troyanizado el proceso Explorer, además borró el ejecutable Captura_y_muerte_de _Ozama_Bin_Laden.exe que en nuestro caso lo habíamos colocado en el Escritorio.

El proceso Explorer, una vez troyanizado, realiza dos consultas DNS hacia direcciones remotas, la primera perteneciente a un servidor IRC y la segunda a un geolocalizador de direcciones IP.

El tráfico correspondiente a la conversación IRC es la siguiente:

De acuerdo con esta conversación, es posible ver que está conectándose al canal butowski. Además, usa los comandos Upd4t0 para descargar más malware del mismo servidor de donde se descarga el primer archivo ejecutable, el comando descarga el archivo newfud.exe. Al bajar el ejecutable y verificar las firmas digitales, vemos que se trata de la misma muestra, newfud.exe y Captura_y_muerte_de _Ozama_Bin_Laden.exe. Cabe mencionar que hasta el día de hoy, 5 de mayo, sólo 3 firmas antivirus lo detectan como archivo malicioso.

Sus firmas digitales son las siguientes:

La otra petición realizada, la hace por el puerto 80 hacia el sitio wipmania.com, el tráfico capturado se muestra a continuación.

Este servicio es usado para localizar la zona geográfica dependiendo de la dirección IP. Con todo lo anterior vemos que este mismo comportamiento se ha presentado en otros análisis hechos anteriormente, los cuales pueden consultarse en las siguientes ligas; http://www.malware.unam.mx/node/26 y http://www.malware.unam.mx/node/29

El autor del malware ha propagando su infección desde diferentes medios, desde archivos en java (.jar) hasta correos de gusanito y ahora correos de la muerte de Osama, también cambia el servidor donde aloja su C&C y diferentes servidores que compromete para alojar el malware.

En esta ocasión, ya no es posible ejecutar el malware en equipos que no cuenten con el Framework .NET, lo que en los casos anteriores si era posible, esto quiere decir que el autor o autores han estado mejorando su malware y agregándole más capacidad para robo o estafa.

Comentarios

Detección del malware

Les informo que dicha muestra es detectada por ESET NOD32 Antivirus como Win32/Dorkbot.A worm y dicha detección existe desde el día 3 de Mayo bajo la firma numero 6091. Saludos cordiales, Joaquín

Rw: Detección de Malware

Estimado Juaquín, un gusto que coloques tus comentarios y sugerencias. La información que mostramos con respecto a las soluciones antivirus que detectan el malware la obtenemos de VirusTotal, de donde para el 5 de mayo sólamente tres soluciones la detectaban como un archivo maliciosos. Con respecto a tu comentario el día de hoy 6 de mayo volví a realizar la consulta y en esta ocasión 4 soluciones lo detectaban como posible malware.

Te copio la liga del análisis en VT.

http://www.virustotal.com/file-scan/report.html?id=62ed2e37a642b15c0487d42e636d3b602ad316b72a22d53d0a48abe94e72b9a3-1304678808

Un saludo

Detección del malware

Puedes observar en el link que me envias que VirusTotal te informa que existe un análisis más actual para el mismo día, el cua te lleva aqui:

http://www.virustotal.com/file-scan/report.html?id=62ed2e37a642b15c0487d...

Aprovecho el comentario para felicitarlos por el excelente análisis realizado.

Mis saludos,

Joaquín

ver tema botnet

aqui una idea del botnet que se uso

http://samhacked.blogspot.com/2011/03/creating-simple-botnet.html

Rw: ver tema botnet

Se han liberado un sin número de herramientas para crear botnets y comprometer equipos, en el siguiente reporte hicimos un análisis del Toolkit Zeus (http://www.malware.unam.mx/node/22).

Esta Botnet en particular ha estado muy activa y propagándose extraordinariamente desde diferentes medios, a pesar de obtener diferentes muestras vemos un comportamiento muy similar al momento de conectarse con el C&C y haciendo la consulta en wipmania para obtener el país del cual pertenece la IP.