Se informo al UNAM CERT sobre un presunto malware que se está propaganda por medio de un supuesto correo de Gusanito e invita a la víctima a hacer clic en un enlace para ver una postal.

El correo es una imagen con contiene una liga la cual dirige hacia al sitio xxxxxx.com/images/Ver.php, la imagen es tomada de ese mismo sitio en la dirección xxxxx.com/dreams/Postales/gus.jpg.

El archivo .php dirige hacia otro sitio de donde en realidad está alojado el código malicioso (http://rutasxxxalma.com/Postal.exe).

El malware tiene las siguientes firmas digitales:

MD5 : f99e446f66b156e2f30eb1271513214d

SHA1 : 51f3de71840bc730f08587b58fd01bf028557cdd

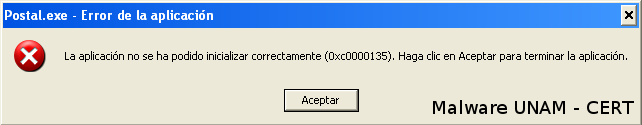

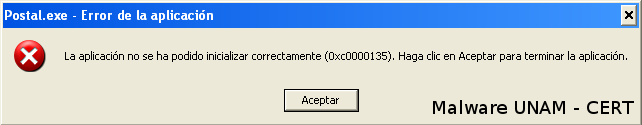

El código malicioso trató de ejecutar en un laboratorio con Windows XP, el cual manda el siguiente error y no ejecuta ni realiza cambio alguno.

Fue entonces cuando se decidió ejecutar el malware en un laboratorio con Windows 7. Donde fue posible su ejecución.

Al ejecutar el malware crea los archivos:

\AppData\Local\Temp\java2.bat

\AppData\Local\Temp\rundll32-.txt

\AppData\Local\Temp\invs.vbs

\AppData\Local\Temp\java.bat

Posteriormente el malware agrega la siguiente llave de registro, HKCU\Software\Microsoft\Windows\CurrentVersion\Run\rundll32 y borra la siguiente; DeleteValueKey C:\Windows\System32\taskhost.exe -> HKCU\Software\Microsoft\Windows\CurrentVersion\Run\internat.exe.

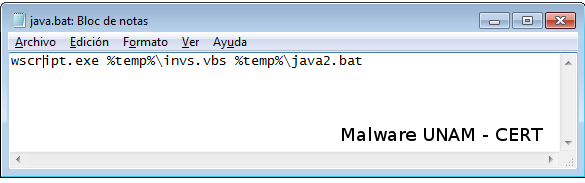

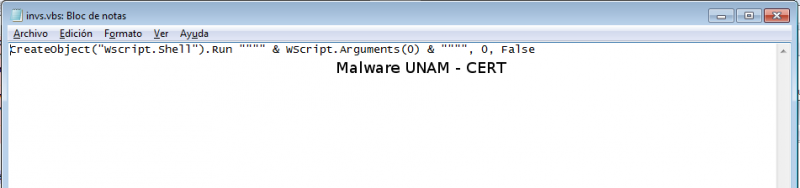

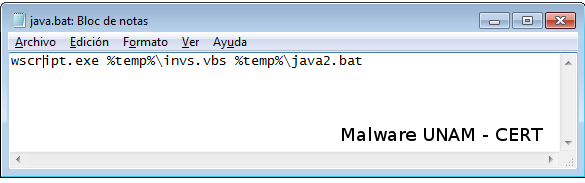

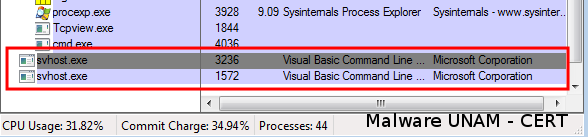

Para después ejecutar la consola de Windows “cmd “ en este momento ejecuta el wscript el cual invoca el archivo de Visual Basic Script \AppData\Local\Temp\invs.vbs que previamente había copiado.

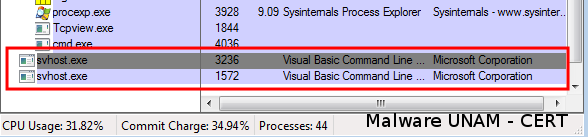

Una vez realizado lo anterior entonces invoca el archivo AppData\Local\Temp\svhost.exe, un proceso troyanizado el cual deja ejecutando en memoria.

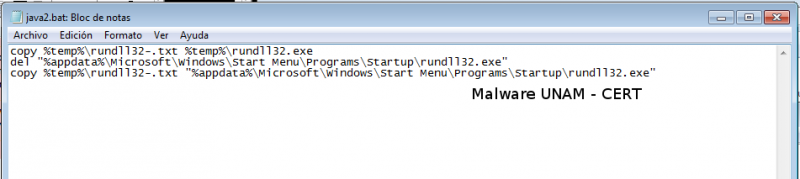

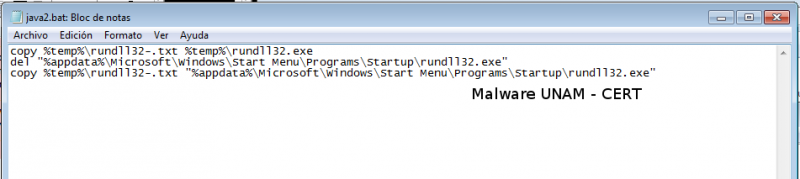

Ejecuta entonces el archivo \AppData\Local\Temp\java2.bat, el objetivo de este archivo de lotes es renombrar el archivo \AppData\Local\Temp\rundll32-.txt en \AppData\Local\Temp\rundll32.exe, posteriormente borra el archivo "%appdata%\Microsoft\Windows\Start Menu\Programs\Startup\rundll32.exe" para copiar entonces el propio.

Posteriormente borra los archivos creados y deja el proceso svhost.exe troyanizado corriendo.

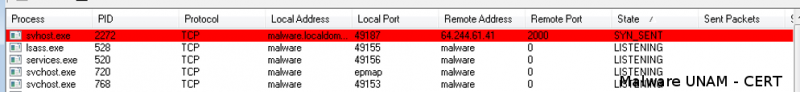

Y este mismo proceso es el que comienza a realizar conexiones con un sitio externo.

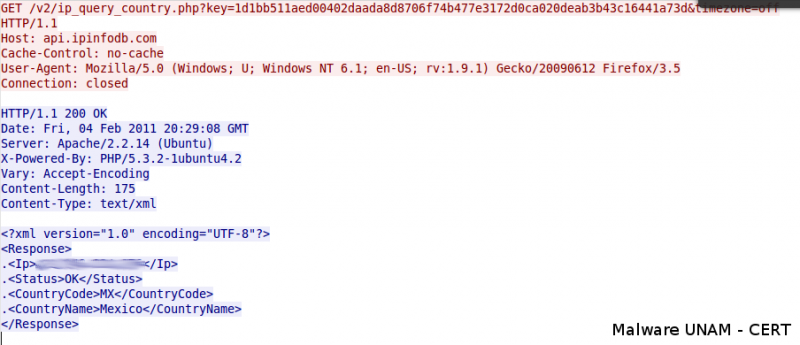

Además comienza a realizar peticiones hacia un sitio externo http.

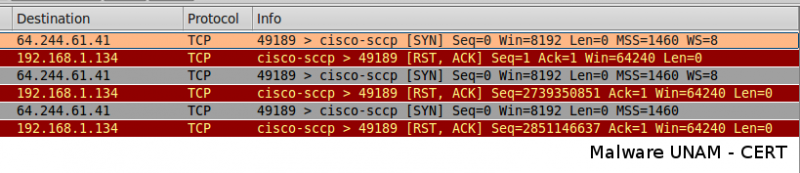

Las otras conexiones que comienza a realizar son hacia la dirección IP 64.244.61.41, en la cual comienza a enviar paquetes por el protocolo TCP hacia un servicio propio de cisco.

Este servicio es usado como herramienta en telefonía IP.

Esta muestra se obtuvo el día 4 de Febrero, hasta el día de hoy 8 de Febrero del 2010 solamente 4 soluciones antivirus lo reconocen como malicioso.

Comentarios

¿Cuales?

¿Cuales soluciones antivirus la reconocen como malware?

Sería bueno saber cuales son esas soluciones para tomarlas en cuenta.