Troyano que suplanta identidad de gusanito.com

El Equipo de Respuesta a Incidentes de Seguridad en Cómputo, UNAM-CERT, recibió el reporte sobre un correo electrónico que conducía a la descarga de un archivo ejecutable supuestamente malicioso. El archivo se hace pasar por una postal legítima de gusanito.com, por lo cual se procedió a realizar el análisis de dicha muestra. A continuación se muestra el cuerpo del correo:

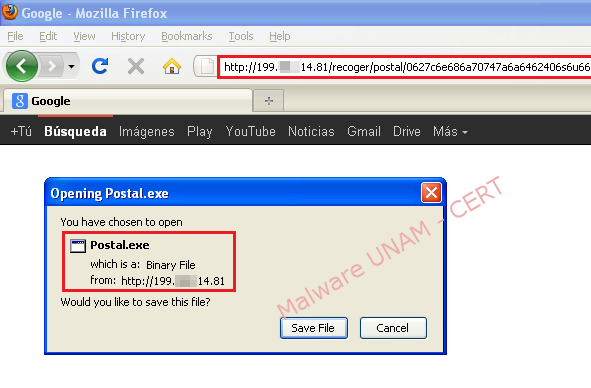

Las ligas redirigían a la descarga del archivo ejecutable "Postal.exe" desde un servidor alojado en Estados Unidos. Sin embargo, por reportes posteriores al UNAM-CERT se pudo rastrear que la misma muestra estaba alojada en otros servidores de Estados Unidos y Lituania.

El archivo "Postal.exe" tiene por ícono una imagen llamativa que hace alusión al servicio de postales y tarjetas gusanito.com.

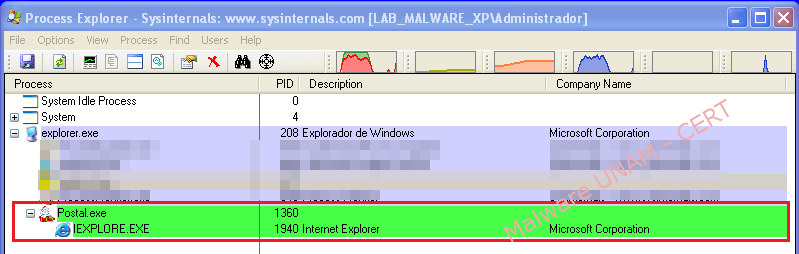

La muestra se ejecutó en un ambiente controlado sin conexión a Internet. Levantó el proceso de "IExplorer.exe", el cual está asociado al navegador web de "Internet Explorer".

En el navegador se inicia la reproducción en Flash de la supuesta postal de gusanito, sin embargo, en la barra de "Direcciones" se puede visualizar la ruta del archivo "1353691260.htm", el cual se encarga de reproducir la animación.

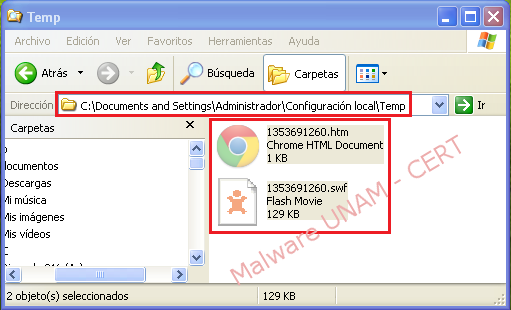

Con la herramienta "Process Monitor" de la Suite Sysinternals de Microsoft que muestra información del sistema de archivos, del registro y de los procesos en tiempo real, es posible ver la creación tanto del archivo en formato "htm" como del archivo en formato "swf", que es la extensión de un programa en Flash que usa el lenguaje "ActionScript" desarrollado por Macromedia.

El archivo ejecutable "Postal.exe" crea en la ruta "C:\Documents and Settings\Administrador\Configuración local\Temp" los archivos antes vistos en "Process Monitor" pero una vez que finaliza la reproducción de la animación, elimina ambos archivos de la carpeta.

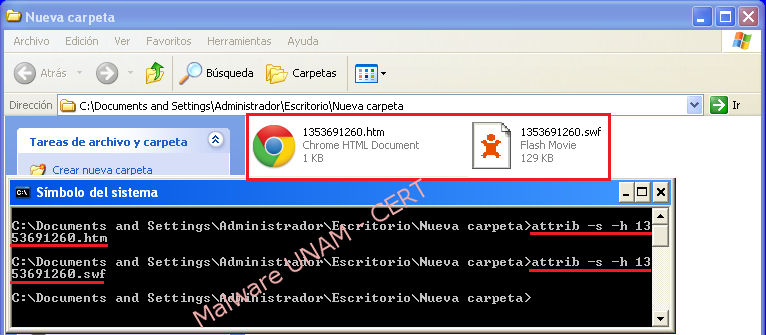

Una vez que los archivos fueron recuperados, se le pueden cambiar sus atributos con la herramienta "attrib", que está incluida en los sistemas operativos de Windows, para quitar los atributos "archivo de sistema" y "archivo oculto" y con ello poder visualizarlos.

En el código del archivo "htm" se puede corroborar que es este archivo quien carga el archivo Flash para su reproducción en el navegador y no directamente el archivo "Postal.exe". Los nombres numéricos de los archivos "htm y swf" son generados de manera aleatoria antes de que el ejecutable "Postal.exe" cree ambos archivos.

También es posible identificar la etiqueta <iframe> que incrusta un sitio web alojado en Croacia.

El sitio web incrustado es el siguiente:

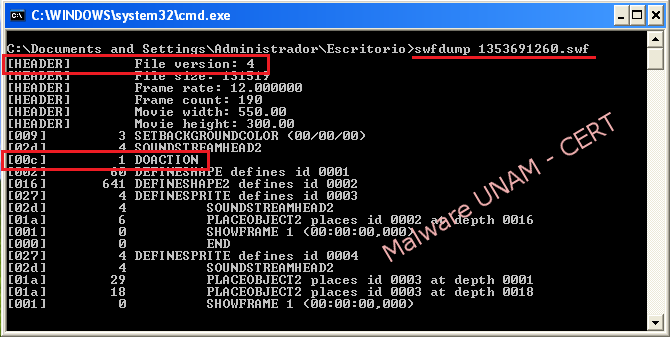

Realizando análisis estático al archivo con extensión "swf", se encontró que utiliza la versión de ActionScript 1, tanto por la versión del archivo como por la etiqueta "DoAction".

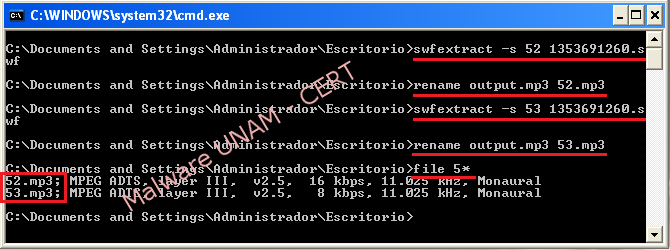

Con la herramienta "swfextract", que se incluye en la instalación del programa Swftools, se listaron los elementos que conforman al archivo "1353691260.swf" para su posterior extracción y análisis por separado.

Los hallazgos encontrados en los elementos extraídos no son maliciosos, conforman cada una de las partes y el audio de la animación de la supuesta postal de gusanito.

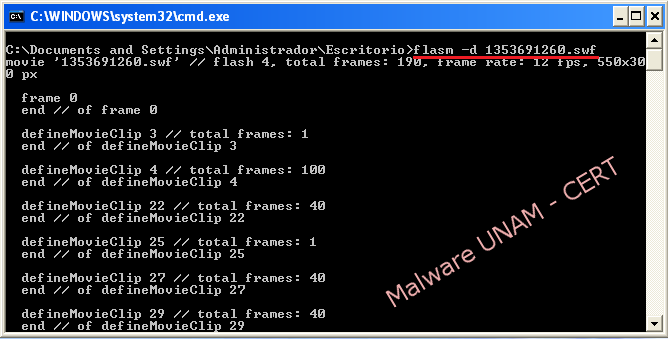

Con la herramienta "Flare" se extrajeron las instrucciones de ActionScript y ninguna de ellas es maliciosa, solo contiene el orden de las animaciones que en conjunto formarían el video.

A continuación se muestra parte del código decompilado:

También se utilizó "Flasm" para desensamblar el código del archivo en Flash y descartar que pudiera estar comprimido o visualizar acciones maliciosas, sin embargo con este análisis al archivo "swf" se concluye que no es malicioso, sino que se trata de una distracción ante la incrustación de una página web con la etiqueta <iframe>.

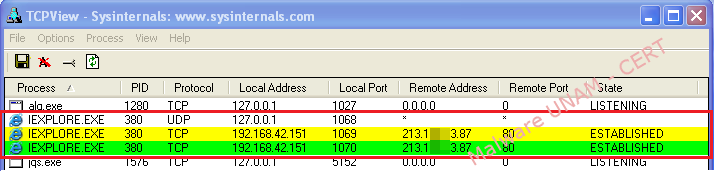

Dejando interactuar al malware con Internet, establece la conexión al sitio web visto en la etiqueta <iframe>.

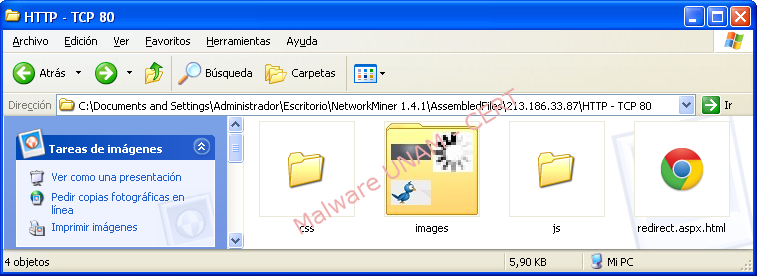

En el tráfico de red se observa que una vez establecida la conexión, comienza a realizar peticiones por método "GET" al sitio remoto solicitando diversos archivos.

A continuación se muestra la lista de archivos que se descargaron en el equipo infectado debido a la incrustación de dicho sitio web por el atacante desde el archivo "htm".

El árbol de archivos descargados se muestra a continuación:

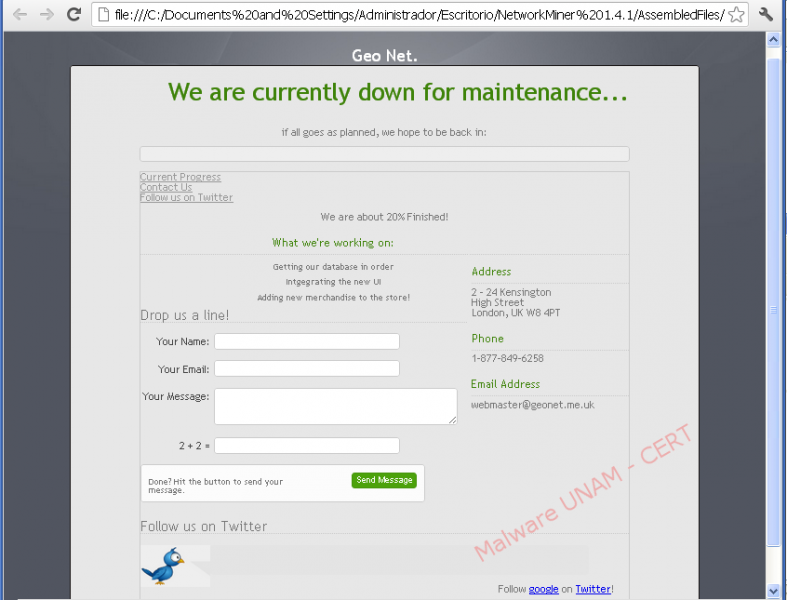

Al abrir el archivo "redirect.aspx.html" se muestra la página web mostrada en la siguiente imagen:

El sitio corresponde al solicitado desde la etiqueta <iframe> y que por tanto se descargó, sin embargo, para el momento del análisis dicho sitio no era malicioso.

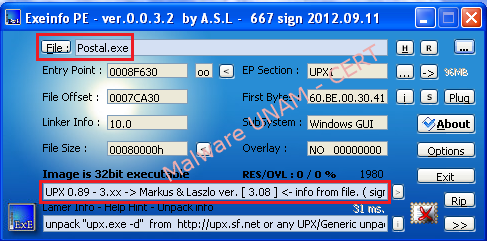

La muestra de malware "Postal.exe" se encontraba empaquetada con la herramienta "UPX", como lo muestra a continuación el informe de "Exeinfo PE":

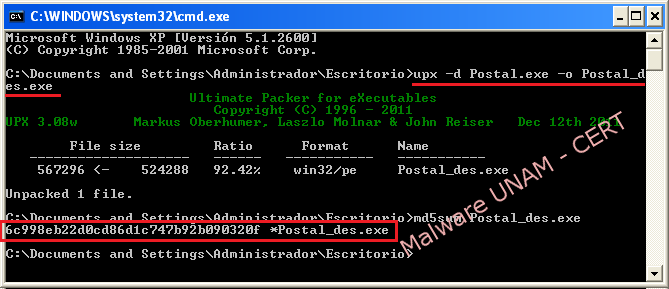

Se desempaquetó el binario para inspeccionar las cadenas que pudiesen contener y para realizar la búsqueda en VirusTotal, sin embargo, no contenía cadenas con información relevante y en VirusTotal no existe el reporte del análisis de la muestra "Postal.exe" desempaquetada.

A continuación se muestra el reporte de VirusTotal de la muestra empaquetada, donde 34 de 46 soluciones antivirus la detectan como maliciosa: