Análisis estático del gusano Dalixy

Resumen

En esta entrada del blog se documenta el análisis realizado a una variante de la familia de malware Dalixy, también conocida como LdPinch, Dalia o Trodal. Dalixy es un programa malicioso que tiene características tanto de gusano (envío por correo electrónico) como de bot (comunicación por medio de un canal de IRC).

Malware de San Valentín

Durante los días festivos se incrementa la actividad maliciosa debido a que los atacantes suelen ser más exitosos al aprovecharse de los usuarios mediante engaños. El día de San Valentín es uno de los mejores ejemplos de esto; por lo que el equipo de análisis de malware del UNAM-CERT decidió publicar un reporte acerca de una muestra que, aunque no es reciente, ejemplifica muy bien los peligros de caer en fraudes de los creadores de códigos maliciosos.

Chewbacca: keylogger que emplea comunicación basada en TOR

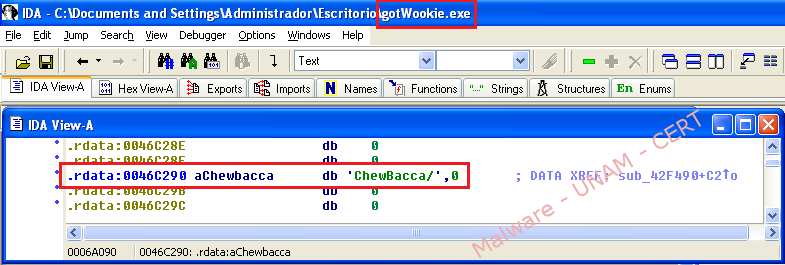

En días pasados circularon diversas noticias relacionadas con el malware conocido como Chewbacca y debido a que se reportaron casos de equipos comprometidos en México, el UNAM-CERT se dio a la tarea de realizar el análisis correspondiente de la muestra maliciosa.

La palabra “ChewBacca”, que hace referencia un personaje de “Star Wars”, aparece en varias ocasiones en el archivo binario “gotWookie.exe”. A continuación se muestra dicha cadena al desensamblar con IDA Pro:

Supuesta actualización de Flash Player descarga troyano que se hace pasar por Java

El Equipo de Respuesta a Incidentes de Seguridad en Cómputo de la UNAM, recibió el reporte sobre un sitio web que alojaba una supuesta actualización de Adobe Flash Player, pero una vez que se descargaba la aplicación tenía el nombre "Java.exe", por lo cual se procedió a realizar la investigación correspondiente.

A continuación se muestra el mensaje de alerta indicando que la página no se puede mostrar debido a que no se tiene instalada la última versión de Flash Player:

Software malicioso que secuestra aplicaciones.

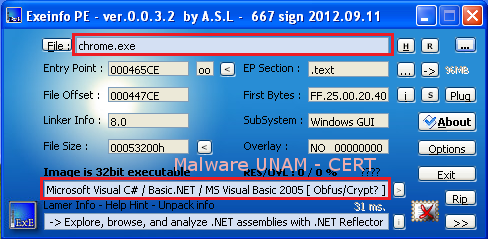

A continuación se presenta el análisis de una muestra de software malicioso que lleva por nombre chrome.exe la cual se encontraba propagando a través de un sitio vulnerado, la muestra de software se hacía pasar por la aplicación de Google Chrome.

Las firmas del archivo se muestran a continuación:

MD5: c56f38b3c4adc8ad81829d1f8f56ac9c

SHA256: 9f3e3f76b60dde6255e2402f21e4c21015ce6209ba1b17d3b56248e8cdaef6a8

En un primer análisis se ejecutó la muestra en un ambiente controlado sin salida a internet.

Mediante el uso de la herramienta ExeInfo PE se determinó que la muestra había sido programada en un framework de Microsoft Windows como se muestra a continuación.

Falso correo electrónico usurpa la identidad del servicio gusanito.com

En una de nuestras publicaciones anteriores en este blog, se realizó el análisis de una muestra de malware que se distribuía mediante supuestos correos del servicio de postales gusanito.com y recientemente fueron reportados casos similares al UNAM-CERT. A continuación se muestra el falso correo electrónico:

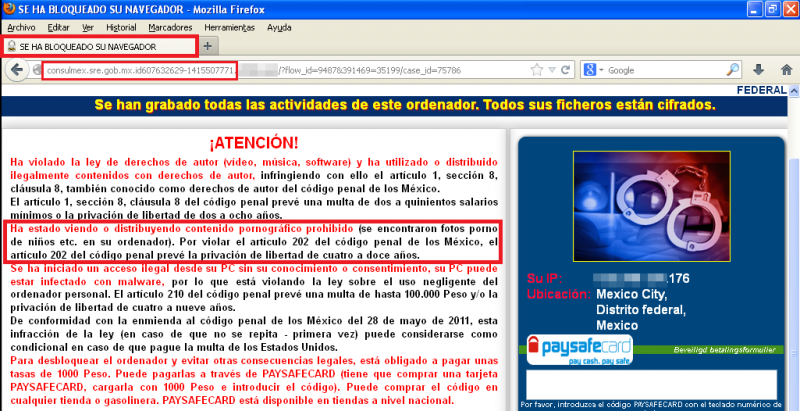

Ransomware en Web

Recientemente se detectó un sitio malicioso que implementaba una variante de Ransomware, este sitio en vez de generar una descarga desde el equipo del usuario para posteriormente bloquear la sesión del mismo, realizaba el bloqueo del navegador Web que el usuario utilizaba.

El dominio por el cual el navegador se veía afectado correspondía a un sitio con contenido pornográfico, por lo cual el usuario que visitaba este sitio tenía más posibilidades de creer que había incurrido en un delito y con ello realizar el depósito que se pedía.

A continuación se muestra una imagen con el contenido principal de la página web.

Falso mensaje de voz se propaga por correo electrónico

El Equipo de Respuesta a Incidentes de Seguridad en Cómputo de la UNAM, recibió el reporte sobre un correo electrónico que contenía adjunto un supuesto mensaje de voz con el nombre "VoiceMassage.zip", el cual contenía el archivo ejecutable "VoiceMessage.exe" con un icono que hacía referencia a un archivo de audio, por lo cual el equipo de análisis de software malicioso procedió a investigar el archivo sospechoso. A continuación se muestra en Process Explorer que el programa en ejecución "VoiceMessage.exe" inicia un subproceso con el nombre "budha.exe":

Virus que explota vulnerabilidad en el servicio SMB de Windows.

A continuación se muestra el análisis realizado de un archivo malicioso, el cual intentaba explotar una vulnerabilidad en un servicio Windows con la finalidad de seguirse propagando.

El archivo capturado fue renombrado a 25112013.exe, a continuación se muestra la firma MD5 del mismo.

MD5: ea421c108a5256a7c1197877b7615f27

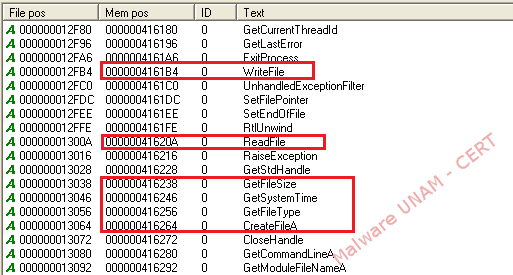

El análisis de cadenas permitió identificar ciertas funciones que el malware utilizaba posiblemente para la creación, ejecución y manejo de archivos en el sistema infectado.

Virus utilizado para robar datos de navegación de Internet Explorer

A continuación se muestra el análisis de un virus que se capturó en días recientes el cual tiene como objetivo robar los datos de navegación que se almacenan en el equipo del usuario infectado. La muestra lleva por nombre 07102013.exe y tiene las siguientes firmas:

MD5: f87231e93678130e635c0a6219e0a14a

SHA256: b87a2c53716970b2046a38cf7743e4c20484877aa68c0fc9b44bf8afbc9b1667

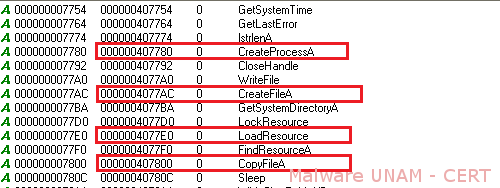

El análisis de cadenas permitió observar diferentes funciones de la biblioteca de Windows utilizadas por el malware tales como WriteFile, ReadFile, GetSystemTime; por lo cual se puede esperar la creación de algún tipo de archivo.