Código malicioso en VBScript se propaga por medio de dispositivos USB

El UNAM-CERT recibió el reporte sobre un supuesto script que infectaba equipos de cómputo desde dispositivos USB. El archivo contenía una secuencia de comandos maliciosos, por lo que se procedió a realizar el análisis de la muestra.

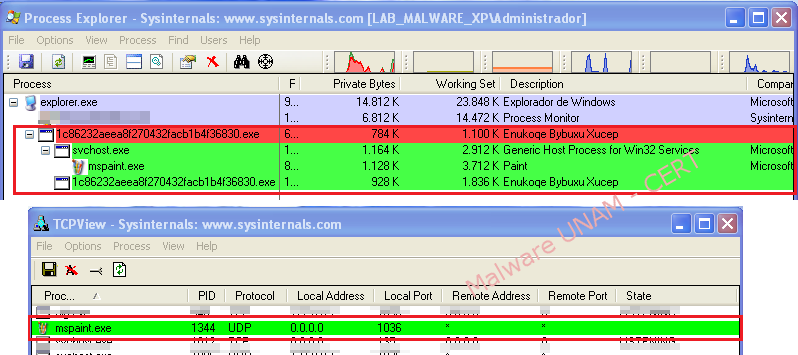

Malware utilizado para generar dinero electrónico – Bitcoins

El uso de software malicioso para la minería de bitcoins ha ido en aumento, se han reportado casos donde el software se propaga a través del servicio Skype, aunque no están limitados a dicho servicio los equipos se pueden infectar por distintos medios, ya sea a través de sitios web o por el uso de dispositivos USB infectados.

Variante de Dorkbot descarga malware por órdenes de C&C IRC

En una de nuestras publicaciones anteriores en este blog, se realizó el análisis de una muestra de malware que se propagaba por el servicio Skype, dicha muestra era una variante de Dorkbot. Recientemente fueron reportados varios casos de infecciones por un gusano informático que también es una variante de Dorkbot, por lo cual, el equipo de análisis de malware procedió a realizar la inspección de dicha muestra.

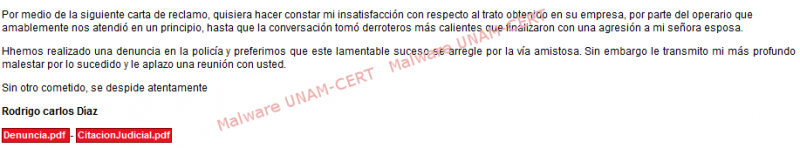

Correo electrónico redirige a descarga de Troyano

Recientemente se informó al Equipo de Repuesta a Incidentes sobre un correo electrónico el cual demanda al remitente por una supuesta inconformidad, para ello se proporciona un par de enlaces a dos archivos PDF los cuales supuestamente contienen el motivo de la demanda. A continuación se muestra el correo recibido. En rojo se muestran los enlaces mencionados.

Phishing a Apple

En días recientes se propagó un correo electrónico que supuestamente provenía de la empresa estadounidense Apple Inc. El correo se dirigía a los clientes de la compañía con el asunto "Please confirm your information" (Por favor, confirma tu información). A continuación se muestra el mensaje:

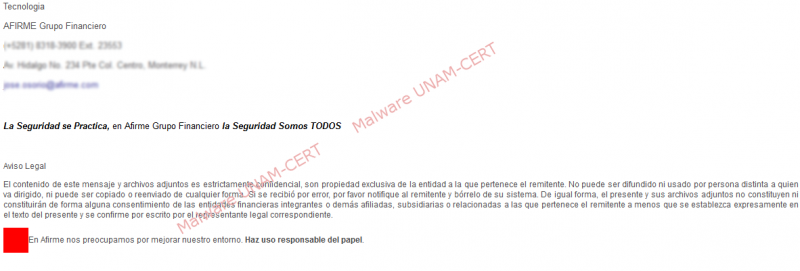

Correo electronico que redirige a Sitio Phishing de Banco Afirme

El Equipo de Respuesta a Incidentes de la Subdirección de Seguridad de la Información UNAM-CERT recibió el reporte de un sitio en internet que suplantaba el portal del grupo financiero Afirme.

El contenido del correo tenía un enlace al supuesto portal del sitio como se muestra a continuación.

Falso correo electrónico suplanta la identidad del SAT para propagar malware

El UNAM-CERT recibió el reporte sobre un correo electrónico que usurpaba la identidad del Servicio de Administración Tributaria para informar sobre supuestas incidencias en las declaraciones, los usuarios debían consultar un documento que se descargaba en el equipo. El mensaje se muestra a continuación:

Troyano - supuestas fotos de la revista H

El UNAM-CERT recibió el reporte de un correo electrónico que contenía una liga hacia la descarga de posible malware. A continuación se muestra el mensaje del correo que hace referencia a fotografías de la revista H:

Falso correo electrónico suplantando la identidad de DHL redirige a la descarga de malware

El Equipo de Respuesta a Incidentes de Seguridad en Cómputo, UNAM-CERT, recibió el reporte de un correo electrónico que llegaba a la bandeja de entrada de usuarios de Hotmail, supuestamente proveniente del servicio de paquetería DHL. El correo se muestra a continuación:

Variante de ransomware que usurpa la identidad de la Policía Federal Mexicana

En una de nuestras publicaciones anteriores en este blog, se realizó el análisis de una muestra de malware que tenía como finalidad conseguir dinero por el secuestro de la sesión del usuario una vez que se infectaba el equipo. Recientemente fueron reportados varios casos de ransomware de la Policía Federal al Equipo de Respuesta a Incidentes de Seguridad en Cómputo UNAM-CERT, la ventana de bloqueo en el equipo se muestra a continuación: