Ransomware que usurpa la identidad de instituciones de Procuración de Justicia en México

En una de nuestras publicaciones anteriores en este blog, se realizó el análisis de una muestra de malware que secuestraba la sesión del usuario en el equipo infectado, usurpando la identidad de la Policía Federal Mexicana, con la finalidad de obtener dinero por el rescate.

Recientemente, fueron reportados varios casos de infección por ransomware que se atribuye la identidad de instituciones de Procuración de Justicia para realizar extorciones. A continuación se muestra la ventana de bloqueo:

Bot utilizada para lanzar ataques DoS

Recientemente se capturó un archivo malicioso que formaba parte de la botnet Athena, la cual está programada en lenguaje C++ y es capaz de lanzar ataques de denegación de servicio de diversos tipos enviando una gran cantidad de peticiones tanto GET como POST a los servidores además de muchas otras funcionalidades.

El archivo capturado fue renombrado a 26082013.exe, a continuación se presentan las firmas del archivo malicioso.

MD5: 86eed2adca70e9fe6297c33ca4b4d13b

SHA1: 22f616f75826ec9cc7a806da7bf62ec42aeb54b7

El análisis de cadenas de la muestra maliciosa no nos permitió obtener mayor información debido a que el archivo probablemente había sido empaquetado.

Falso correo electrónico utilizado para propagar software malicioso

En días recientes distintos usuarios reportaron un correo al equipo de Respuesta a Incidentes del UNAM-CERT en el cual se incluía un enlace para la descarga del supuesto Comprobante Fiscal en formato PDF que provenía por parte de una empresa. Sin embargo, al hacer clic en el enlace se comenzaba la descarga de un archivo comprimido con extensión “.rar”. A continuación se muestra el correo recibido, en la parte inferior se muestra el enlace de descarga del archivo.

Análisis dinámico de DLLs maliciosas

En esta entrada del blog, el equipo de análisis de malware del UNAM-CERT mostrará una forma de cómo podría analizarse un tipo de archivo DLL utilizando herramientas ya conocidas y desarrolladas de forma propia.

Una DLL (Dynamic Library Link) o biblioteca de enlace dinámico, es un archivo que contiene bloques de código (funciones o métodos) que se ejecutan por solicitud de algún programa, es en ese momento cuando se carga en memoria.

Diferentes programas pueden utilizar simultáneamente una misma DLL, debido a su esquema modular. Por ello, la desinstalación de un programa podría afectar a otras aplicaciones que hicieran uso de bibliotecas compartidas.

Software malicioso utilizado para robar credenciales de servicios de intercambio de información.

En días recientes se capturó una muestra de software maliciosa que una vez ejecutada en los equipos generaba una gran cantidad de tráfico de red. Por tanto se procedió a realizar un análisis de la misma.

El archivo capturado se renombró a 01082013.exe el cual tiene las siguientes firmas.

MD5: b06966d77e3949e1e5edf64c82e54b1e

SHA256: 5c1a43ba2a4af38629421b12c6d1f43560c997565d5aa122b2bdb4fd99c60bba

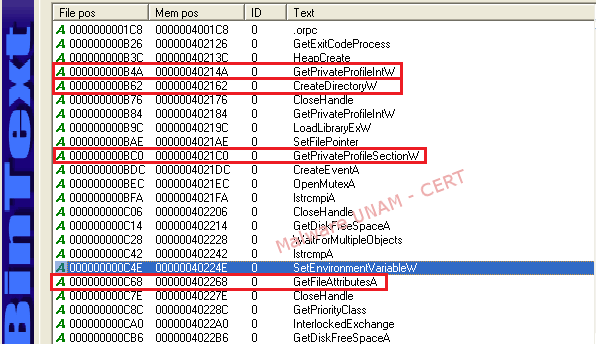

El análisis de cadenas del archivo solo nos mostró un par de funciones utilizadas por el archivo malicioso. En la siguiente imagen se muestran en rojo estas funciones, las cuales permiten obtener los valores de configuración de archivos de inicialización(GetPrivateProfile) así como los atributos de directorios y archivos en el sistema (GetFileAttribute), además se observa la presencia de la función CreateDirectory con lo cual es muy probable que al ejecutarlo se cree un directorio.

Sitios web comprometidos por inyección de código javascript.

En días recientes un administrador de sistemas nos reportó que su sitio había sido bloqueado debido a que el navegador detectaba el sitio como atacante aún cuando éste es legitimo. Por tanto el Equipo de Respuesta a Incidentes del UNAM-CERT procedió a realizar un análisis del mismo.

Además diversas soluciones antivirus identificaban que el sitio alojaba un virus o programa no deseado.

Bot alojado en el servidor de descargas Hotfile

El Equipo de Respuesta a Incidentes de Seguridad en Cómputo de la UNAM, recibió el reporte sobre un archivo supuestamente malicioso, el cual se encontraba alojado en el conocido servicio de descargas "hotfile.com" con el nombre "firulais.exe". Por lo cual se procedió a realizar el análisis de dicha muestra.

Virus que bloquea sitios web de soluciones Antivirus

En días recientes se capturó un archivo malicioso que fue identificado como una variante del virus Sality, el cual comenzó a propagarse a inicios del año 2003 y que hoy en día sigue infectando un gran número de equipos debido a que los autores del mismo han ido mejorando los métodos de evasión Antivirus.

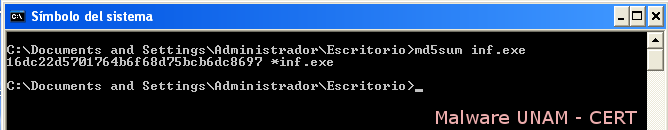

El archivo capturado se descargó con el nombre de inf.exe, la firma md5 del mismo se muestra a continuación.

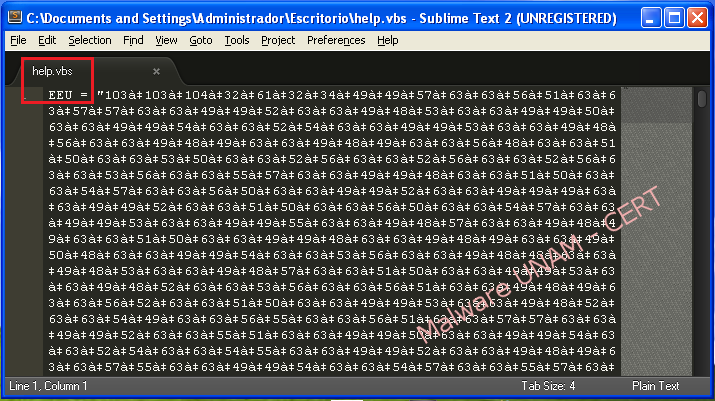

Código malicioso en VBScript ofuscado

En una de nuestras publicaciones anteriores en este blog, se realizó el análisis de un código malicioso que se propagaba por medio de dispositivos USB. En esta ocasión, el equipo de análisis de malware del UNAM-CERT mostrará un método de cómo desofuscar código en VBScript, correspondiente a una variante del malware "Servieca.vbs".

Virus que infecta archivos ejecutables a través de supuesta actualización del plugin Adobe Flash

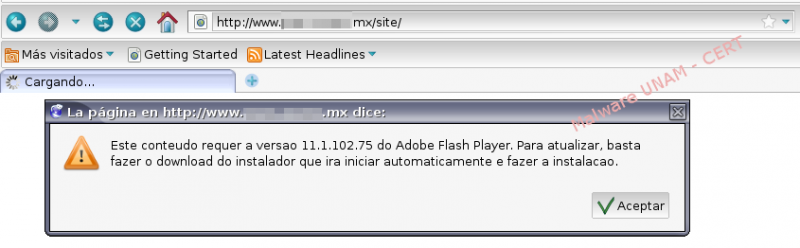

Recientemente el equipo de Respuesta a Incidentes del UNAM-CERT recibió un reporte sobre un archivo malicioso que se estaba propagando a través de la red y el cual pretendía ser una actualización del plugin Adobe Flash Player.

Una vez que se accedía al sitio se desplegaba una ventana para aceptar la descarga del archivo.